ZeroLogon Ransomware: Active Directory zaifligi orqali domain controller’ga ruxsatsiz kirish

Kiberxavfsizlik dunyosida yangi va jiddiy tahdid paydo boʻldi – ZeroLogon ransomware ekspluatatsiyasi. Ushbu ekspluatatsiya Microsoft’ning Active Directory tizimidagi kritik zaiflikdan foydalanib, domain controller‘larga ruxsatsiz kirish imkonini beradi. Zaiflik CVE-2020-1472 deb belgilangan boʻlib, u hujumchilarga hech qanday hisob maʼlumotlari boʻlmasdan domain controller’ga kirish imkonini beradi. Shu sababli, u «ZeroLogon» nomini olgan.

ZeroLogon ekspluatatsiyasi Netlogon Remote Protocol (MS-NRPC) dagi zaiflikdan foydalanadi. MS-NRPC protokoli Active Directory muhitida autentifikatsiya va avtorizatsiya jarayonlarini boshqarish uchun mo‘ljallangan bo‘lib, uning buzilishi natijasida domen kontrolleri himoyasiz holatga keladi. Kiberxavfsizlik bo‘yicha Group-IB tadqiqotchilarining ma’lumotlariga ko‘ra, ushbu zaiflikdan foydalangan holda hujumchilar maxsus yaratilgan Netlogon so‘rovlarini jo‘natib, domen kontrollerining parolini o‘zgartirishlari mumkin. Bu ularga administrator huquqlarini qo‘lga kiritish imkonini beradi.

Bundan tashqari, 2024-yil fevral oyida RansomHub yangi Ransomware-as-a-Service (RaaS) operatsiyasi sifatida paydo boʻldi. U ALPHV infratuzilmasi yopilganidan keyin faoliyatini boshladi. ALPHV’ning yopilishi Change Healthcare‘ga qilingan yirik hujumdan keyin sodir boʻldi. ALPHV va LockBit ransomware guruhlariga qarshi qonuniy choralar kuchaygan bir paytda, RansomHub oʻzining hamkorlik dasturini ishga tushirdi.

CVE-2020-1472 zaifligi hujumchilarga domain controller’ga autentifikatsiyani chetlab oʻtish va maʼmuriy kirish huquqini qoʻlga kiritish imkonini beradi. Bu maxsus yaratilgan Netlogon xabarlari yordamida amalga oshiriladi. Hujumchi domain controller hisobining parolini joriy parolni bilmasdan oʻzgartirishi mumkin.

Hujumchi domain controller’ga kirish huquqini qoʻlga kiritgandan soʻng, butun Active Directory muhitini nazorat qilishi mumkin. Bu yangi foydalanuvchi hisoblarini yaratish, mavjud hisoblarni oʻzgartirish va hatto tarmoq boʻylab zararli dasturlarni tarqatishni oʻz ichiga oladi.

Hujumning bosqichlari

- Dastlabki Kirish: Hujumchi odatda phishing yoki ijtimoiy muhandislik taktikasi yordamida tarmoqga kirish imkoniyatiga ega boʻladi.

- ZeroLogon-dan Foydalanish: Tarmoqga kirgandan soʻng, hujumchi ZeroLogon ekspluatatsiyasidan foydalanib, domain controller-ga maxsus Netlogon xabarini yuboradi va uning parolini oʻzgartiradi.

- Domain Controller-ga Kirish: Parol oʻzgartirilgandan soʻng, hujumchi domain controller-ga kirish huquqini qoʻlga kiritadi.

- Tarmoqni Nazorat Qilish: Hujumchi domain controller orqali buyruqlarni bajarishi, zararli dasturlarni oʻrnatishi yoki ransomware tarqatishi mumkin.

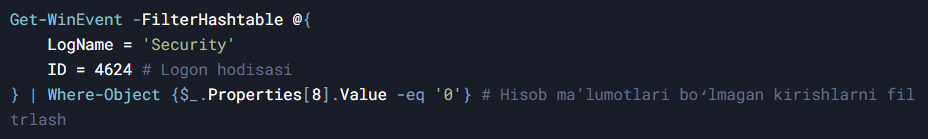

Zaiflikdan foydalanishni aniqlash uchun tashkilotlar PowerShell skriptlari yordamida Netlogon faoliyatini kuzatishi mumkin. Masalan, autentifikatsiya urinishlaridagi gʻayritabiiy faoliyatni aniqlash uchun hodisalar jurnallarini tekshirish kerak.

PowerShell skripti misoli

ZeroLogon ekspluatatsiyasidan himoya qilish uchun quyidagi choralarni koʻrish tavsiya etiladi:

- Yangilanishlarni Oʻrnatish: Barcha domain controller-larni Microsoft tomonidan chiqarilgan eng soʻnggi xavfsizlik yangilanishlari bilan yangilang.

- Tarmoq Trafigini Kuzatish: Domain controller-lar atrofidagi shubhali faoliyatni, ayniqsa Netlogon protokoli bilan bogʻliq harakatlarni kuzatib boring.

- Qoʻshimcha Xavfsizlik Choralari:

- Multi-Factor Authentication (MFA): Kirishni qoʻshimcha autentifikatsiya bilan himoya qiling.

- Tarmoq Segmentatsiyasi: Tarmoqni segmentlarga boʻlib, zararli dasturlarning tarqalishini cheklang.

- Hodisalar Jurnallarini Tekshirish: Muntazam ravishda hodisalar jurnallarini tekshiring va gʻayritabiiy faoliyatni aniqlang.

- Xodimlarni Oʻqitish: Phishing va ijtimoiy muhandislik hujumlarining oldini olish uchun xodimlarni xavfsizlik boʻyicha oʻqitishni tashkil eting.

ZeroLogon ekspluatatsiyasi Active Directory tizimlari uchun jiddiy xavf tugʻdiradi. Ushbu zaiflikdan foydalanib, hujumchilar domain controller’larni nazorat qilish va butun tarmoqni buzish imkoniyatiga ega boʻlishlari mumkin. Tashkilotlar ushbu zaiflikni bartaraf etish uchun tavsiya etilgan choralarni darhol amalga oshirishlari va tizimlarini himoya qilishlari kerak.

Xavfsizlik dunyosi doimiy ravishda rivojlanmoqda va bunday zaifliklardan foydalanishning oldini olish uchun proaktiv choralar koʻrish zarur. Tashkilotlar xavfsizlik yangilanishlarini vaqtida qoʻllash, tarmoq faoliyatini doimiy ravishda kuzatish va xodimlarni xavfsizlik boʻyicha oʻqitish orqali oʻzlarini himoya qilishlari mumkin. Xavfsizlik – bu faqat bir marta emas, balki doimiy jarayon ekanligini unutmang!