XWiki’da xavfli RCE zaifligi: Xakerlar ommaviy ravishda ekspluatatsiya qilish uchun Internetni faol skan qilmoqda

Ochiq kodli korporativ wiki platformasi — XWiki foydalanuvchilari uchun jiddiy tahdid yuzaga keldi. Platformaning SolrSearch komponentida aniqlangan xavfli Remote Code Execution (RCE) zaifligi kiberjinoyatchilar e’tibor markaziga tushgan bo‘lib, so‘nggi kunlarda ushbu nuqsonni ekspluatatsiya qilishga qaratilgan hujumlar keskin ortmoqda.

Bu kamchilik orqali hatto minimal “guest” huquqlariga ega bo‘lgan foydalanuvchi ham serverda istalgan buyruqni masofadan turib bajarishi mumkin. Bu esa XWiki’dan foydalanayotgan tashkilotlar uchun to‘liq tizim egallab olinishi xavfini tug‘diradi.

🧩 Zaiflik qanday aniqlangan va nima sababdan ekspluatatsiya kech boshlandi?

Xatolik joriy yil fevral oyida XWiki tomonidan rasmiy tarzda e’lon qilingan bo‘lib, uni bartaraf etuvchi yamalar ham taqdim etilgan edi. Shunga qaramay, xavfning keng ko‘lamda ekspluatatsiya qilinishi kechikkan holda kuzatildi.

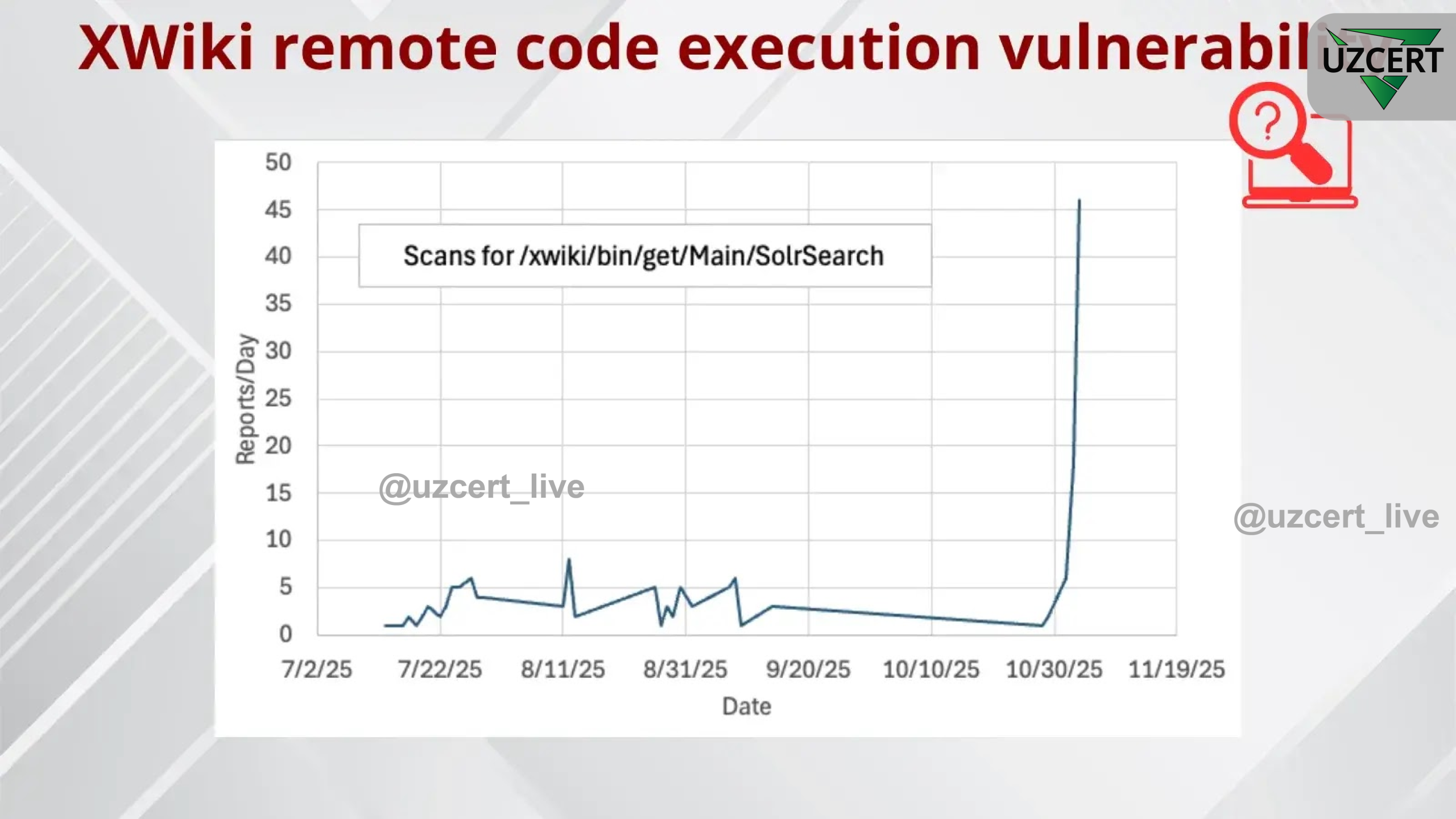

Buning sababi — zaiflik aniqlanishi bilan birga Proof-of-Concept (PoC) kodining ham chop etilishi, ammo dastlab kiberjinoyatchilar tomonidan jiddiy qiziqish bo‘lmaganidir. Faqat iyul oyidan boshlab dastlabki skanlar qayd etildi, ulkan hujumlar esa yaqinda keskin kuchaydi.

🔥 Hujum texnikasi: “Oddiy GET so‘rovi orqali to‘liq boshqaruv”

SANS tahlillariga ko‘ra, kiberjinoyatchilar maxsus tayyorlangan GET so‘rovlari orqali SolrSearch komponentining RSS media funksiyasini nishonga olmoqda. Bu so‘rovlarga Groovy dasturlash tilida yozilgan buyruqlar joylashtiriladi, ular esa serverda masofaviy shell buyruqlarini ishga tushirish imkonini beradi.

Kuzatilgan hujumlarning birida xakerlar 74.194.191.52 manzildan zararli skriptlarni yuklab olishga uringani qayd etilgan. Yana bir diqqatga sazovor jihat — so‘rovlarning “User-Agent” maydonida bang2013@atomicmail.io elektron manzili ko‘rsatib ketilgan. Bu manzil ehtimoliy tajovuzkor yoki hujumlar bilan bog‘liq raqamli iz bo‘lishi mumkin.

Qiziqarli tomoni — skript joylashtirilgan server tahlili davomida u yerda Chikago rep madaniyati, xususan King Lil Jay va RondoNumbaNine kabi shaxslar haqidagi kontent borligi aniqlangan. Bu esa tahdid manzili kiberjinoyatdan tashqari boshqa media faoliyati uchun ham ishlatilayotganini ko‘rsatadi.

⚠️ Xavf darajasi nimada?

Bu zaiflikning eng tahlikali jihati — foydalanuvchi aralashuviga ihtiyoj yo‘qligi va ekspluatatsiyaning past texnik murakkablikda amalga oshishi.

Demak:

| Xususiyat | Izoh |

|---|---|

| Ruxsat talabi | Oddiy “guest” huquqlari yetarli |

| Ekspluatatsiya turi | Uzoqdan kod ishlatish (RCE) |

| Murakkablik darajasi | Juda past |

| Zarari | Serverning to‘liq egallanishi |

Natijada, xakerlar serverni butunlay o‘z nazorati ostiga olishi, ma’lumotlarni o‘chirishi, joylashtirishi yoki uni botnet tarmog‘iga qo‘shishi mumkin.

🛑 Kimlar shoshilinch chora ko‘rishi shart?

XWiki’dan foydalanayotgan tashkilotlar, ayniqsa:

- ta’lim muassasalari,

- davlat idoralari,

- korporativ bilim bazalarini yurituvchilar,

- IT-kompaniyalar,

zudlik bilan yangilanishni o‘rnatishi zarur.

Shuningdek, xavfsizlik bo‘yicha mutaxassislar quyidagilarni tavsiya qiladi:

✅ Fevral oylik yamoni o‘rnatish

✅ SolrSearch komponentini monitoring qilish

✅ Tarmoq darajasida g‘ayrioddiy GET so‘rovlarini loglar orqali aniqlash

✅ Internetga ochiq XWiki serverlarini tekshirish va chegaralash

Aks holda, “avtomatlashtirilgan massaviy skan” hujumlari tufayli yaqin haftalarda ko‘plab tizimlar zararlanishi ehtimoli yuqori.

XWiki’da aniqlangan ushbu RCE zaifligi bugungi kunda kiberjinoyatchilar orasida eng ommabop ekspluatatsiya yo‘nalishlaridan biriga aylanmoqda. Kam ruxsat, minimal murakkablik va yuqori darajadagi zarar ehtimoli ushbu hujumni ayniqsa xavfli qiladi.

Shu bois, platformadan foydalanayotgan har bir tashkilot:

🔒 o‘z tizimini yangilashi,

🛡 ekspluatatsiya loglarini tekshirishi,

🌐 va serverlarni Internetdan bevosita ochiq qoldirmaslik choralarini ko‘rishi shart.

Kiberxavfsizlikda bitta qoida bor: Kechikkan himoya — bu himoya emas.