Xakerlar tomonidan respublikamiz hududida faol ekspluatatsiya qilinayotgan zaifliklar aniqlandi

UZCERT xizmati tomonidan aniqlangan ma’lumotlarga ko‘ra, so‘nggi 20 kun davomida xakerlar tomonidan Respublikamiz davlat organlari va tashkilotlarining axborot infratuzilmasiga qaratilgan kiberhujumlarda faol foydalanilayotgan zaifliklar aniqlangan.

CVE‑2020‑11899 — Treck TCP/IP Stack’dagi IPv6 fragmentlarini qayta ishlashdagi xato tufayli yuzaga keladigan, hujumchiga maxsus paketlar yuborish orqali xotirani buzish, qurilmani ishdan chiqarish yoki ehtimoliy masofadan kod bajarish imkonini beruvchi “Ripple20” to‘plamiga kiruvchi jiddiy IoT zaifligi bo‘lib, uni bartaraf etish uchun firmware’ni yangilash, IPv6’ni cheklash va tarmoq himoyasini kuchaytirish tavsiya etiladi.

CVE‑2002‑0013 — Apache mod_ssl modulida SSL/TLS renegotiation jarayonining noto‘g‘ri boshqarilishi sabab hujumchi ko‘plab soxta renegotiation so‘rovlarini yuborib server resurslarini tugatishi va xizmatni to‘xtatish (DoS) holatini yuzaga keltirishi mumkin; buni oldini olish uchun Apache/mod_ssl’ni yangilash, renegotiation’ni cheklash va tarmoq darajasida so‘rov tezligini boshqarish lozim.

CVE‑2002‑0012 — Apache mod_ssl modulida SSL/TLS ulanishi vaqtida kalit parametrlarini qayta ishlashdagi xato tufayli hujumchi noto‘g‘ri shakllantirilgan SSL paketlari orqali serverda vaqtinchalik xizmat ko‘rsatishning to‘xtashiga (DoS) sabab bo‘lishi mumkin; muammoni bartaraf etish uchun yangilangan mod_ssl versiyalarini o‘rnatish va SSL trafikni tarmoq darajasida filtrlash tavsiya etiladi.

CVE‑1999‑0517 — qurilmalarda SNMP community string qiymatlari (masalan, public, private) standart holatda qoldirilganida hujumchiga SNMP orqali qurilma konfiguratsiyasini ko‘rish yoki o‘zgartirish imkonini beruvchi jiddiy konfiguratsion zaiflik bo‘lib, uni bartaraf etish uchun community string’larni kuchli parollarga almashtirish, SNMPv3’dan foydalanish va SNMP kirishini tarmoq darajasida cheklash lozim.

CVE‑2006‑2369 — PHP’dagi mb_send_mail() funksiyasida kiruvchi ma’lumotlarning yetarlicha tekshirilmasligi sabab email header injection yuzaga kelib, hujumchiga xat maydonlarini manipulyatsiya qilish orqali spam, spoofing yoki phishing xabarlar yuborish imkonini beradi; muammoni hal qilish uchun PHP’ni yangilash va xavfsiz mail kutubxonalaridan foydalanish tavsiya etiladi.

CVE‑2023‑50387 (KeyTrap) — maxsus shakllantirilgan DNS javoblari orqali DNSSEC tekshiruvchilarni ortiqcha hisob-kitoblarga majbur qilib, DNS xizmatining izdan chiqishiga sabab bo‘ladigan jiddiy zaiflik bo‘lib, uni bartaraf etish uchun BIND yangilanishlarini o‘rnatish va DNSSEC validatsiyasi uchun resurs cheklovlarini joriy etish zarur.

CVE‑2024‑3721 — WordPress’ning Social Share Buttons & Social Sharing Icons plaginining 2.8.5 va undan oldingi versiyalaridagi kritik SQL-injection zaifligi bo‘lib, autentifikatsiyadan o‘tmagan hujumchilarga sayt bazasiga kirish va ma’lumotlarni o‘g‘irlash imkonini beradi; buni oldini olish uchun plagin 2.8.6 yoki undan yuqori versiyaga yangilanishi yoki to‘liq o‘chirib tashlanishi kerak.

CVE‑2020‑11910 — Apache Tomcat’ning bir nechta eski versiyalarida aniqlangan masofadan kod bajarish (RCE) zaifligi bo‘lib, hujumchiga serverda o‘zboshimchalik bilan kod ishga tushirish imkonini beradi; buni bartaraf etish uchun Tomcat’ni 10.0.0‑M5, 9.0.36 yoki 8.5.56 versiyalariga yangilash tavsiya etiladi.

CVE‑2024‑4577 — Windows operatsion tizimidagi PHP versiyalarida aniqlangan locale-based argument injection zaifligi bo‘lib, hujumchiga til konfiguratsiyasidan foydalangan holda PHP jarayoniga o‘z argumentlarini majburan yuklash va RCEga erishish imkonini beradi; shu sabab PHP’ni 8.3.8, 8.2.20 yoki 8.1.29 versiyalariga yangilash kerak.

CVE‑2002‑0953 — PHP 4.2.0 va undan oldingi versiyalarida safe_mode va open_basedir cheklovlarini chetlab o‘tish imkonini beruvchi zaiflik bo‘lib, hujumchi safe_mode_exec_dir doirasidan tashqaridagi dasturlarni ishga tushirishi mumkin; muammoni hal qilish uchun PHP’ni kamida 4.2.1 versiyasiga yangilash lozim.

CVE‑2001‑0414 — NTP daemon (ntpd) dasturidagi buffer overflow zaifligi bo‘lib, juda uzun «readvar» so‘rovlari yuborilganda xotira to‘lib ketishi natijasida masofadan turib DoS holati yoki ehtimoliy kod bajarilishiga yo‘l ochadi; zaiflikni bartaraf etish uchun ntpd yangilanishlarini o‘rnatish tavsiya etiladi.

Davlat organlari va tashkilotlarning axborot infratuzilmasidagi zaifliklarni bartaraf etish, kiberxavfsizlikni ta’minlash hamda himoyani kuchaytirish bo‘yicha tavsiyalar:

- Zaifliklarni aniqlash va tahlil qilish tizimlarni muntazam skanerlash, aniqlangan zaifliklarni risk darajasiga qarab tasniflash va kompleks hisobot tayyorlashdan iborat.

- Dasturiy ta’minot va tizimlarni yangilash — operatsion tizim, server va ilovalarni muntazam yangilab borish, muhim security update’larni darhol o‘rnatish va eskirgan dasturlarni almashtirishni o‘z ichiga oladi.

- Tarmoq xavfsizligini ta’minlash uchun firewalls va IPS/IDS tizimlarini sozlash, NTP, DNS, SMTP kabi xizmatlarni faqat ishonchli manbalar bilan ishlashga cheklash va tarmoq segmentatsiyasi orqali kritik tizimlarni umumiy tarmoqdan ajratish zarur.

- Kirish va autentifikatsiya nazorati — kuchli parol siyosati joriy etish, ikki faktorli autentifikatsiya (2FA) va foydalanuvchi huquqlarini minimal darajada cheklashni o‘z ichiga oladi.

- Monitoring va hodisa javob berish — SIEM tizimlari yordamida loglarni real vaqtda kuzatish, anomal holatlarni aniqlash va incident response planini tayyorlash hamda muntazam mashq qilishni talab qiladi.

- Foydalanuvchilarni xabardor qilish uchun xodimlar bilan kiberxavfsizlik treninglari o‘tkazish, phishing va social engineering testlarini amalga oshirish hamda xavfsiz parol va qurilmalarni himoya qilish bo‘yicha qo‘llanmalar berish lozim.

- Zaxira va tiklash rejalari — muhim ma’lumotlarni muntazam backup qilish, disaster recovery plan yaratish va tizimni tez tiklash mexanizmlarini ishlab chiqishni o‘z ichiga oladi.

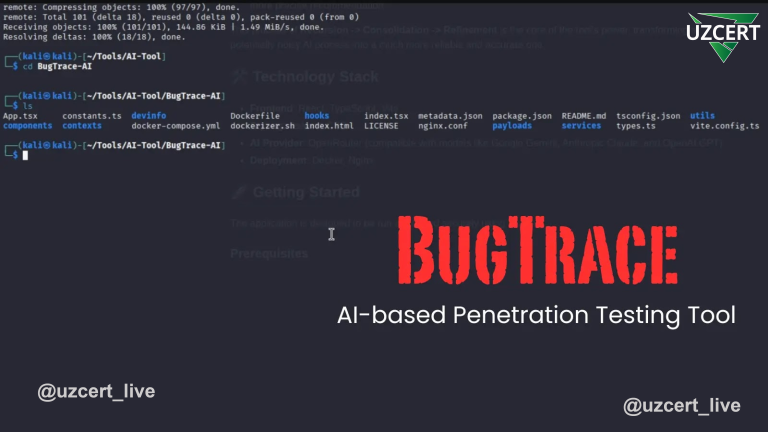

- Maxsus xavfsizlik tavsiyalari — zaifliklarni bartaraf etish bo‘yicha patch management siyosatini ishlab chiqish, tashqi penetration testing o‘tkazish va endpoint protection, antivirus/EDR vositalarini muntazam yangilab turishni ta’minlashdan iborat.