“Win-DoS Epidemiyasi” – Windows tizimlarini DDoS botnetga aylantiruvchi yangi xavf

Las-Vegas shahrida bo‘lib o‘tgan DEF CON 33 xavfsizlik konferensiyasida SafeBreach Labs tadqiqotchilari Yair va Shahak Morag tomonidan Windows tizimlari uchun mutlaqo yangi turdagi xizmatdan voz kechish (DoS) hujumlari taqdim etildi. Ular bu xavfni “Win-DoS Epidemiyasi” deb atashdi.

Tadqiqotchilar to‘rtta yangi DoS zaifligi va bitta zero-click DDoS usulini aniqlashdi. Ushbu zaifliklarning barchasi “cheklanmagan resurs iste’moli” (uncontrolled resource consumption) turkumiga kiradi.

Aniqlangan zaifliklar

- CVE-2025-26673 (CVSS 7.5) – Windows LDAP’dagi yuqori darajadagi DoS zaifligi.

- CVE-2025-32724 (CVSS 7.5) – Windows LSASS xizmatidagi DoS zaifligi.

- CVE-2025-49716 (CVSS 7.5) – Windows Netlogon’dagi DoS zaifligi.

- CVE-2025-49722 (CVSS 5.7) – Windows Print Spooler xizmatidagi o‘rtacha darajadagi DoS zaifligi (faqat autentifikatsiyadan o‘tgan, yaqin tarmoqdagi foydalanuvchilar hujum qila oladi).

Domen Kontrollerlariga (DC) tahdid

Domen kontrollerlari ko‘plab korxona tarmoqlarining yuragi bo‘lib, foydalanuvchilar autentifikatsiyasi va resurslarni boshqarishni amalga oshiradi.

Bir dona DC’ga muvaffaqiyatli DoS hujumi butun tashkilot ishini izdan chiqarishi, foydalanuvchilarni tizimga kirish va ish jarayonlarini bajarishdan mahrum qilishi mumkin.

Tadqiqotchilar ilgari LdapNightmare (CVE-2024-49113) zaifligini topgan edilar — bu Windows DC uchun birinchi ochiq DoS ekspluatatsiyasi bo‘lgan. Yangi topilmalar esa tahdid doirasini yanada kengaytirib, faqat LDAP emas, balki boshqa asosiy Windows xizmatlarini ham nishonga oladi.

Win-DDoS – Domen kontrollerlarini botnetga aylantirish

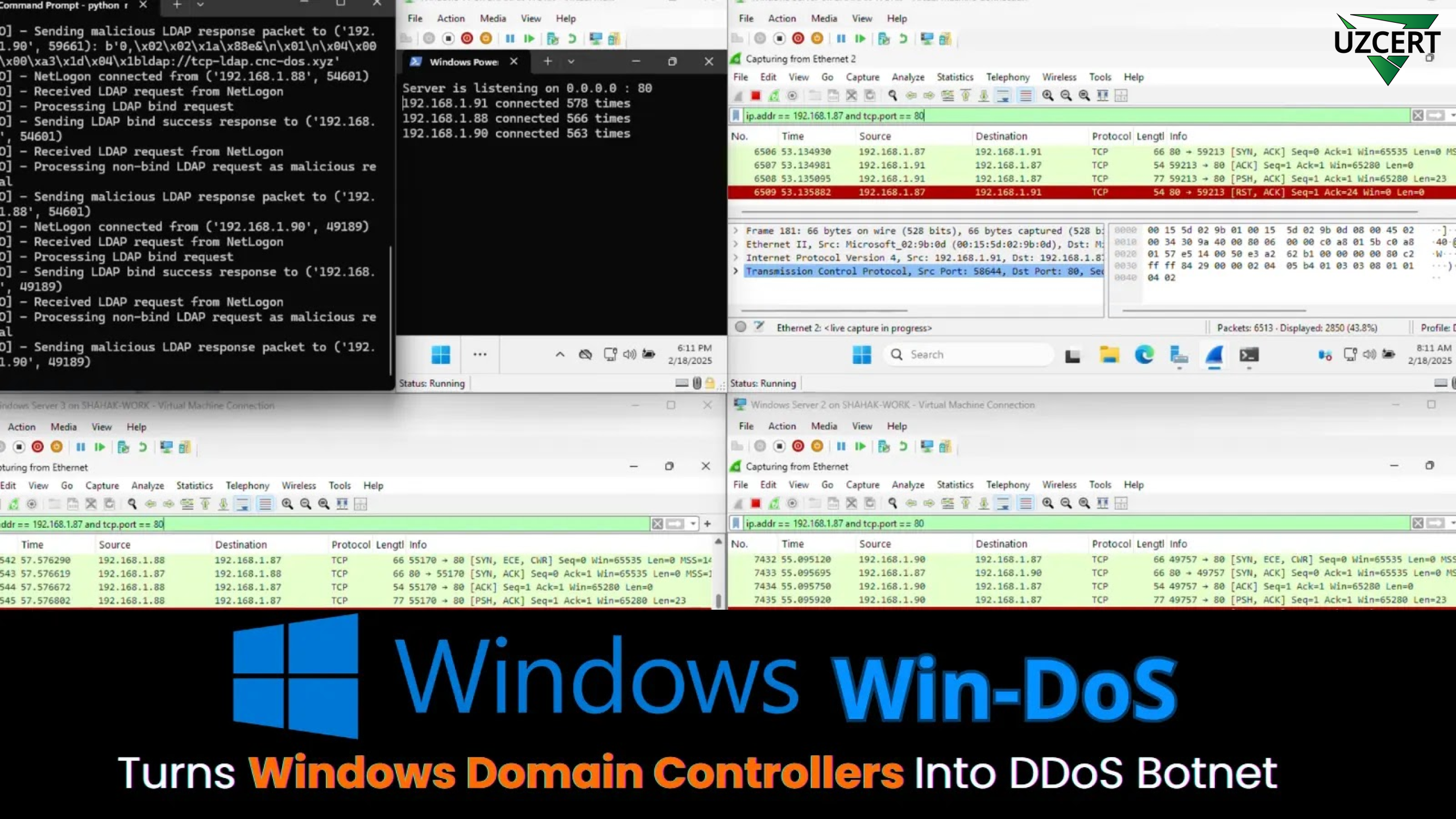

Eng xavotirli topilmalardan biri Win-DDoS deb nomlangan yangi DDoS texnikasi bo‘ldi.

Bu usul Windows LDAP mijozidagi havola (referral) jarayonidan foydalanadi. Oddiy holatda, LDAP referral so‘roqlarni boshqa serverga yo‘naltiradi. Tadqiqotchilar bu jarayonni manipulyatsiya qilib, DC’larni qurbon serverga qayta-qayta so‘rov yuborishga majbur qilishdi.

Natijada, butun dunyo bo‘ylab o‘n minglab ochiq DC’lar bepul va aniqlash imkonsiz DDoS botnet sifatida ishlatilishi mumkin bo‘lib qoldi. Hujum infratuzilmasi talab qilinmaydi, iz qoldirmaydi va juda katta tarmoqli kengligi bilan hujum uyushtirish imkonini beradi.

RPC orqali tizimlarni yiqitish

Tadqiqotchilar, shuningdek, Windows’dagi Remote Procedure Call (RPC) protokoli zaifliklarini ham tekshirishdi. RPC xizmatlari deyarli barcha Windows tizimlarida mavjud va ko‘pincha autentifikatsiyasiz ishlaydi.

Ular RPC bog‘lanishlardagi xavfsizlik bo‘shliqlaridan foydalanib, bitta tizimdan bir RPC serverga cheksiz so‘rov yuborish va tizimni yiqitish mumkinligini ko‘rsatishdi.

Bu usul orqali uchta yangi zero-click, autentifikatsiyasiz DoS zaifligi va bitta autentifikatsiyadan o‘tgan foydalanuvchi ekspluatatsiya qilishi mumkin bo‘lgan zaiflik aniqlandi.

Xulosa va tavsiyalar

SafeBreach jamoasi ushbu beshta yangi zaiflikni ekspluatatsiya qiluvchi “Win-DoS Epidemic” nomli vositalar to‘plamini chiqardi. Bu vositalar yordamida yamoqlanmagan Windows endpoint yoki serverlarni masofadan turib yiqitish, yoki ochiq DC’lardan Win-DDoS botnet qurish mumkin.

Microsoft LdapNightmare zaifligi uchun yamoq chiqargan bo‘lsa-da, yangi topilmalar ichki tizimlar va xizmatlar ham kuchli tahdid ostida ekanini ko‘rsatmoqda.

Mutaxassislar barcha Windows tizimlarini dolzarb yamoqlar bilan yangilash, tarmoq segmentatsiyasini kuchaytirish va DC’lar xavfsizligini alohida nazorat qilishni qat’iy tavsiya etmoqda.