SparkKitty — iOS va Android foydalanuvchilari fotosuratlarini o‘g‘irlayotgan xavfli mobil zararli dastur

2024-yil boshidan buyon dunyo bo‘ylab mobil foydalanuvchilarga qarshi faol ishlatilayotgan yangi turdagi zararli dastur — SparkKitty haqida ilk bor jiddiy xavfsizlik ogohlantirishlari e’lon qilindi. Bu ilg‘or troyan dastur Android va iOS qurilmalarini nishonga olib, foydalanuvchilarning galereyasidagi rasmlarni yashirin tarzda o‘g‘irlamoqda. Eng achinarlisi, SparkKitty rasmiy ilovalar do‘konlari orqali ham foydalanuvchilarning qurilmalariga kirib bormoqda.

SparkKitty aslida avvalgi SparkCat nomi bilan tanilgan zararli kampaniyaning takomillashtirilgan davomidir. Endi bu versiyada xakerlar ma’lumotlarni tanlab emas, to‘liq galereyani ommaviy tarzda eksfiltratsiya qilish usulini tanlagan. Dastlab Janubi-Sharqiy Osiyo va Xitoy mintaqalarida aniqlangan bu tahdid asosan kriptovalyutaga oid ilovalar va u bilan bog‘liq rasmiy/soxta xizmatlar orqali tarqalmoqda.

SparkKitty foydalanuvchilarning ishonchiga kirish uchun quyidagi yo‘llarni qo‘llagan:

- Google Play Store va Apple App Store orqali soxta, ammo foydali ko‘rinuvchi ilovalar (masalan, 币coin – kripto kuzatuvchi va SOEX – xabar almashish va kriptovalyuta savdosi uchun mo‘ljallangan platforma);

- Enterprise provisioning profiles orqali iOS’da App Store tekshiruvini chetlab o‘tgan holda zararli ilovalarni o‘rnatish;

- Android’da esa Xposed modullari orqali ishonchli dasturlarga zararli kod joylashtirish.

SOEX ilovasi Google Play’da 10 000 dan ortiq yuklab olishga erishgan va bu zararli kampaniyaning ko‘lamini yaqqol ko‘rsatib beradi.

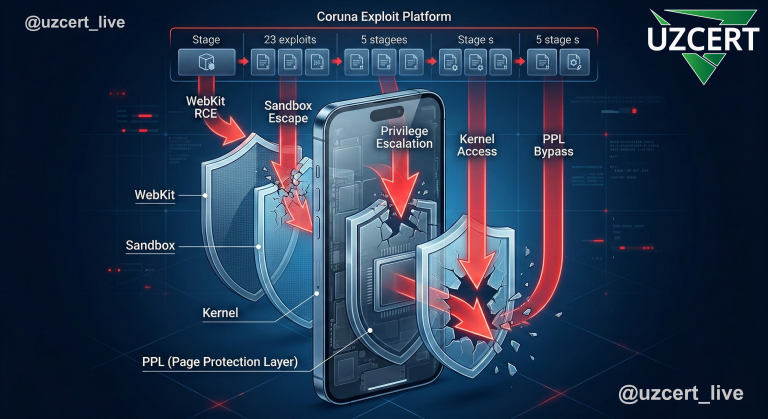

⚙️ SparkKitty qanday ishlaydi?

Android qurilmalarda:

- Java va Kotlin tillarida yozilgan;

- Ilova ishga tushgach, saqlash huquqini so‘raydi;

- Rasmlar omboridagi barcha fayllarni qamrab olib, serverga yuboradi.

iOS qurilmalarda:

- Objective-C orqali avtomatik klass yuklovchi (+[AFImageDownloader load]) mexanizm ishlatiladi;

- Ilova

Info.plistfaylidagi maxsus belgilar orqali zararlilikni faollashtiradi; - Rasmlar xotiradan to‘liq ko‘chirilib, AWS S3 va Alibaba OSS orqali xakerlar serveriga yuboriladi (

/api/putImagesorqali).

Har ikkala platformada ham SparkKitty o‘g‘irlangan rasmlarni lokal bazada hisoblab, yangi qo‘shilgan fayllarni kuzatib boradi va avtomatik tarzda eksfiltratsiya qiladi.

SparkKitty asosan quyidagi ilovalar orqali tarqalgan:

- Kriptovalyuta savdosi ilovalari

- Qimor o‘yinlari va kattalar kontenti bilan bog‘liq dasturlar

- Modifikatsiyalangan TikTok versiyalari

Bu, SparkKitty aynan yuqori xavfli foydalanuvchilar segmentini — ya’ni qurilmada moliyaviy yoki shaxsiy vizual ma’lumotlarni saqlovchi auditoriyani nishonga olayotganini anglatadi.

📵 SparkKitty’ning App Store va Play Store kabi ishonchli platformalarga ham kirib borayotganligi zamonaviy mobil xavfsizlik tahdidlarining keskin kuchayganini anglatadi. Bu esa foydalanuvchilardan yanada ehtiyotkorlikni talab qiladi.

Tavsiya etiladi:

- Shubhali ilovalarni o‘rnatmang, ayniqsa kripto, qimor yoki kattalar uchun mo‘ljallangan bo‘lsa;

- Qurilmangizda maxfiy rasmlar (kriptovalyuta “seed phrase”, hujjatlar, shaxsiy ma’lumotlar) saqlamang;

- Har doim ilova ruxsatlarini tekshiring, ayniqsa saqlashga kirish so‘ralganda;

- Zararli faoliyatdan xavotirda bo‘lsangiz, qurilmangizni tekshirish uchun ishonchli antivirus yechimlaridan foydalaning.

Quyidagi SHA-256 xeshlar zararli fayllarga tegishli bo‘lib, tizimlar va tarmoqlarda ularni aniqlashda qo‘l keladi:

21879ce5a61e47e5c968004d4eebd24505e29056139cebc3fe1c5dd80c6f184f

381570757ecd56c99434ff799b90c2513227035c98d2b9602ae0bb8d210cac4c

1d2e41beb37e9502d1b81775a53a6e498842daed93fe19cdcd4cbd2a7228d12d

94297b685a5659647a3c021e82e2fd62e5ae607b242b8289669cfee8d5cc79e3

75a8d1ea41d9b4a9ac45f521f7c8422858bfc1c14d5ba85c16d08fbd1c61b96c

cf3ab3313a315a265fe5627e4b41b418ff7d62ad649f433b85198ff07f14907d

7ffb912d9c120e97d3b052b576d15d4ccdb28e3b017cdd26695465fed4348d1e

17b71715aba2d00c6791b6c72d275af4fc63d56870abe6035ba70eac03b2e810