SonicWall xavfsizlik devorlarida aniqlangan zaiflik orqali hujumchilar SSL VPN sessiyalarini qo‘lga kiritmoqda

So‘nggi vaqtlarda kiberxavfsizlik sohasi mutaxassislari SonicWall xavfsizlik devorlarida juda jiddiy zaiflik aniqlanganini e’lon qilishdi. CVE-2024-53704 sifatida qayd etilgan ushbu zaiflik tajovuzkorlarga SSL VPN sessiyalarini buzish va ularga ruxsatsiz kirish imkonini bermoqda.

Mazkur zaiflik SonicOS 7.1.x (7.1.1-7058 va undan eski versiyalar), 7.1.2-7019 hamda 8.0.0-8035 versiyalariga ta’sir qiladi. Hujumchilar autentifikatsiyani aylanib o‘tib, faol VPN sessiyalarni boshqarishi va tizimga ruxsatsiz kirishi mumkin.

BishopFox xavfsizlik tadqiqotchilarining ta’kidlashicha, zaiflik SSL VPN autentifikatsiya mexanizmidagi Base64 formatida kodlangan sessiya cookie-fayllarini qayta ishlash jarayoni bilan bog‘liq.

Bu zaiflik quyidagi asosiy kamchiliklar natijasida yuzaga keladi:

✅ Autentifikatsiya algoritmidagi noto‘g‘ri implementatsiya – Bu hujumchilarga cookie-fayllarni manipulyatsiya qilish orqali tizimga kirishga imkon beradi.

✅ Null belgilarni noto‘g‘ri ishlov berish – Xususan, getSslvpnSessionFromCookie funksiyasi Base64 kodlangan satrlar ichidagi null belgilarni to‘g‘ri tekshirmaydi, natijada autentifikatsiyani aylanib o‘tish mumkin bo‘ladi.

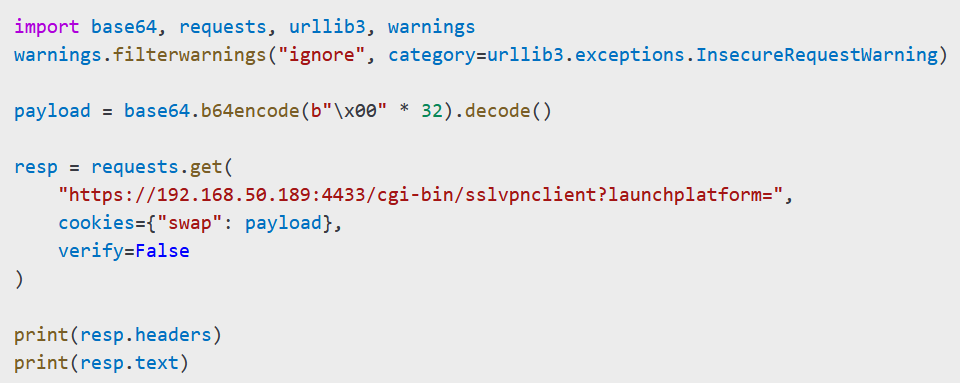

Ushbu zaiflikdan foydalanish uchun hujumchi maxsus yaratilgan swap cookie yaratishi va tizimga quyidagi ssenariy bo‘yicha hujum uyushtirishi mumkin:

Hujum qanday amalga oshiriladi?

1️⃣ Dastlabki login: Tajovuzkor /cgi-bin/userLogin sahifasiga POST so‘rov yuboradi va unda foydalanuvchi nomi, parol, domen ma’lumotlari va login=true qiymati bo‘ladi.

2️⃣ Swap cookie yaratish: Server ushbu so‘rovga javoban Base64 formatida kodlangan swap cookie yaratadi va foydalanuvchiga Set-Cookie orqali yuboradi.

3️⃣ Sessiyani egallash: Hujumchi swap cookie ning qiymatini 32 null belgidan iborat Base64 formatiga o‘tkazib quyidagi so‘rovni yuboradi:

Ushbu kod tajovuzkorga VPN sessiyalarni boshqarish imkonini beradi, natijada u virtual ofis belgilari (bookmarks), mijoz konfiguratsiya profillari va boshqa maxfiy ma’lumotlarni olish hamda faol sessiyalarni majburan uzib qo‘yish imkoniyatiga ega bo‘ladi.

CVE-2024-53704 zaifligi tarmoq xavfsizligiga jiddiy tahdid soladi. Hujum muvaffaqiyatli amalga oshirilsa, tajovuzkorlar:

➡️ Korporativ tarmoqlarga ruxsatsiz kirishi mumkin.

➡️ Maxfiy ma’lumotlarga ega bo‘lishi ehtimoli yuqori.

➡️ Mavjud VPN sessiyalarini buzishi va ulardan foydalanishi mumkin.

Hujumni aniqlash qiyin bo‘lsa-da, tashkilotlar maxsus log yozuvlarini faollashtirish orqali shubhali faoliyatni kuzatishi mumkin.

SonicWall ushbu zaiflikni bartaraf etish uchun 2025-yil 7-yanvar kuni muhim xavfsizlik yangilanishlarini chiqardi. Yangilangan tizimlar avtomatik ravishda ushbu zaiflikdan foydalanish urinishlarini rad etadi.

Shu sababli, barcha tashkilotlar zudlik bilan SonicWall xavfsizlik devorlarini so‘nggi versiyaga yangilashlari zarur.

SonicWall xavfsizlik devorlarida aniqlangan CVE-2024-53704 zaifligi juda jiddiy tahdid hisoblanadi. U tajovuzkorlarga VPN sessiyalarini buzish, maxfiy ma’lumotlarga kirish va tarmoqda bexavotir harakat qilish imkonini beradi.

Shu sababli, korporativ tashkilotlar va foydalanuvchilar SonicWall tomonidan chiqarilgan so‘nggi xavfsizlik yangilanishlarini darhol o‘rnatishlari lozim. Kiberjinoyatchilar bunday zaifliklardan imkon qadar tezroq foydalanishga harakat qilishadi, shuning uchun tizimlar doimiy ravishda yangilanib, kuchli xavfsizlik choralarini qo‘llash muhimdir.

🔹 Kiberxavfsizlik – bu doimiy ravishda yangilanish va hushyorlik talab qiladigan jarayondir!