SafePay: RDP va VPN orqali kirib tashkilot tarmoqlariga hujum qilayotgan yangi xavfli zararli dastur

So‘nggi yillarda kiberjinoyatchilik tobora murakkablashib, raqamli xavfsizlik sohasida jiddiy xavf manbalarini yuzaga keltirmoqda. 2025-yilning birinchi choragida dunyo bo‘ylab 200 dan ortiq tashkilotni nishonga olgan SafePay nomli yangi ransomware bu tahdidlarning eng xavflilaridan biriga aylandi.

Tahdid manbai: Kimlar nishonda?

Dastlab 2024-yilda paydo bo‘lgan SafePay dasturi boshida oddiy ko‘ringan bo‘lsa-da, oradan bir yil o‘tmay u kiberjinoyatchilar orasida eng faol guruhlardan biriga aylandi. Xususan, kichik va o‘rta bizneslar (SMB) hamda boshqariladigan xizmat provayderlari (MSP) asosiy nishonga aylangan.

Bu guruh klassik ransomware-as-a-service (RaaS) modelidan farqli ravishda o‘zining markazlashtirilgan boshqaruv tuzilmasi orqali ishlaydi. Bu esa ularga hujum infrastrukturasi, jabrlanuvchilar bilan muzokaralar va infeksiyani tarqatish jarayonini bevosita boshqarish imkonini beradi.

Ingram Microga hujum: global ta’minot zanjirini izdan chiqarish

SafePay kiberxavfsizlik sohasida e’tibor markaziga aylangan hujumlardan biri bu — Ingram Micro kompaniyasiga qilingan hujumdir. Mazkur kompaniya minglab IT hamkorlar va MSP’larni ta’minlaydi, va unga qilingan zarba butun global infratuzilmani xavf ostiga qo‘ydi.

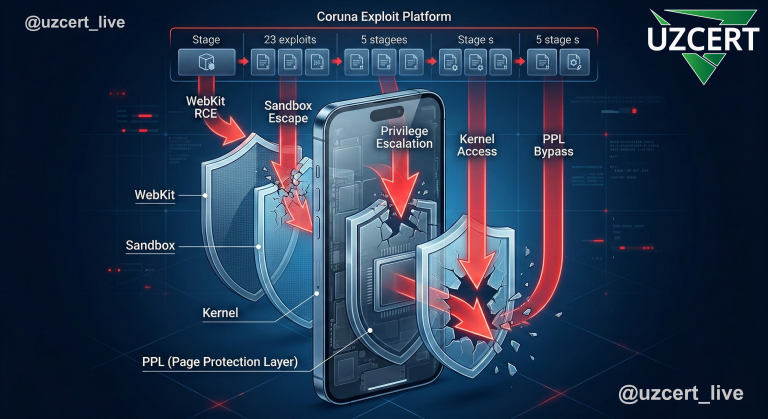

Texnik jihatlar: LockBit 3.0 izlari va yangi uslublar

Acronis tahlilchilari SafePay’ni o‘rganar ekan, unda 2022-yilda tarqalgan LockBit 3.0 kodlariga o‘xshashlikni aniqlashdi. Bu esa guruhning tajribali va texnik jihatdan mukammal ishlayotganidan darak beradi.

SafePay tizimga kirgach:

- Antivirüs va endpoint himoya tizimlarini o‘chiradi,

- “Shadow copies” – zaxira nusxalarini o‘chiradi,

- Log fayllarni tozalaydi,

- Va tizimda iz qoldirmaslik uchun muhim fayllarni yashirib yuboradi.

Ransomware PE32 DLL formatida bo‘lib, noto‘g‘ri kompilyatsiya sanasi bilan tuzilgan, bu esa analizdan yashirinishga xizmat qiladi. U ikki bosqichli bosim modeliga asoslanadi: birinchi navbatda ma’lumotlar o‘g‘irlanadi, so‘ngra fayllar shifrlanadi.

RDP va VPN orqali kirish: Tashqi xavfsizlik devoridan o‘tish

Guruhning asosiy kirish yo‘llari bu — RDP (Remote Desktop Protocol) va VPN (Virtual Private Network) hisoblanadi. Bu tizimlarga qanday qilib kirishuvchilarning login-parollari qo‘lga kiritilganligi aniq emas, ammo bu ehtimoliy fishing, credential stuffing yoki darkweb’dan sotib olingan ma’lumotlar orqali amalga oshirilgan.

Ichki tarmoqdagi razvedka va ma’lumotlar o‘g‘irlanishi

Tarmoq ichiga kirgach, SafePay PowerView loyihasiga tegishli ShareFinder.ps1 skriptidan foydalanib, mahalliy domen ichida mavjud barcha tarmoq ulashuvlarini (share’larini) aniqlaydi. Bu unga muhim ma’lumotlar manbaini tezda topishga yordam beradi.

Shundan so‘ng, WinRAR yordamida zarur hujjat, konfiguratsiya va ma’lumotlar arxivlanadi. Ko‘plab multimedia, exe, va befoyda fayllar bu bosqichda chetlab o‘tiladi. Arxivlangan fayllar FileZilla orqali serverga uzatiladi va keyin tahlilni qiyinlashtirish maqsadida WinRAR hamda FileZilla tizimdan o‘chirib yuboriladi.

Shifrlash: AES va RSA qo‘sh kombinatsiyasi

SafePay har bir fayl uchun alohida 32-baytli AES kalit yaratadi. So‘ngra ushbu kalit RSA algoritmi yordamida shifrlanadi. Bu ikki bosqichli yondashuv shifrlangan ma’lumotni qayta tiklashni deyarli imkonsiz holga keltiradi.

Shifrlangan fayllarga .safepay kengaytmasi qo‘shiladi va to‘liq ishga tushirilish uchun 32-baytli maxfiy kalit talab qilinadi.

SafePay – bu shunchaki pul undirish vositasi emas, balki raqamli infratuzilmalarga qarshi strategik tahdiddir. Uning muvaffaqiyati zamirida korporativ xavfsizlik me’yorlarini chuqur tushungan va raqamli muhitda yashirinib harakat qiluvchi tajribali kiberjinoyatchilar guruhi turibdi.

Tashkilotlar uchun esa bu xatarli tahdidlarga qarshi kurashish uchun:

- RDP va VPN xavfsizligini mustahkamlash,

- Kuchli monitoring tizimlari joriy etish,

- Zaxira nusxalarni doimiy yangilab borish va

- Xodimlar orasida kiberxavfsizlik savodxonligini oshirish nihoyatda muhimdir.