Oracle Cloud’dagi zaiflik: Bitta link butun tizimni tahdid ostida qoldirdi

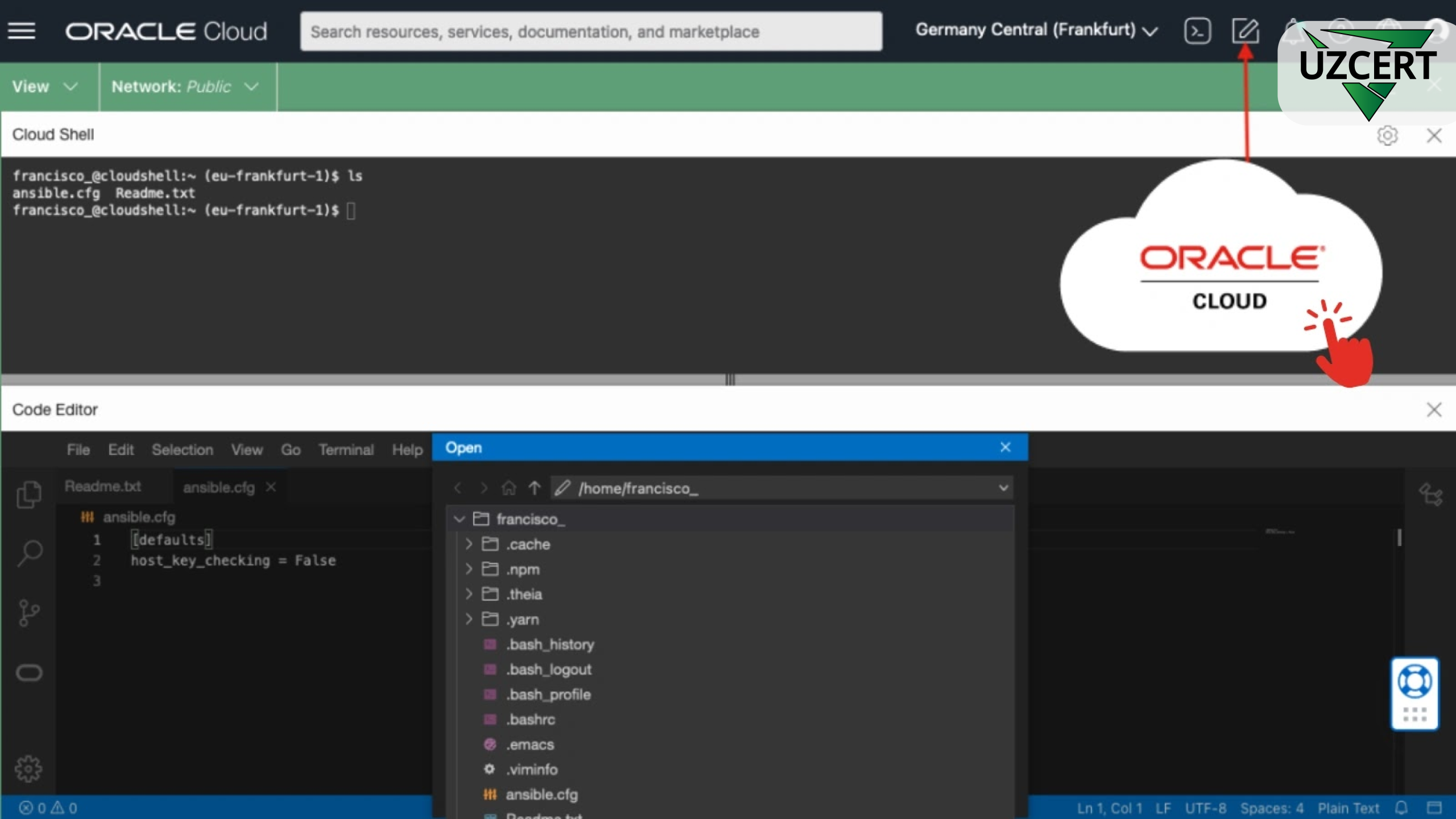

Bulutli xizmatlarning qulayligi bilan bir qatorda, ular bilan bog‘liq xavf-xatarlar ham tobora murakkablashib bormoqda. So‘nggi aniqlangan zaifliklardan biri — Oracle Cloud Infrastructure (OCI) tizimidagi Code Editor vositasida aniqlangan masofaviy kod bajarilishiga (RCE) olib keluvchi jiddiy zaiflik, bu xavotirli holatning yaqqol misolidir.

Bir marta bosish — butun tizimni egallashga yetarli edi

Tenable mutaxassislari tomonidan aniqlangan ushbu zaiflik orqali xakerlar foydalanuvchining roziligisiz, atigi bir marta havolaga bosdirish orqali, Cloud Shell muhiti ichiga zararli fayllarni yuklab, tizimni to‘liq nazoratga olish imkoniyatiga ega bo‘lganlar. Bunda .bashrc fayliga zararli buyruqlar kiritilib, teskari ulanishlar orqali interaktiv kirish amalga oshirilgan va foydalanuvchi huquqlari orqali boshqa OCI xizmatlariga ham yo‘l ochilgan.

Zaiflikning ildizi – himoyalanmagan yuklash va CSRF himoyasining yo‘qligi

Muammo Code Editor va Cloud Shell xizmatlarining ortiqcha integratsiyalashuvidan kelib chiqqan. Har ikkala xizmat bitta fayl tizimida ishlagani sababli, biri orqali yuklangan fayl ikkinchisida darhol mavjud bo‘lgan. Shuningdek:

- Fayl yuklash interfeysida Cross-Site Request Forgery (CSRF) himoyasi mavjud emas edi;

- Yuklash

multipart/form-dataformatida amalga oshgan; - HTTP so‘rovlarida CS-ProxyChallenge cookie’larining

SameSite=Nonedeb belgilanishi brauzerga boshqa sahifalardan yuborilayotgan so‘rovlarni ham qabul qilishga imkon bergan.

Bu esa xakerlar uchun HTML orqali avtomatik yuklovchi zararli sahifa yaratishga imkon berdi.

Ta’sir doirasi keng edi

Bu zaiflik faqat Cloud Shell bilan cheklanmagan. U Code Editor’ga integratsiyalashgan quyidagi OCI xizmatlariga ham ta’sir ko‘rsatgan:

- Resource Manager — infrastrukturani boshqarish skriptlari zararli kod bilan ifloslanishi mumkin;

- Functions — foydalanuvchining bulutdagi funksiyalariga zararli kod joylashtirilishi ehtimoli;

- Data Science — tadqiqotchilar muhiti orqali ma’lumotlar yoki modellar buzilishi mumkin bo‘lgan.

Oracle qanday choralar ko‘rdi?

Oracle zudlik bilan ushbu zaiflikni yopa oldi va xavfsizlikni oshirish uchun quyidagilarni amalga oshirdi:

- Endilikda barcha fayl yuklash so‘rovlarida x-csrf-token nomli maxsus sarlavha talab qilinadi;

- Brauzerlar bu sarlavhani avtomatik yubora olmaydi, bu esa CSRF hujumlarining oldini oladi;

- Bulutli xizmatlar orasidagi o‘zaro bog‘liqliklar xavfsizlik nuqtai nazaridan qayta ko‘rib chiqildi.

Bulut infratuzilmasida qulaylik va integratsiya — ishlab chiquvchilar uchun muhim jihat. Ammo bu integratsiya kuchli xavfsizlik mexanizmlari bilan mustahkamlanmasa, har qanday qulaylik potentsial tahdidga aylanishi mumkin. Oracle Code Editor’da aniqlangan bu zaiflik esa ana shunday holatni eslatib turadi: birgina havola – butun tizimni egallash uchun yetarli bo‘lishi mumkin.