NTLM zaifliklari yana faollashdi: Windows infratuzilmasi jiddiy tahdid ostida

So‘nggi yillarda kiberjinoyatchilar tomonidan olib borilayotgan hujumlar orasida NTLM autentifikatsiya protokoli bilan bog‘liq zaifliklar yana bir bor dolzarb mavzuga aylandi. Bundan yigirma yildan ortiq vaqt avval aniqlangan ushbu kamchilik dastlab nazariy xavf sifatida qaralgan bo‘lsa, bugun u global miqyosda faol ekspluatatsiya qilinayotgan, korporativ tarmoqlarni larzaga solayotgan jiddiy tahdidlardan biriga aylandi.

Microsoft o‘zining Windows 11 24H2 va Windows Server 2025 operatsion tizimlarida NTLM’ni to‘liq bekor qilishni rejalashtirgan bo‘lsa-da, bu protokol hali ham millionlab qurilmalarda qo‘llanilmoqda. Ayni mana shu holat — protokolning hanuzgacha qo‘llanilishi kiberjinoyatchilar uchun yashirin kirish nuqtasini, axborot xavfsizligi tizimlari uchun esa murakkab va nazoratsiz o‘tish yo‘llariga ega bo‘lgan labirantni eslatadi.

Yangi hujum vektorlari: Kengayib borayotgan xavf manzarasi

NTLM zaifliklari bir nechta xavfli hujum turlariga imkon yaratadi. Eng ko‘p uchraydigan hujumlar quyidagilar:

1. Hashlarni o‘g‘irlash (Hash Leakage)

Yovuz niyatli shaxslar maxsus yaratilgan .url yoki .library-ms fayllari orqali foydalanuvchidan hech qanday harakat talab qilmasdan, Windows tizimini avtomatik tarzda autentifikatsiya ma’lumotlarini yuborishga majbur qiladi.

- CVE-2024-43451 — .url fayllari orqali NTLMv2 hashlarini sizdirish imkonini beradi.

Ushbu usul BlindEagle APT guruhi tomonidan Remcos RAT zararkunandasini tarqatishda, shuningdek Head Mare xaktivistlari tomonidan Belarus va Rossiyaga qarshi hujumlarda qo‘llangan. - CVE-2025-24054 / CVE-2025-24071 — ZIP ichiga joylangan .library-ms fayllari orqali yashirin autentifikatsiya yuborilishiga sabab bo‘ladi.

Bu zaiflik yordamida Rossiyada AveMaria (Warzone) trojani keng tarqatilgan.

2. Privilegiyani oshirish (Privilege Escalation)

- CVE-2025-33073 — SMB mijozidagi zaiflik orqali tizimni aldab, tashqi autentifikatsiya so‘rovlarini mahalliy so‘rov sifatida qabul qilishga majbur qiladi. Natijada hujumchi SYSTEM darajasidagi to‘liq boshqaruvga ega bo‘lishi mumkin. Ushbu texnika yordamida amalga oshirilgan hujumlar O‘zbekiston moliya sektorida ham qayd etilgani haqida xalqaro manbalar xabar bergan.

3. Majburiy autentifikatsiya (NTLM Coercion)

Bu usulda hujumchi qurilmani o‘zi nazorat qilayotgan serverga avtomatik ravishda autentifikatsiya qilishga majbur qiladi.

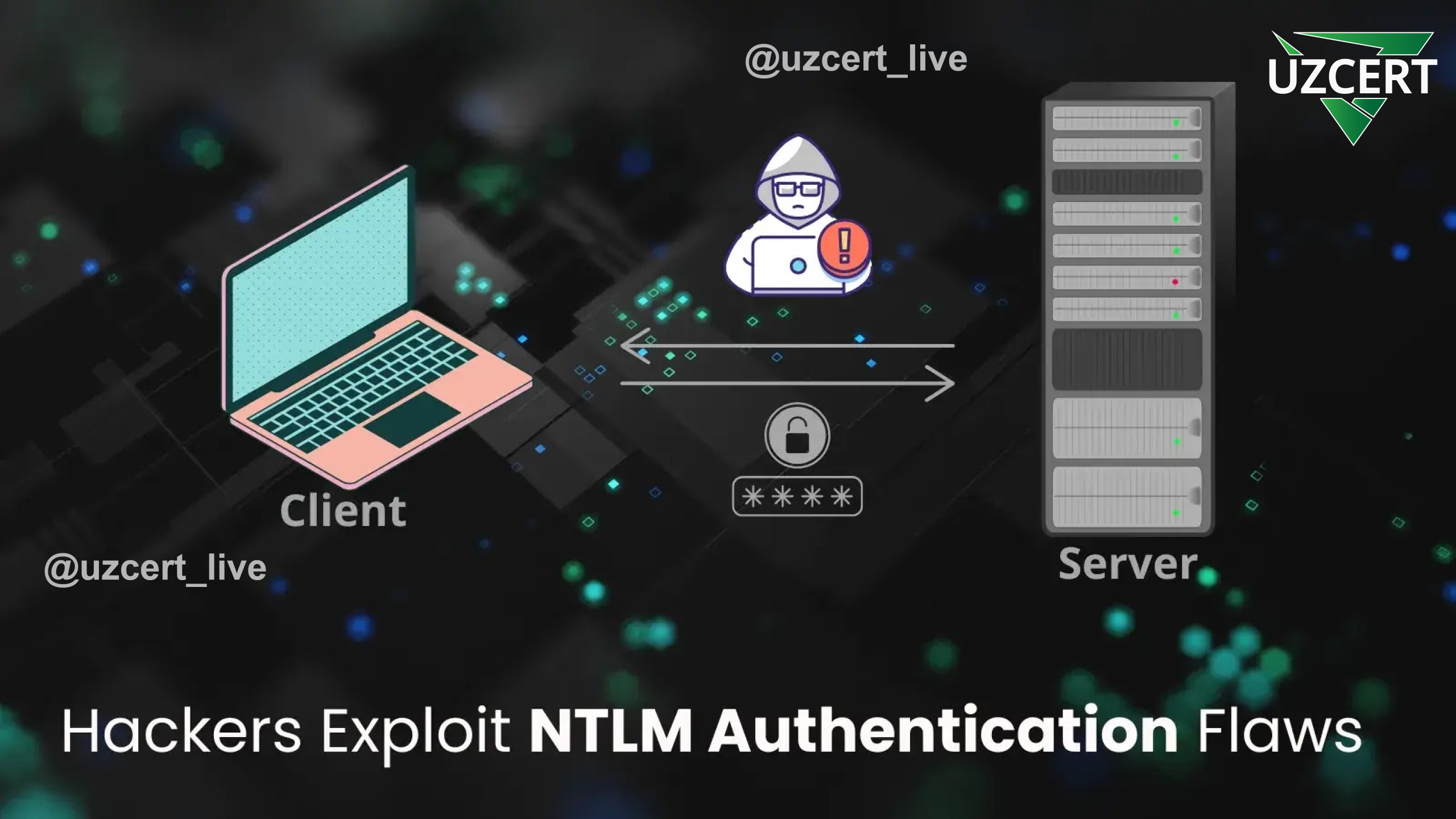

4. Relay hujumlari (Man-in-the-Middle / NTLM Relay)

20 yildan beri eng ko‘p ishlatilayotgan usul: bu orqali hujumchi mijoz va server o‘rtasida joylashib, autentifikatsiya jarayonini tutib qoladi va o‘z maqsadida foydalanadi.

Zaifliklar ustida turli guruhlar faol ishlamoqda

2024–2025 yillar davomida quyidagi kampaniyalar qayd etildi:

| CVE ID | Ta’siri | Nishonlar | Ma’lum hujumlar |

|---|---|---|---|

| CVE-2024-43451 | Hash sizdirish | Windows | BlindEagle (Remcos RAT), Head Mare |

| CVE-2025-24054/24071 | Hash sizdirish, ruxsatsiz kirish | Windows 11, Server | AveMaria Trojan kampaniyalari (Rossiya) |

| CVE-2025-33073 | SYSTEM-level ruxsatlar olish | SMB mijozlari | O‘zbekiston moliya sektoriga hujum |

Bu hujumlar ko‘rsatadiki, NTLM so‘nggi nafasida bo‘lishiga qaramay, kiberjinoyatchilar uchun hanuz eng sevimli hujum maydonchasidir.

Nega NTLM hali ham xatar tug‘dirmoqda?

Ko‘plab katta korporatsiyalar va davlat muassasalari NTLM’dan foydalanishni davom ettirmoqda. Sabablar oddiy:

- eski dasturlar faqat NTLM bilan ishlaydi;

- katta tizimlarda autentifikatsiyani o‘zgartirish vaqt va mablag‘ talab qiladi;

- ayrim tashkilotlarda xavfsizlik bo‘yicha yangilanishlar sust amalga oshiriladi.

Bugun aynan mana shu “meros” protokolning saqlanib qolishi — kiberjinoyatchilar uchun juda qulay sharoit yaratib bermoqda.

Tavsiya va zarur choralar

Mutaxassislar quyidagi choralarning kechiktirilmasdan ko‘rilishini tavsiya qiladi:

1. NTLM’dan voz kechish va Kerberosga o‘tish

Bu — eng samarali yechim.

2. Windows tizimlarini muntazam yangilab borish

Microsoft muntazam ravishda NTLM zaifliklari uchun yamalar chiqaradi.

3. Tarmoqni segmentlarga ajratish

Bu hujumchilarning lateral harakatlanish imkoniyatini cheklaydi.

4. Shubhali autentifikatsiya urinishlarini monitoring qilish

SIEM tizimlarida NTLM relay yoki hash sizdirish belgilari bo‘yicha alertlar sozlanishi zarur.

5. Eslatmalar va foydalanuvchilarni o‘qitish

Elektron pochta orqali yuborilgan fayllar, g‘alati URL’lar, notanish serverlarga ulanayotgan tizimlar — ehtiyotkorlik bilan tekshirilishi kerak.

NTLM o‘z vaqtida Windowsning muhim autentifikatsiya mexanizmi bo‘lgan. Ammo bugungi kunda u zamonaviy kiberjinoyatchilikning eng yirik nishonlaridan biri bo‘lib qoldi. Deyarli har oyda yangi zaifliklar aniqlanayotgan bir paytda, ushbu protokoldan voz kechish va ilg‘or autentifikatsiya yechimlariga o‘tish — tashkilotlarning eng muhim vazifasiga aylangan.

Aks holda, NTLM bugun ham, ertaga ham korporativ infratuzilmalarning “eng zaif bo‘g‘ini” bo‘lib qolaveradi.