LaRecipe’da aniqlangan xavfli zaiflik: 2,3 million marta yuklab olingan vosita orqali serverlar to‘liq nazoratga o‘tishi mumkin

LaRecipe — dasturchilar va tashkilotlar o‘z hujjatlarini yaratish va boshqarish uchun foydalanadigan mashhur vosita. Ushbu vosita 2,3 million martadan ko‘proq yuklab olingan bo‘lsa-da, yaqinda aniqlangan jiddiy xavfsizlik zaifligi uni ishlatib kelayotgan ko‘plab serverlar uchun real tahdidga aylanishi mumkin.

CVE-2025-53833 deb belgilangan ushbu zaiflikka CVSS 3.1 tizimi bo‘yicha maksimal 10.0 ballik baho berilgan — bu esa uni «Kritik darajadagi» xavf sifatida tasniflaydi.

Bu baho shuni anglatadi: zaiflikdan foydalanish hujumchi uchun o‘ta oson, hech qanday autentifikatsiya yoki foydalanuvchi aralashuvisiz amalga oshiriladi, va muvaffaqiyatli hujum natijasida butun tizim to‘liq boshqaruvga o‘tishi mumkin.

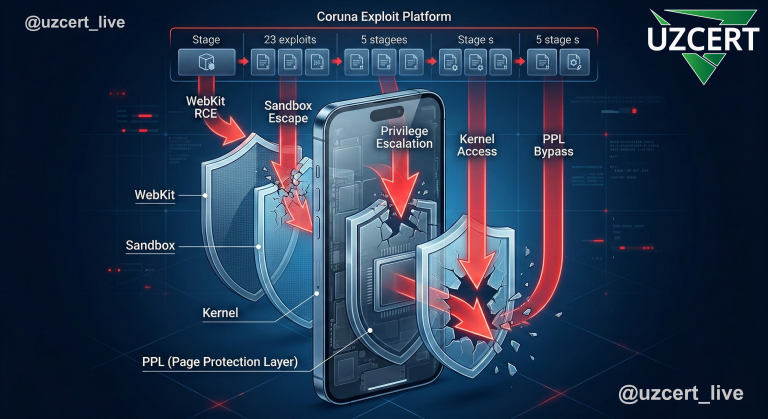

CVE-2025-53833 deb nomlangan ushbu zaiflik Server Side Template Injection (SSTI) deb ataluvchi texnika orqali amalga oshiriladi. Bu degani — hujumchi foydalanuvchi ma’lumoti sifatida qasddan zararli kod yuboradi va bu kod andaza (template) fayli orqali serverda to‘g‘ridan-to‘g‘ri bajariladi.

Ushbu hujum orqali hujumchi:

- 🖥 Serverdagi tizim buyruqlarini masofadan ishga tushirishi,

- 🔓 Muhim fayllar va maxfiy ma’lumotlarga kira olishi,

- 📡 Serverni to‘liq nazorat ostiga olishi mumkin.

Zaiflik qanday ishlaydi?

LaRecipe vositasi Laravel asosida yaratilgan bo‘lib, u andazalarni ishlab chiqishda foydalanuvchi tomonidan yuborilgan ma’lumotlarni andaza tizimiga uzatadi. Agar bu ma’lumotlar filtrlashsiz qabul qilinsa, ular orqali serverda kod bajarilishi mumkin.

Masalan, foydalanuvchi noto‘g‘ri yozilgan matn emas, balki:

{{ system('ls -la') }}

kabi buyruq yuborsa, bu buyruq serverda bevosita ishlatiladi va buyruq natijasi qaytariladi. Bu holatni aynan CVE-2025-53833 orqali hujumchilar amalga oshirishi mumkin.

Bu zaiflik LaRecipe vositasining barcha 2.8.1 versiyasigacha bo‘lgan tahrirlariga taalluqlidir. Ya’ni, agar sizning serveringizda LaRecipe 2.8.0 yoki undan pastroq versiyasi o‘rnatilgan bo‘lsa — siz xavf ostidasiz!

Agar siz LaRecipe’dan foydalansangiz yoki uni ishlab chiqish muhitingizda ishlatsangiz — quyidagi choralarni zudlik bilan ko‘ring:

✅ 1. Darhol yangilang

- LaRecipe’ni 2.8.1 versiyasiga yangilang. Bu versiyada SSTI zaifligi tuzatilgan.

✅ 2. Kirish ma’lumotlarini tekshiring

- Kiruvchi foydalanuvchi ma’lumotlarini andazaga uzatishdan avval filtrlash va sanitizatsiya qilish zarur.

✅ 3. Serverni tahlil qiling

- Oldingi versiyada ishlagan tizimlar uchun log fayllarni, andaza fayllarni va kutilmagan faoliyatni tekshiring.

✅ 4. Qo‘shimcha xavfsizlik choralarini qo‘llang

- Template engine’ga maxsus xavfsizlik cheklovlari qo‘shing.

- Tarmoq segmentatsiyasi va fayl huquqlarini optimallashtiring.

Ko‘pchilik foydalanuvchilar ishonchli deb bilgan LaRecipe vositasida aniqlangan ushbu zaiflik — jiddiy va real tahdid. U orqali hech qanday parol kiritilmasdan serverga kirish, buyruq bajarish va maxfiy ma’lumotlarni o‘g‘irlash mumkin.

Shuning uchun bu masalaga befarq qaralmay, darhol yangilanish, monitoring, va himoya choralarini ko‘rish tavsiya qilinadi.

Texnologiyalar qulaylikni oshiradi, lekin ularni himoya qilish mas’uliyati — har bir foydalanuvchining zimmasida.