Kiberxavfsizlikni amalda tekshirish: Black, Gray va White Box pentestlar nimasi bilan farq qiladi?

Bugungi kunda tashkilot axborot tizimlari qanchalik murakkab bo‘lsa, ularga bo‘lgan kiberxavflar ham shunchalik xilma-xil va yashirin bo‘lmoqda. Sertifikatlar, siyosatlar va reglamentlar muhim, ammo ular haqiqiy hujum paytida tizim qanday ishlashini ko‘rsatib bera olmaydi. Aynan shu sababli pentest — ya’ni tizimni hujumchi ko‘zi bilan tekshirish — muhim ahamiyat kasb etadi.

Biroq pentestdan kutilgan foydani olish uchun bir savolga aniq javob bo‘lishi shart:

qaysi metodologiya bizning real xavflarimizga mos keladi?

Amaliyotda pentest uchta asosiy yondashuvda o‘tkaziladi: Black box, Gray box va White box. Ularning farqi — pentesterga beriladigan ma’lumot miqdori va u modellashtiradigan hujumchi turida.

Black box: tashqi hujumchi nigohi bilan qarash

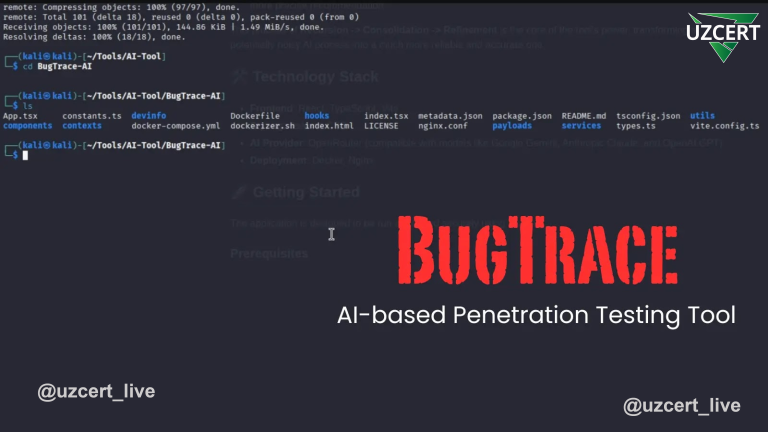

Black box pentest — bu mutlaqo “ko‘r-ko‘rona” sinov. Mutaxassisga kompaniya infratuzilmasi haqida deyarli hech qanday ma’lumot berilmaydi. U tashqi hujumchi kabi faqat ochiq manbalarga tayangan holda harakat qiladi.

Bunday yondashuv real hayotdagi kiberjinoyatchi ssenariysiga eng yaqinidir. pentester avvalo ochiq ma’lumotlarni (OSINT) tahlil qiladi: domenlar, subdomenlar, IP-manzillar, ochiq servislar, xodimlar haqidagi izlar. So‘ngra tarmoq perimetri skan qilinadi, zaifliklar izlanadi va imkon bo‘lsa, ichki tizimga kirish amalga oshiriladi.

Afzalligi shundaki, tashqi hujumlardan himoya darajasi juda aniq ko‘rinadi. Himoya “qog‘ozda emas”, balki amalda sinovdan o‘tadi.

Kamchiligi esa — agar tashqi perimetr yorib o‘tilmasa, ichki tizimlardagi jiddiy muammolar aniqlanmay qolishi mumkin.

Black box yondashuvi odatda tashqi tahdidlar asosiy xavf bo‘lgan, byudjeti cheklangan yoki ilk bor pentest o‘tkazayotgan kompaniyalar uchun mos keladi.

Gray box: ichki foydalanuvchi ssenariysi

Gray box pentest — bu qisman ma’lumot asosida o‘tkaziladigan sinov. Pentesterga tizim haqida ma’lum hujjatlar, arxitektura sxemalari yoki cheklangan huquqlarga ega akkaunt beriladi. Ya’ni u oddiy foydalanuvchi, mijoz, pudratchi yoki xodim rolida harakat qiladi.

Bu metodologiya asosan rol va vakolatlar modelini tekshirishga qaratilgan:

oddiy foydalanuvchi huquqlarini oshira oladimi, yopiq funksiyalar ochilib ketmayaptimi, ichki tizimlar yetarlicha ajratilganmi?

Gray box yondashuvi ichki xodimlar yoki allaqachon tizimga kirib olgan hujumchilar xavfini modellashtirishda juda foydali. Ayniqsa B2B kompaniyalar, API va tokenlar orqali tashqi hamkorlarga kirish beriladigan tizimlar uchun bu yondashuv muhim.

Afzalligi — vaqt behuda ketmaydi, mutaxassis darhol muhim nuqtalarga qaratiladi.

Kamchiligi — resurs talabchan: buyurtmachi tomondan faol hamkorlik va vaqt ajratish zarur.

White box: ichkaridan chuqur tahlil

White box pentester— eng chuqur va texnik jihatdan murakkab metodologiya. Bu yerda pentesterga maksimal darajada ma’lumot beriladi: manba kodi, konfiguratsiyalar, arxitektura hujjatlari, CI/CD jarayonlari, ruxsatlar va hatto administrator darajasidagi akkauntlar.

Bu yondashuv ichki xodim yoki insayder tahdidlarini, murakkab biznes-mantiq xatolarini va tashqaridan ko‘rinmaydigan zaifliklarni aniqlashga imkon beradi. Ayniqsa moliya, fintex, yirik platformalar va regulyator talablari qat’iy bo‘lgan sohalarda white box pentester deyarli majburiy hisoblanadi.

Afzalligi — aniq, texnik jihatdan chuqur va tuzatishga tayyor tavsiyalar beriladi.

Kamchiligi — qimmat va vaqt talab qiladi, barcha xavflarni bir martada yopib yuborish imkonini bermaydi.

Metodologiyalarni qanday uyg‘unlashtirish kerak?

Amaliyotda bu yondashuvlar kamdan-kam hollarda alohida ishlatiladi. Ko‘pincha pentest tashqi hujumchi sifatida boshlanadi (black box), muvaffaqiyatli kirish bo‘lsa — gray box bosqichiga o‘tiladi, manba kod yoki ichki hujjatlar qo‘lga kiritilsa — white box tahliliga aylanadi.

Ba’zi kompaniyalar esa bir vaqtning o‘zida bir nechta metodologiyani parallel olib boradi: tashqi va ichki xavflarni birgalikda baholash uchun.

pentest — bu “hisobot olish” uchun qilinadigan tadbir emas. U — qaror qabul qilish vositasi. Qaysi metodologiya tanlanishidan qat’i nazar, agar aniqlangan zaifliklar bartaraf etilmasa, arxitektura qayta ko‘rib chiqilmasa va xatolardan saboq olinmasa, hatto eng mukammal pentest ham oddiygina qimmat hujjatga aylanib qoladi.

Shuning uchun pentestni rejalashtirishda eng to‘g‘ri savol shunday bo‘lishi kerak:

“Biz bu tekshiruv orqali nimani bilmoqchimiz va natijadan keyin nimani o‘zgartiramiz?”