GhostSocks: Xavfsizlikni aylanib o‘tuvchi yangi zararli dastur

Kiberxavfsizlik sohasi doimiy ravishda rivojlanib borayotgan tahdidlarga duch kelmoqda. So‘nggi paytlarda GhostSocks nomli yangi zararli dastur aniqlangan bo‘lib, u SOCKS5 proksi texnologiyasidan foydalanib, xavfsizlik tizimlarini chetlab o‘tishga va anonim harakatlanishga imkon bermoqda. Mazkur zararli dastur moliyaviy muassasalar hamda yuqori qiymatga ega ma’lumotlarga tahdid solayotgani aniqlangan.

GhostSocks dasturi dastlab 2023-yil oktabr oyida rus tilidagi xaker forumlarida reklama qilingan. Keyinchalik, u ingliz tilida so‘zlashuvchi kiberjinoyatchilar hamjamiyatida ham keng tarqalgan. Ushbu zararli dastur Golang dasturlash tilida yozilgan bo‘lib, u LummaC2 infostealer bilan birgalikda ishlaydi va foydalanuvchilarning shaxsiy ma’lumotlarini o‘g‘irlash bilan bir qatorda ularning tizimlarini proksi sifatida ishlatishga imkon beradi.

GhostSocks dasturi asosan «Malware-as-a-Service» (MaaS) modeli asosida tarqatiladi. Xakerlar ushbu dasturning maxsus versiyalarini Bitcoin orqali $150 evaziga sotib olishlari mumkin. Bundan tashqari, GhostSocks Garble va Gofuscator kabi obfuskatsiya texnologiyalaridan foydalanib, tahlil qilishni qiyinlashtiradi.

GhostSocksning asosiy vazifasi – SOCKS5 orqaga ulanish proksisini yaratish bo‘lib, bu xakerlarga zararli trafikni boshqa tizimlar orqali yo‘naltirish imkonini beradi. Bu usul orqali hujumchilarning haqiqiy IP-manzillari yashiriladi va moliyaviy tashkilotlarning xavfsizlik tizimlarini chetlab o‘tish osonlashadi.

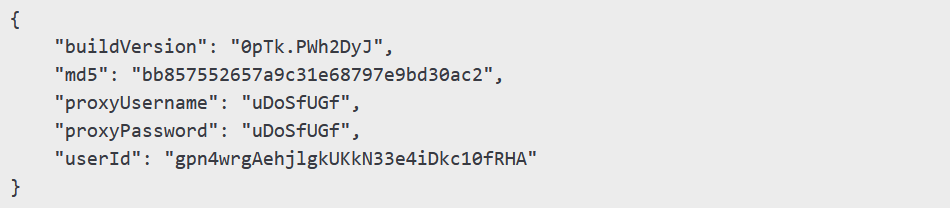

Infrawatch tadqiqotchilari 2024-yil fevral oyiga tegishli zararli dastur namunalaridan birini aniqlashdi. Ushbu namuna quyidagi konfiguratsiyalarni o‘z ichiga olgan:

GhostSocks ma’lumotlarni uzatish uchun relay asosidagi boshqaruv va nazorat (C2) serverlaridan foydalanadi. U ikkita darajadagi serverlar (Tier 1 va Tier 2) orqali aloqani yashirin holda ushlab turadi. Dastlabki aloqalar HTTP GET so‘rovlar orqali amalga oshiriladi. Quyidagi URL orqali bog‘lanish amalga oshiriladi:

/api/helper-first-registerShuningdek, har bir so‘rovda X-Api-Key sarlavhasi bo‘lib, unda 8 belgidan iborat alfanumerik kod (masalan, Fm2qKy29) mavjud bo‘ladi. Noto‘g‘ri autentifikatsiya bo‘lsa, server 403 Forbidden javobini qaytaradi.

GhostSocks zararli faoliyatini davom ettirish uchun quyidagi IP-manzillar orqali bog‘lanadi:

91.142.74[.]28195.200.28[.]33

Bundan tashqari, dastur xakerlarga qulaylik yaratish uchun orqadan kirish modullari (backdoor) bilan jihozlangan. Bu hujumchilarga quyidagi imkoniyatlarni taqdim etadi:

- Foydalanuvchi tizimida buyruqlarni bajarish (masalan,

cmd.exe /Corqali); - Maxfiy ma’lumotlarni o‘g‘irlash va ulardan foydalanish;

- Yangi zararli yuklamalarni tizimga kiritish.

GhostSocks’ni aniqlash va oldini olish choralari

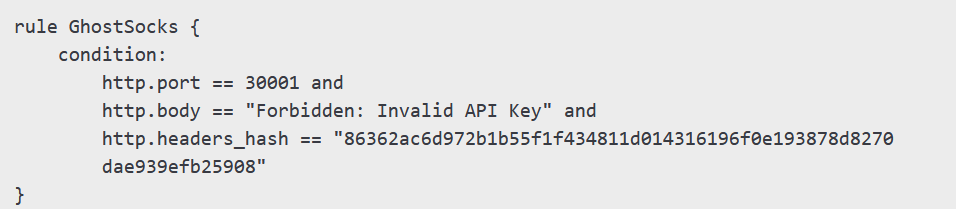

Infrawatch tadqiqotchilari GhostSocks C2 trafikini aniqlash uchun maxsus YARA qoidalarini ishlab chiqishdi. Quyida bunday qoidaning namunasi keltirilgan:

Tashkilotlar quyidagi choralarni amalga oshirish orqali GhostSocks tahdididan himoyalanishlari mumkin:

- Tarmoq monitoringi: Yuqoridagi YARA qoidalaridan foydalanib, zararli trafikni tekshirish va bloklash.

- IP-manzillarni bloklash: GhostSocks bilan bog‘liq IP-manzillarni va AS216071 (VDSina) serverlarini bloklash.

- Xodimlarni ogohlantirish: Kiberxavfsizlik xodimlarini GhostSocks va unga o‘xshash tahdidlardan xabardor qilish.

- Antivirus tizimlarini yangilash: Zamonaviy antivirus va EDR (Endpoint Detection and Response) tizimlaridan foydalanish.

- Shubhali faoliyatni tekshirish: Tarmoqda g‘ayritabiiy proksi ulanishlar va shubhali HTTP so‘rovlarini kuzatib borish.

GhostSocks zararli dasturi kiberjinoyatchilar tomonidan keng foydalanilayotgan xavfli vositalardan biri bo‘lib, u SOCKS5 texnologiyasidan foydalanib, aniqlash tizimlarini chetlab o‘tadi. U nafaqat ma’lumot o‘g‘irlash, balki hujumchilarga anonim tarmoq faoliyatini yuritish imkonini ham beradi. Tashkilotlar va individual foydalanuvchilar ushbu tahdidga qarshi zaruriy choralarni ko‘rib, o‘z tarmoqlari va tizimlarini himoya qilishlari lozim.