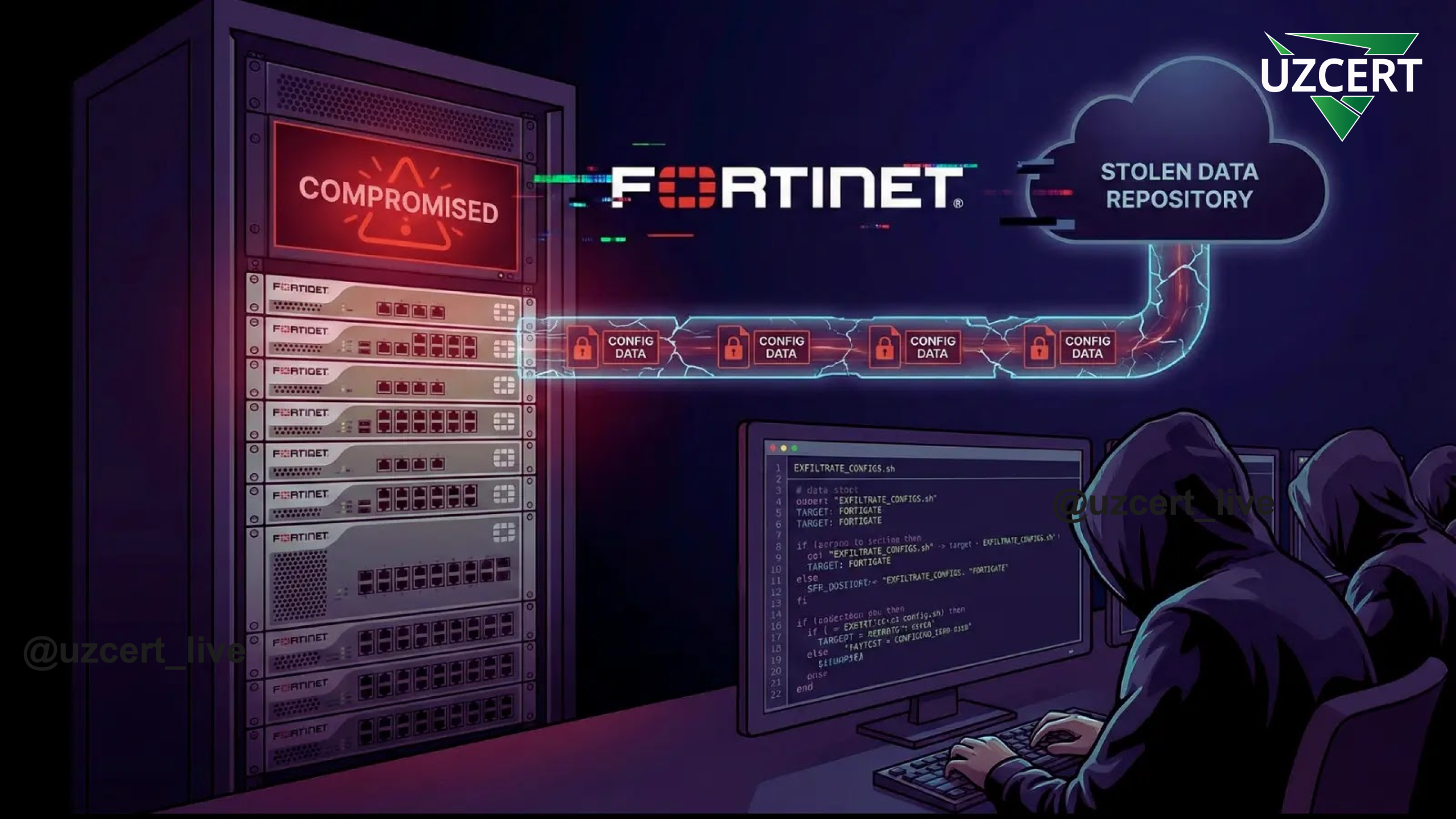

FortiGate qurilmalariga avtomatlashtirilgan hujumlar: konfiguratsiya ma’lumotlari nishonda

2026-yil 15-yanvardan boshlab FortiGate xavfsizlik devorlari (firewall) qurilmalariga qaratilgan yangi, yuqori darajada avtomatlashtirilgan zararli faollik kuzatildi. Hujumchilar ruxsatsiz konfiguratsion o‘zgartirishlar kiritish, soxta ma’muriy hisoblar orqali tizimda “doimiylik” (persistence) o‘rnatish hamda eng muhimi — firewall konfiguratsiya fayllarini tashqariga olib chiqish (exfiltration) bilan shug‘ullanmoqda.

Mazkur kampaniya 2025-yil dekabr oyida kuzatilgan voqealarni eslatadi. O‘sha paytda Fortinet tomonidan e’lon qilingan ikkita muhim zaiflik — CVE-2025-59718 va CVE-2025-59719 ortidan, SSO (Single Sign-On) orqali shubhali kirishlar aniqlangan edi. Hozirgi to‘lqin aynan o‘sha uslublarni takrorlayotgandek ko‘rinadi.

Kiberxavfsizlik kompaniyasi Arctic Wolf ma’lumotiga ko‘ra, hujumning boshlang‘ich kirish nuqtasi hali to‘liq tasdiqlanmagan bo‘lsa-da, taktika avvalgi SSO suiste’moli bilan juda o‘xshash. Fortinet esa hozircha mavjud yangilanishlar (patch) ushbu yangi to‘lqinni to‘liq bartaraf etishiga rasmiy kafolat bermagan.

Muammo ildizi: SAML asosidagi autentifikatsiyani chetlab o‘tish

2025-yil dekabr boshida Fortinet FG-IR-25-647 xavfsizlik byulletenini e’lon qilib, ikkita kritik zaiflik haqida ogohlantirgan edi. Ushbu zaifliklar orqali hujumchilar maxsus tayyorlangan zararli SAML xabarlar yordamida FortiCloud SSO yoqilgan holatda autentifikatsiyani chetlab o‘tishlari mumkin.

| CVE ID | Tavsif | Daraja | Ta’sirlangan mahsulotlar |

|---|---|---|---|

| CVE-2025-59718 | SAML orqali autentifikatsiyani chetlab o‘tish | Kritik | FortiOS, FortiWeb, FortiProxy |

| CVE-2025-59719 | SAML orqali autentifikatsiyani chetlab o‘tish | Kritik | FortiOS, FortiWeb, FortiSwitchManager |

Zaifliklar e’lon qilingach, Arctic Wolf ma’muriy akkauntlar orqali SSO loginlar, konfiguratsiya fayllarining yuklab olinishi va tizimda doimiy hisoblar yaratilganini qayd etgan edi. 2026-yil yanvaridagi hujumlar aynan shu zaifliklarning yangilangan ko‘rinishi yoki yamoqlanmagan tizimlarga qaratilgan bo‘lishi ehtimoldan xoli emas.

Hujum zanjiri: soniyalar ichida amalga oshadigan bosqichlar

Arctic Wolf telemetriyasi hujumning nihoyatda tez va avtomatlashtirilgan ekanini ko‘rsatadi. Bir necha bosqichli “kill chain” jarayoni deyarli soniyalar ichida sodir bo‘ladi:

- Boshlang‘ich kirish (Initial Access)

Maxsus hosting provayder IP manzillaridan SSO orqali zararli kirishlar amalga oshiriladi. Eng ko‘p ishlatilgan akkaunt:cloud-init@mail.io - Ma’lumotlarni olib chiqish (Exfiltration)

Kirishdan so‘ng darhol GUI orqali tizimning to‘liq konfiguratsiya fayli yuklab olinadi va o‘sha IP manzilga uzatiladi. - Doimiylik o‘rnatish (Persistence)

Hujumchilar tizimdan chiqib ketmaslik uchun yangi ma’muriy hisoblar yaratadi:secadmin,itadmin,remoteadminva boshqalar.

Log yozuvlarida login, konfiguratsiyani eksport qilish va yangi akkaunt yaratish oralig‘i deyarli sezilmaydi. Bu esa hujum skriptlar yordamida to‘liq avtomatlashtirilganini tasdiqlaydi.

Kompromat belgilari (IOCs)

Quyidagi indikatorlar aniqlansa, tizim allaqachon nishonga olingan bo‘lishi mumkin:

Zararli akkauntlar:

cloud-init@mail[.]iocloud-noc@mail[.]io

Shubhali manba IP manzillar:

- 104.28.244[.]115

- 104.28.212[.]114

- 217.119.139[.]50

- 37.1.209[.]19

Yaratilgan doimiy akkauntlar:

- secadmin

- itadmin

- support

- backup

- remoteadmin

- audit

Nima uchun konfiguratsiya fayli juda muhim?

FortiGate konfiguratsiya faylida:

- VPN kalitlari

- Tarmoq arxitekturasi

- Ichki IP manzillar

- Autentifikatsiya sozlamalari

- Hashlangan parollar

kabi o‘ta nozik ma’lumotlar saqlanadi. Bu fayl hujumchi qo‘liga tushsa, u tarmoqni chuqur o‘rganib, keyingi bosqich hujumlarini rejalashtirishi, hatto hashlarni offline buzib, real parollarga erishishi mumkin.

Himoyalanish choralar

Fortinet foydalanuvchilari uchun quyidagi choralar tavsiya etiladi:

- Rasmiy yangilanishlarni zudlik bilan o‘rnatish

- Barcha ma’muriy parollarni almashtirish

- Tizim loglarini darhol tekshirish

- Boshqaruv interfeyslarini faqat ichki ishonchli tarmoqqa cheklash

Vaqtinchalik himoya sifatida FortiCloud SSO’ni o‘chirib qo‘yish mumkin:

config system global

set admin-forticloud-sso-login disable

end

Shuningdek, yuqoridagi IOC’lar bo‘yicha tarmoqda faol qidiruv (threat hunting) o‘tkazish tavsiya etiladi.

Ushbu hujumlar shuni ko‘rsatadiki, hatto korporativ darajadagi xavfsizlik qurilmalari ham noto‘g‘ri sozlamalar, kechiktirilgan yangilanishlar yoki SSO kabi qulayliklar sabab zaif nuqtaga aylanishi mumkin.

FortiGate qurilmasi ko‘plab tashkilotlar uchun tarmoq xavfsizligining yuragi hisoblanadi. Agar aynan shu yurak nishonga olinsa, butun infratuzilma tahdid ostida qoladi.

Bugungi kunda xavfsizlik faqatgina qurilma sotib olish bilan emas, balki doimiy monitoring, tezkor yangilanish, va to‘g‘ri konfiguratsiya siyosati bilan ta’minlanadi. Aks holda, avtomatlashtirilgan hujumlar soniyalar ichida yillar davomida qurilgan himoya devorlarini chetlab o‘tishi mumkin.