EDR-Freeze: EDR va antiviruslarni “komaga” soluvchi yangi usul — nima sodir bo‘ladi va qanday himoyalanish kerak

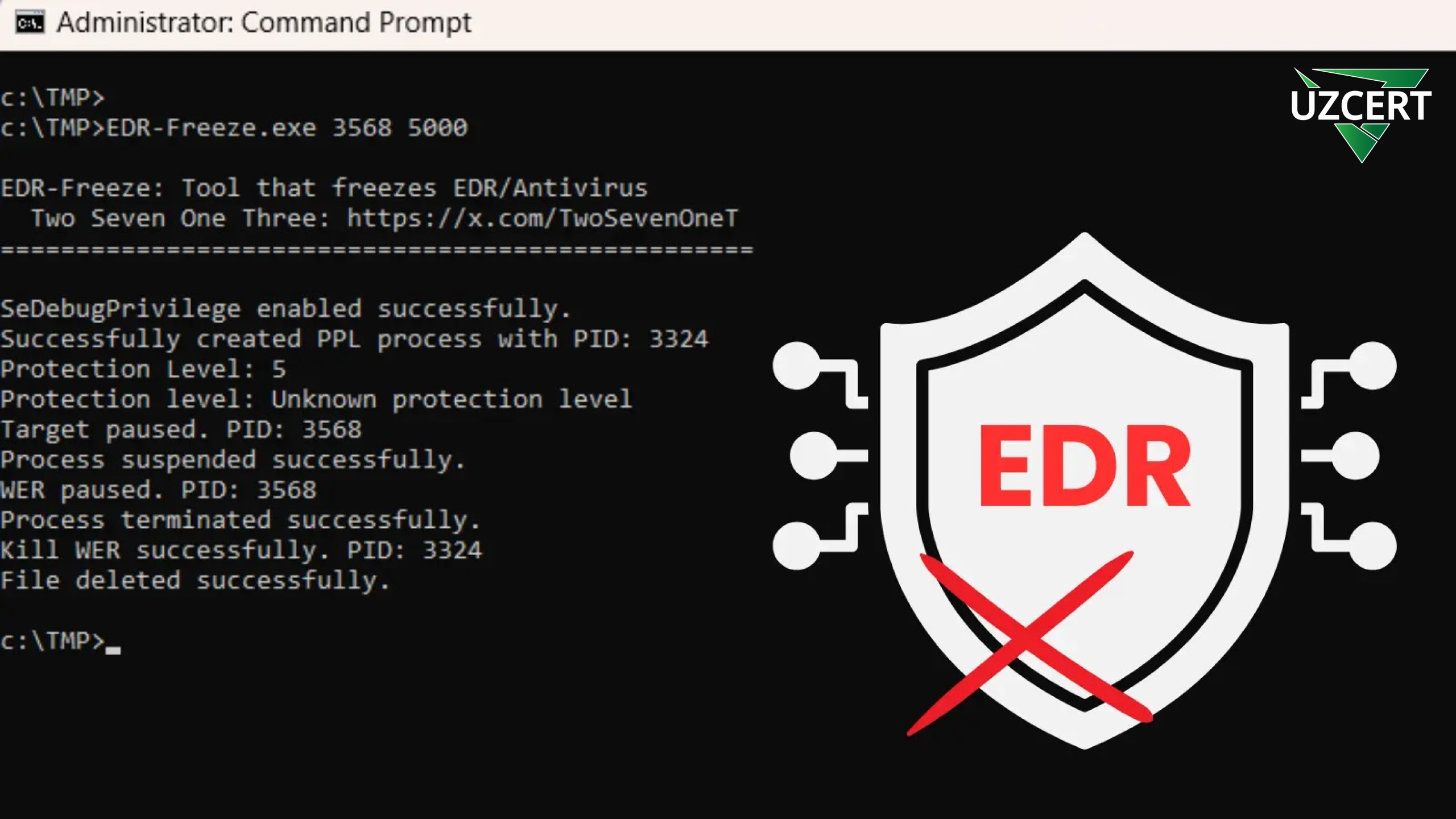

Yaqinda namoyish qilingan EDR-Freeze deb nomlangan proof-of-concept (PoC) vositasi EDR (Endpoint Detection & Response) va antivirus jarayonlarini vaqtincha «suspenge» (to‘xtatilgan) holatga olib keladi — xuddi ular komaga tushgandek. Bu hujum BYOVD (Bring Your Own Vulnerable Driver) kabi drayver yuklashni talab qilmaydi va Windows’ning o‘zidagi funksiyalardan foydalanadi, shuning uchun aniqlash qiyinroq bo‘ladi.

Qanday ishlaydi — oddiy qilib

- Windows’dagi MiniDumpWriteDump funksiyasi jarayon xotirasidan minidump olish uchun ishlatiladi. Minidump yaratilayotganda maqsadli jarayonning barcha iplari vaqtincha to‘xtatiladi.

- EDR-Freeze WerFaultSecure.exe (Windows Error Reporting komponenti)ni chaqirib, shu MiniDumpWriteDump jarayonini boshlaydi. WerFaultSecure.exe ba’zan yuqori huquqlarda ishlaydi va himoyalangan jarayonlarga murojaat qila oladi.

- MiniDumpWriteDump ishlayotgan paytda EDR-Freeze aynan shu WerFaultSecure.exe ni o‘zi suspenge qiladi. Natijada dump hech qachon tugamaydi va maqsadli EDR/AV jarayoni doimiy suspenge holatida qoladi.

- Bu holatda EDR/antivirus monitoringni to‘xtatadi — hujumchi shu paytda boshqa zararli harakatlarni bajarishi mumkin.

Nega bu xavfli?

- Kernel-drayver yuklash talab etilmaydi — hujum foydalanuvchi rejimidagi kod orqali amalga oshadi.

- EDR yoki antivirus suspenge qilingach, tizimdagi xavf aniqlovchi va bloklovchi mexanizmlar vaqtincha ishlamay qoladi.

- WerFaultSecure.exe kabi tizim komponentlari ishlatilgani uchun hujum kam ko‘zga tashlanadi.

Tez aniqlash belgilar (IOC)

- WerFaultSecure.exe kutilmagan jarayon PIDlarini nishonga olishi yoki juda ko‘p marta chaqirilishi.

- EDR/AV jarayonlarining birdaniga “Suspended” holatiga o‘tishi (masalan, MsMpEng.exe).

- Bir nechta WerFaultSecure.exe jarayonining qisqa vaqt ichida paydo bo‘lishi.

- Tizim monitoringida muayyan vaqt davomida telemetriya yo‘qolishi.

Darhol nima qilish kerak (tezkor choralar)

- Agar WerFaultSecure.exe shubhali faoliyat ko‘rsatsa, bu yuqori prioritetli ogohlantirish bo‘lsin.

- EDR/AV jarayonlari suspenge holatida bo‘lsa — tizimni xavfsiz forensika protseduralari asosida qayta ishga tushiring va voqeani tahlil qiling.

- SIEM yoki EDR qoidalariga WerFaultSecure.exe ga oid monitoring qo‘shing.

- EDR va antivirus vendorlarining yangilanishlarini darhol o‘rnating (vendorlar bunday usullarni aniqlash uchun qoidalar chiqargan bo‘lishi mumkin).

Uzoq muddatli himoya choralar

- WerFaultSecure.exe va WER xizmatining kutilmagan chaqiriqlarini bloklash yoki qat’iy ruxsatlar bilan cheklash.

- Process-creation va thread-suspend holatlarini kuzatish (Sysmon, ETW, EDR telemetriya).

- EDR/AV tamper-protection funksiyalarini yoqish — jarayonlarni tashqaridan suspenge qilish, to‘xtatish yoki sozlamalarni o‘zgartirishga qarshi qo‘shimcha himoya.

- Minimal huquq printsipini qo‘llash: foydalanuvchi va servis hisoblariga keragidan ortiq huquq bermang.

- Forensika uchun volatile (xotira) loglarini yig‘ishni yoqing — agar hujum bo‘lsa, qayta tiklash va tahlil uchun zarur.

Qisqa checklist (eng zaruri 5 qadam)

- WerFaultSecure.exe chaqiruvlarini SIEM qoidalariga qo‘shing.

- EDR/AV jarayonlari “Suspended” holati uchun ogohlantirish o‘rnating.

- EDR/AV va OS yangilanishlarini tekshirib, zudlik bilan o‘rnating.

- Tamper-protection va process-integrity sozlamalarini yoqing.

- Forensika uchun volatile loglarni (Sysmon, ETW) yoqing va saqlang.

EDR-Freeze kabi texnikalar bizga shuni eslatadi: hujumchilar faqat zaif drayverlardan foydalanmaydi — ular Windows’ning o‘z xususiyatlarini ham manipulyatsiya qilib, xavfsizlik vositalarini vaqtincha “ko‘zdan” uzishi mumkin. Eng yaxshi himoya — erta aniqlash, qat’iy jarayon monitoringi va EDR/AV vendorlarining yangilanishlarini tez joriy etishdir.