CoinLurker: Zamonaviy kiberhujumlarda qo‘llanilayotgan yangi avlod vositasi

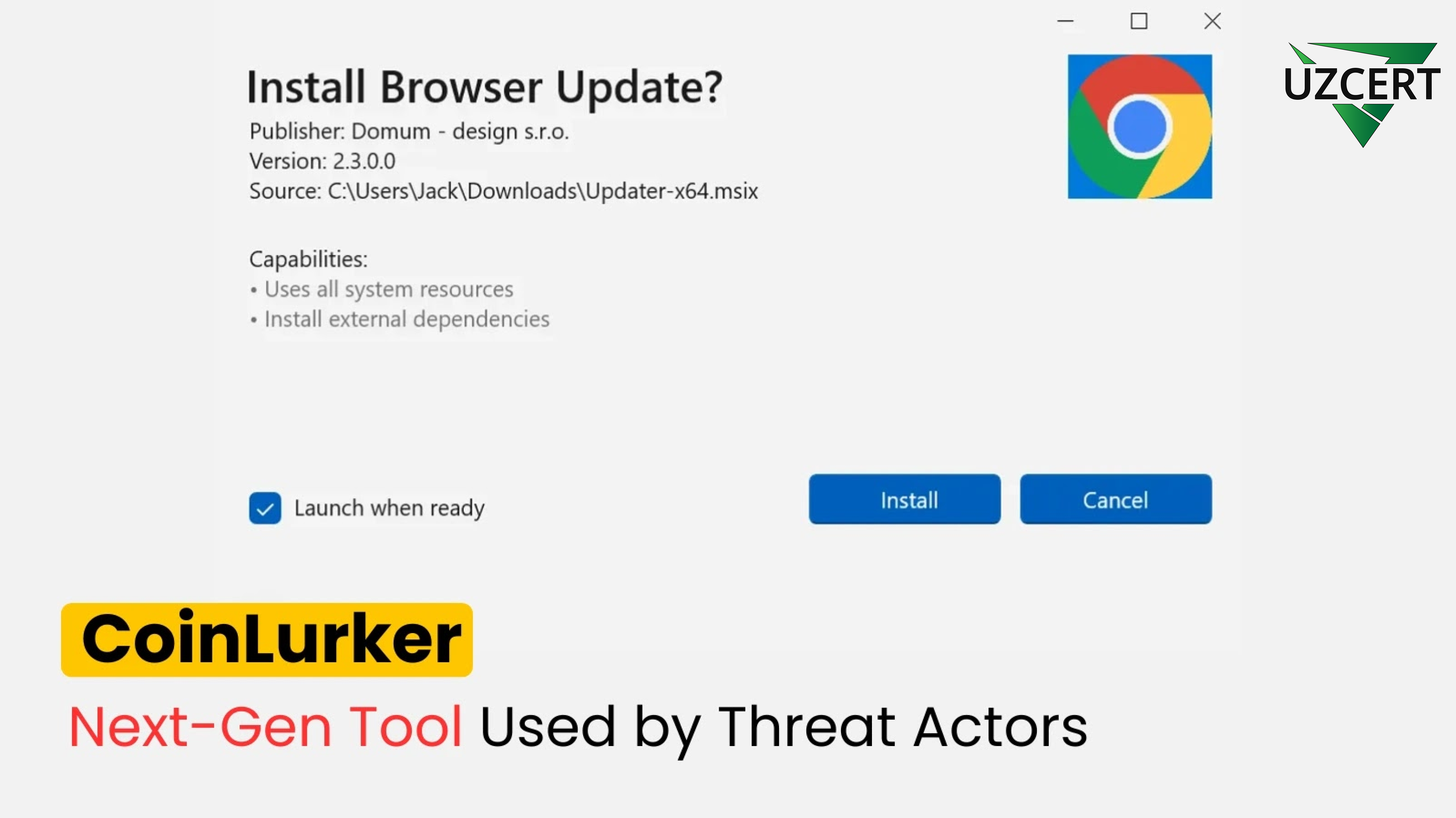

CoinLurker – bu murakkab va ilg‘or ma’lumot o‘g‘irlaydigan zararli dastur bo‘lib, soxta yangilanish kampaniyalarini yangi darajaga olib chiqmoqda. Go dasturlash tili asosida yozilgan ushbu zararli dastur yashirin kodlash va tahlilni oldini olish texnologiyalarini qo‘llaydi. Bu esa CoinLurker’ga kiberhujumlarni sezilmay amalga oshirish imkonini beradi.

Morphisec hisobotiga ko‘ra, CoinLurker kiberjinoyatchilarning asosiy quroliga aylanib, kriptovalyuta hamyonlari, maxfiy ma’lumotlar va moliya dasturlari kabi nishonlarni o‘g‘irlaydi.

CoinLurker oldingi zararli dasturlar kabi yolg‘on yangilanish va soxta xabarnomalar orqali tarqaladi. U quyidagi usullarda kompyuterlarni yuqtiradi:

- Soxta dastur yangilanishlari:

Zararli veb-saytlar foydalanuvchiga yangilanishlarni yuklab olishni taklif qilib, ularni tuzoqqa tushiradi. - Malvertising (zararli reklamalar):

Xakerlar tomonidan buzilgan reklamalar foydalanuvchini soxta yangilanish joylashgan saytlarga yo‘naltiradi. - Fishing (yolg‘on elektron xatlar):

Xatlar orqali yuborilgan zararli havolalar soxta yangilanish sahifalariga olib boradi. - Ijtimoiy tarmoqlar:

Ijtimoiy platformalarda zararli havolalar tarqatilib, foydalanuvchilar tuzoqqa tushiriladi.

CoinLurker o‘zining murakkab texnologiyalari tufayli aniqlashdan qochadi va foydalanuvchilarga zarar yetkazadi. Quyidagi ilg‘or usullar uni kuchli qiladi:

- EtherHiding texnologiyasi:

CoinLurker zararli yuklamalarni blockchain infratuzilmasida yashirish orqali aniqlanishdan qochadi. Bu usul ma’lumotni ishonchli saqlash imkonini beradi. - Bir nechta bosqichli yuklash jarayoni:

- Binance Smart Contract: Xakerlar zararli ko‘rsatmalarni Binance blockchain kontraktlarida yashirishadi.

- C2 serverlar: Zararli dastur dinamik ravishda buyruqlarni xakerlar nazorat qiladigan serverlardan yuklab oladi.

- Bitbucket repository: Birinchi bosqichda xavfsiz fayllar saqlanadi, keyinchalik ular zararli versiyalar bilan almashtiriladi.

- Microsoft Edge WebView2 vositasi:

Ushbu komponent CoinLurker’ning yuklash bosqichida ishlaydi va rasmiy brauzer yangilanishiga o‘xshab foydalanuvchini chalg‘itadi. - Yashirin kodlash va in-memory ijrosi:

CoinLurker statik iz qoldirmaslik uchun fayllarni to‘g‘ridan-to‘g‘ri xotirada shifrlaydi va ishga tushiradi. Bu esa an’anaviy antiviruslardan qochishga yordam beradi.

CoinLurker kriptovalyuta hamyonlari va moliya dasturlariga alohida e’tibor qaratadi.

- Tizim ma’lumotlarini o‘rganish uchun systeminfo, ipconfig /all, va route print kabi buyruqlarni bajaradi.

- O‘g‘irlangan ma’lumotlar fayllarda saqlanib, C2 serverlariga uzatiladi.

- Zararli fayllar yashirin papkalarga saqlanib, keyingi bosqichda boshqa zararli kodlarni yuklab oladi.

CoinLurker kabi ilg‘or zararli dasturlarga qarshi samarali himoya qilish uchun quyidagi amallarni bajarish lozim:

- Antivirus va xavfsizlik vositalarini yangilang:

Zamonaviy antivirus dasturlaridan foydalanib, tizimni doimiy ravishda yangilang. - Xodimlarni ogohlantirish:

Phishing (yolg‘on xatlar) va soxta yangilanishlar haqida xodimlarga o‘quv mashg‘ulotlari tashkil qiling. - Shubhali trafikni kuzatish:

Tarmoq trafikini tekshirib, DNS filtratsiyasi orqali zararli domenlarni bloklang. - DLP tizimlarini joriy eting:

Ma’lumotlar yo‘qotilishini oldini olish (DLP) tizimlari yordamida nolegal ma’lumot uzatishlarni aniqlang.

CoinLurker zamonaviy kiberhujumlarning murakkabligini ko‘rsatib, ayniqsa kriptovalyuta foydalanuvchilarini nishonga oladi. Uning blockchain orqali yashirin yuklamalarni yetkazishi va an’anaviy xavfsizlik himoyalarini chetlab o‘tishi uni juda xavfli qiladi.

Tashkilotlar va foydalanuvchilar hushyorlik va proaktiv himoya choralarini ko‘rish orqali bunday tahdidlarga qarshi kurashishi lozim. Har bir xat yoki havolaga ehtiyotkorlik bilan yondashish va tizim xavfsizligini kuchaytirish bugungi kunda juda muhimdir.