Cisco Webex’da xavfli zaiflik aniqlandi: foydalanuvchilar noto‘g‘ri ma’lumot olishlari mumkin

Cisco kompaniyasining mashhur Webex Meetings xizmatida xavfsizlik bilan bog‘liq muhim kamchilik aniqlandi. Bu zaiflik (CVE-2025-20255) xakerlarga zararli ma’lumotni foydalanuvchilarga yetkazish imkonini beradigan kesh zaharlanishi (cache poisoning) hujumiga yo‘l ochadi.

Zaiflikni xavfsizlik tadqiqotchisi Mettyu B. Jonson topib, uni Cisco kompaniyasiga xabar qilgan. Cisco esa bu xatolikni cloud xizmatlarida tezda tuzatdi. Yaxshisi, foydalanuvchilardan hech qanday amal bajarish talab etilmaydi — muammo server darajasida hal etildi.

Ushbu zaiflik orqali xakerlar Webex serverlariga maxsus tuzilgan so‘rov yuborib, noto‘g‘ri yoki zararli javobni serverning vaqtinchalik xotirasiga (keshga) joylashtirishlari mumkin. Keyin esa bu zaharlangan javob boshqa oddiy foydalanuvchilarga tarqatiladi.

Masalan, agar siz Webex’dagi biror sahifaga kirgan bo‘lsangiz, xakerlar sizga haqiqiy emas, balki oldindan tayyorlab qo‘yilgan zararli sahifani ko‘rsatishi mumkin. Bu esa sessiya buzilishiga, noto‘g‘ri ma’lumot yetkazilishiga yoki boshqa xavfli hujumlar zanjiriga sabab bo‘ladi.

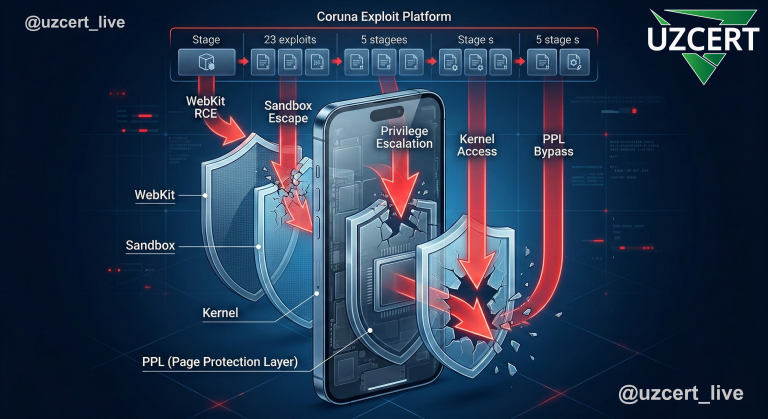

Bu usulda xaker ikki bosqichda harakat qiladi:

- Zaharli javobni hosil qiladi – maxsus tuzilgan so‘rov yordamida serverdan xavfli javob oladi.

- Javobni keshda saqlatadi – shunday qilib, boshqa foydalanuvchilar ham bu zaharlangan javobni ko‘radi.

Cisco Webex’da bu zaiflik aynan HTTP so‘rovlarining ayrim qismlariga e’tibor berilmagani sababli yuzaga kelgan. Web-server keshlashda ayrim parametrlarni inobatga olmaydi, lekin ular javobga ta’sir ko‘rsatadi. Xakerlar esa aynan mana shu bo‘shliqdan foydalanib, foydalanuvchini chalg‘itadi.

Bu qanday ta’sir qilishi mumkin?

- Foydalanuvchiga noto‘g‘ri yoki zararli sahifa ko‘rsatiladi.

- Sessiyalarga aralashish va noto‘g‘ri ma’lumot uzatish mumkin bo‘ladi.

- Webex foydalanuvchilari o‘zlari bilmagan holda xakerlar tayyorlagan ma’lumotni qabul qilishadi.

Yaxshi tomoni shuki, bu zaiflikdan foydalanish uchun tizimga kirish yoki parol kerak emas. Bu esa uni yanada xavfli qiladi.

Cisco kompaniyasi bu muammoni aniqlagach, Webex’ning bulutli versiyasida bartaraf etdi. Buning uchun hech qanday yangilanish o‘rnatish shart emas. Kompaniya shuningdek, zaiflikdan foydalanilgan holatlar qayd etilmaganini ta’kidladi.

Garchi bu zaiflik hal qilingan bo‘lsada, web-kesh bilan ishlovchi barcha tizimlar uchun quyidagi xavfsizlik tavsiyalari doimiy ahamiyatga ega:

- HTTP so‘rovlaridagi foydalanuvchi kiritgan barcha qiymatlarni tekshirish.

- Kesh mexanizmlarini to‘g‘ri sozlash.

- Server javoblariga Vary sarlavhasini qo‘shish, bu orqali keshlashni nazorat qilish.

- Kesh kalitlarini aniq belgilash va keraksiz ma’lumotlarni e’tibordan chetda qoldirmaslik.

Webex kabi global xizmatlarda aniqlanayotgan bunday zaifliklar bizga bir narsani eslatadi: eng yirik texnologik kompaniyalar ham kiberxavfsizlikdagi mayda xatoliklardan mustasno emas.

Cisco bu muammoni o‘z vaqtida bartaraf qilgan bo‘lsa-da, bu hodisa web-kesh mexanizmlarining ehtiyotkorlik bilan sozlanishi zarurligini ko‘rsatadi. Har qanday befarqlik yuzlab foydalanuvchilarga salbiy ta’sir ko‘rsatishi mumkin.