Cisco IOS XE zaifligi: BADCANDY veb-shell orqali routerlar xakerlar nishoniga aylandi

Dunyo bo‘ylab, Cisco IOS XE tizimida topilgan jiddiy zaiflikdan (CVE-2023-20198) foydalanib, xakerlar tomonidan ommaviy kiberhujumlar amalga oshirilmoqda. Hujumchilar tarmoqqa ruxsatsiz kirish uchun maxsus ishlab chiqilgan BADCANDY nomli yashirin veb-shell implantini router va switchlarga joylashtirmoqda.

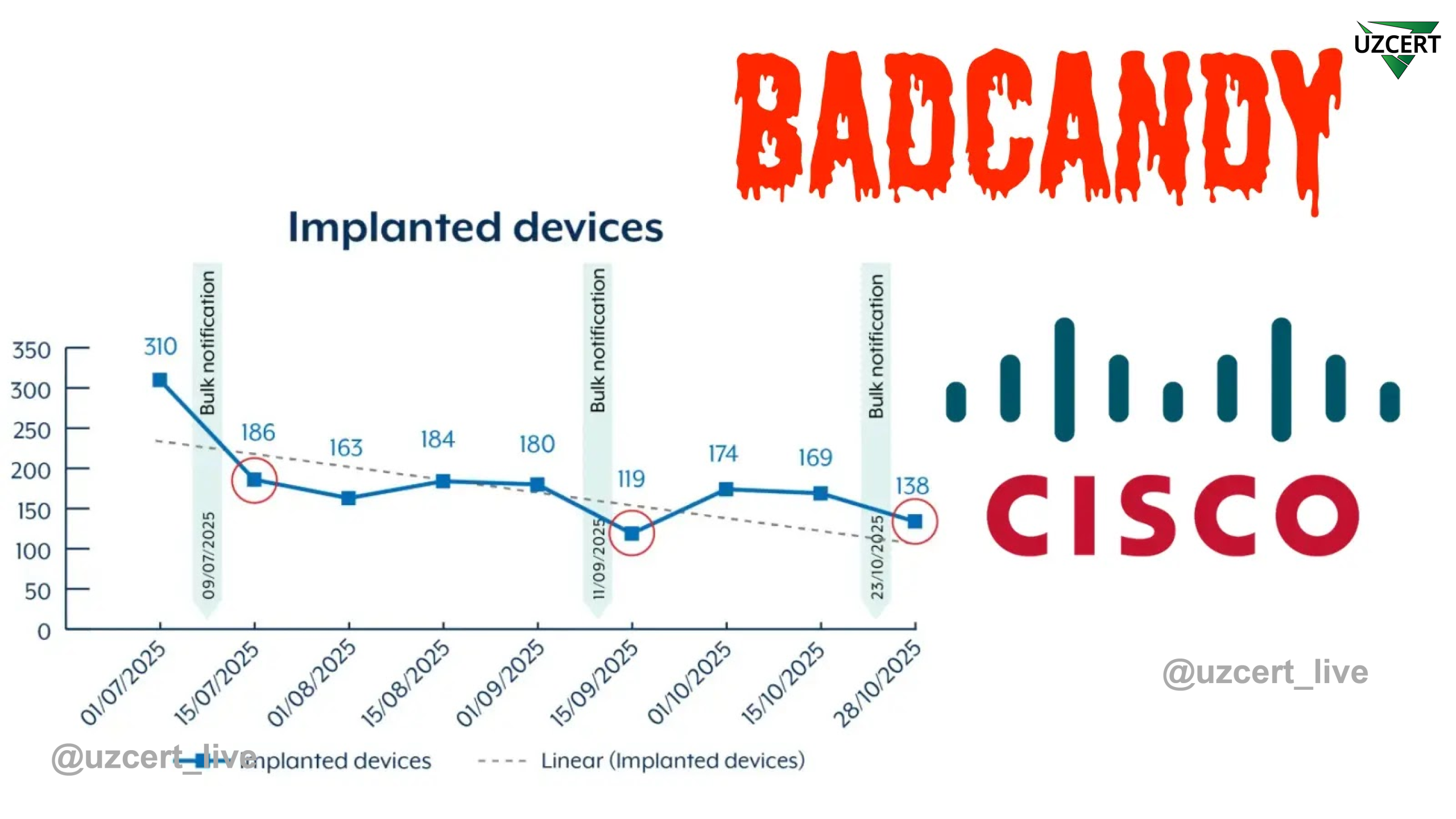

Bu implant 2023-yildan beri turli ko‘rinishlarda kuzatilgan bo‘lsa-da, 2024–2025 yillarda yana faol qo‘llanila boshladi. Avstraliya Signal Direktorati (ASD)ning ma’lumotlariga ko‘ra, 2025-yil iyulidan beri 400 dan ortiq qurilma buzilgan, oktyabr oyining oxiriga kelib esa ulardan 150 dan ortig‘i hali ham zararlangan holatda qolmoqda.

Zaiflik qanday ishlaydi?

Ushbu zaiflikning xavfliligi shundaki:

- CVE-2023-20198 zaifligi CVSS reytingida — 10.0 ball, ya’ni maksimal xavf darajasida.

- Xakerlar autentifikatsiyasiz (login va parolsiz!) masofadan turib administrator (privilege 15) huquqiga ega hisob yaratishi mumkin.

- Qurilma to‘liq nazoratga olinadi: sozlamalar, trafik, konfiguratsiya — hammasiga kirish imkoniyati paydo bo‘ladi.

Cisco bu xatolikni 2023-yilning oktabrida tuzatgan. Ammo ekspluatatsiya kodlari internetga tarqalganidan so‘ng, xakerlar undan keng foydalanishni boshladi. Hujumlarda Xitoy davlat homiyligidagi SALT TYPHOON guruhi ham tilga olingan.

BADCANDY veb-shell qanday yashirinadi?

BADCANDY — routerga joylashtiriladigan Lua skriptli yengil web-shell bo‘lib, quyidagi xususiyatlarga ega:

| Xususiyat | Ta’rif |

|---|---|

| Yashirin ishlaydi | cisco_service.conf faylidagi maxfiy URI orqali chaqiriladi |

| Root darajadagi buyruqlarni bajaradi | To‘liq tizim boshqaruvi xaker qo‘lida |

| Rebootdan so‘ng yo‘qoladi | Ammo xakerlar oldin hisob yaratib ketishadi |

| Aniqlash juda qiyin | Oddiy tekshiruvlar orqali topilmaydi |

ASD ogohlantiradi: Reboot muammoni hal qilmaydi

ASD tashkiloti 2025-yil davomida tashkilotlarga xabarnomalar yuborib, vaziyatni nazorat qildi. Kuzatuvdan ko‘rinib turibdi:

- iyul oyi — 350+ qurilma zararlangan

- sentyabr — ogohlantirishdan keyin pasayish

- oktyabr oxiri — 138 qurilma zararlangan

Spayklar kuzatilgan — xakerlar qurilmalar tiklangandan so‘ng yana qayta zararlagan.

Xavfni kamaytirish bo‘yicha tavsiyalar

ASD va Cisco quyidagilarni qat’iy tavsiya etadi:

✅ Darhol bajarish kerak:

- Cisco patchini o‘rnatish (CVE-2023-20198 tuzatmasi).

- Routerda shubhali administrator loginlarini qidirish:

cisco_tac_admin- Tasodifiy harflardan iborat loginlar.

interface tunnel[number]kabi noma’lum tunnellarni tekshirish.- Web UI (HTTP/HTTPS) imkoniyatini o‘chirib qo‘yish:

no ip http server

no ip http secure-server🔐 Qo‘shimcha xavfsizlik:

- IOS XE uchun hardening guide bo‘yicha UI’ga kirishni faqat kerakli IP manzillarga cheklash.

- Agar TACACS+ yoqilgan bo‘lsa — barcha o‘zgarishlar logini tekshirish.

- Tarmoqni segmentatsiya qilish (faqat kerakli port/yo‘nalishlarga ruxsat berish).

Cisco ham kompromat belgilarini aniqlash bo‘yicha rasmiy hujjat e’lon qilgan.

Cisco IOS XE zaifligi — hozirgi tarmoq infratuzilmasiga eng katta tahdidlaridan biri. Keng tarqalgan router va switchlar nishonga olingani sabab:

❗ “Patch qo‘llamaslik — bu hujumchilarga tizimga bemalol kirish imkonini berish demak.”

🔒 Eng muhim himoya chorasi: yangilash + konfiguratsiyani tekshirish.

Tizimni himoya qilish — faqat patch o‘rnatish emas, balki hujumchining ortda qoldirgan izlarini aniqlashdan iborat.