Active Directory: NTDS.dit bazasini o‘g‘irlash orqali butun domen ustidan nazoratni qo‘lga kiritish

Active Directory (AD) Windows-muhitida autentifikatsiya (kimligini tasdiqlash) va avtorizatsiya (huquqlarni belgilash) tizimining asosiy tayanchidir. Aynan shu markaziy rol tufayli AD ko‘pincha kiberjinoyatchilarning asosiy nishoniga aylanadi. Hozir siz bilan kiberhujumchilarning ADning asosi hisoblangan NTDS.dit ma’lumotlar bazasini o‘g‘irlash va undan foydalanish orqali butun domenni qanday qilib to‘liq nazorat qilishlari, shuningdek, bunday hujumlarni qanday aniqlash va oldini olish mumkinligi haqida bilib olamiz.

NTDS.dit oʻgʻirlanishi — CEO uchun qisqacha maʼlumot

Active Directory (AD) ning NTDS.dit faylini oʻgʻirlash — bu butun korporativ domenning toʻliq buzilishiga olib kelishi mumkin bo‘lgan eng jiddiy tahdiddir. Ushbu fayl ichida barcha foydalanuvchi hisoblarining parol xeshlari saqlanadi; hujumchi uni qoʻlga kiritsa, barcha hisoblar ustidan toʻliq nazorat oʻrnatishi mumkin.

Biznes taʼsiri:

- Butun IT infratuzilmasi (foydalanuvchi kirishlari, serverlar, xizmatlar) nazoratdan chiqishi mumkin.

- Operatsion faoliyat toʻxtashi, mijozlar va sheriklar ishonchi yoʻqolishi, moliyaviy va huquqiy oqibatlar.

- Tiklash xarajatlari va reputatsiya zarari katta.

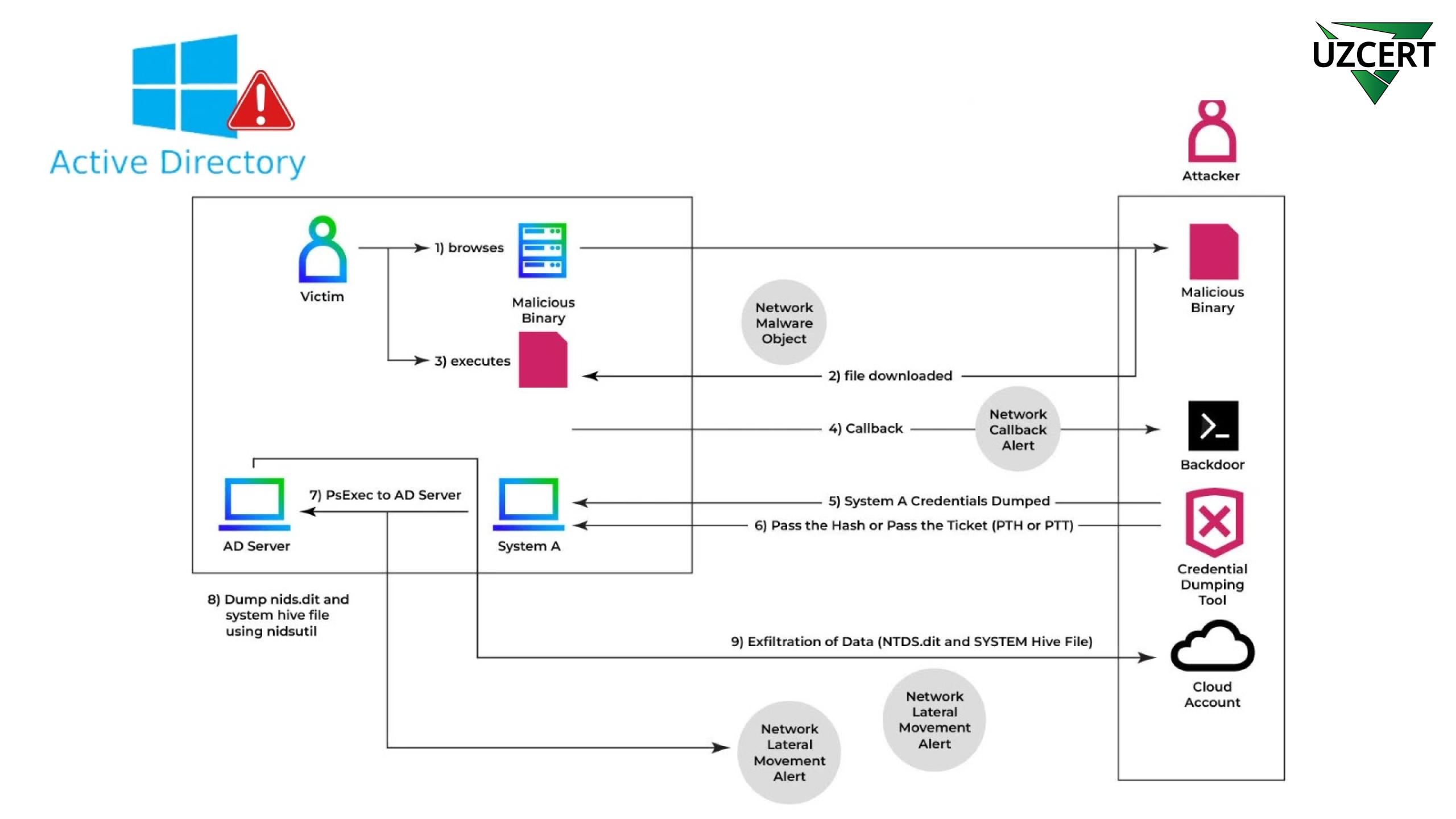

Qanday amalga oshiriladi (soddalashtirilgan)

- Hujumchi dastlab tarmoqka kiradi (odatda phishing orqali).

- Imtiyozlar oshiriladi va Domain Admin huquqlari olinadi.

- Volume Shadow Copy (VSS) yordamida qulflangan NTDS.dit va SYSTEM fayllari nusxalanadi.

- Of-layn tahlil orqali barcha account hash’lari olinadi.

- Maʼlumot arxivlanib tarmoq orqali oʻgʻirlanadi va lateral harakat boshlanadi.

Belgilar (indikatorlar) — darhol eʼtibor qaratish kerak

- Kutilmagan VSS (shadow copy) yaratish.

- esentutl / ntdsutil kabi vositalarning oddiydan tashqari ishlashi.

- Normaldan yuqori hajmdagi SMB fayl yozishlari.

- Log yozuvlarining tozalanganligi yoki bo‘sh joylar.

Zudlik bilan amalga oshirilishi kerak boʻlgan 6 ta ustuvor chora (CEO buyruqlari)

- Darhol buyruq bering: Domain Admin hisoblari va yuqori huquqli akkauntlar uchun favqulodda tekshiruv va parol o‘zgartirish.

- Izolyatsiya: Shubhali serverlarni tarmoqdan ajratish va forensik nusxa olishni boshlash.

- Real-vaqt ogohlantirishlarni yoqing: VSS, esentutl/ntdsutil chaqiriqlari va katta SMB yozuvlari uchun detekt qoidalarini yoqing.

- MFA majburiyoti: Barcha maʼmuriy akkauntlar uchun ikki faktorli autentifikatsiyani (MFA) majburlang (iloj bo‘lsa FIDO2).

- Offline zaxira va tiklash rejasi: NTDS va domen kontrollerlarining oflayn zaxiralari borligini va ularni sinab koʻrilganligini tasdiqlang.

- Proaktiv threat-hunting: Xodimlarni jalb qilib (yoki tashqi jamoa bilan) darhol NTDS qidiruvi va lateral harakatlarni izlashni boshlang.

Uzoq muddatli strategik chora

- Minimal huquq printsipini qattiq joriy eting (least privilege / just-in-time admin).

- EDR/NGAV va SIEM tizimlarini xulq-atvor analitikasi bilan mustahkamlash.

- Credential Guard va LAPS kabi Windows himoya mexanizmlarini yoqish.

- Davriy qizil jamoa mashqlari va hujum-simulyatsiyalarni o‘tkazish.

- Xodimlar uchun kiber-mashg‘ulot va phishing testlarini kengaytirish.

Resurslar va mas’uliyat

- CTO / CISO: darhol yuqoridagi ustuvor choralarni amalga oshirishni boshqaradi.

- IT Operatsiyalar: izolyatsiya, forensika va zaxira tiklash.

- SOC / SIEM jamoasi: real-vaqt qoidalarni yoqish va alertlarni boshqarish.

- Konsalting (zarur bo‘lsa): amalga oshirish va forensika uchun tashqi incident response jamoasini jalb qilish.

Bu tahdid jiddiy va tezkor javobni talab etadi — bugun buyruq bering: darhol imtiyozli hisoblarni tekshirish, MFA joriy etish, shubhali qurilmalarni ajratish va log monitoringini kuchaytirish.