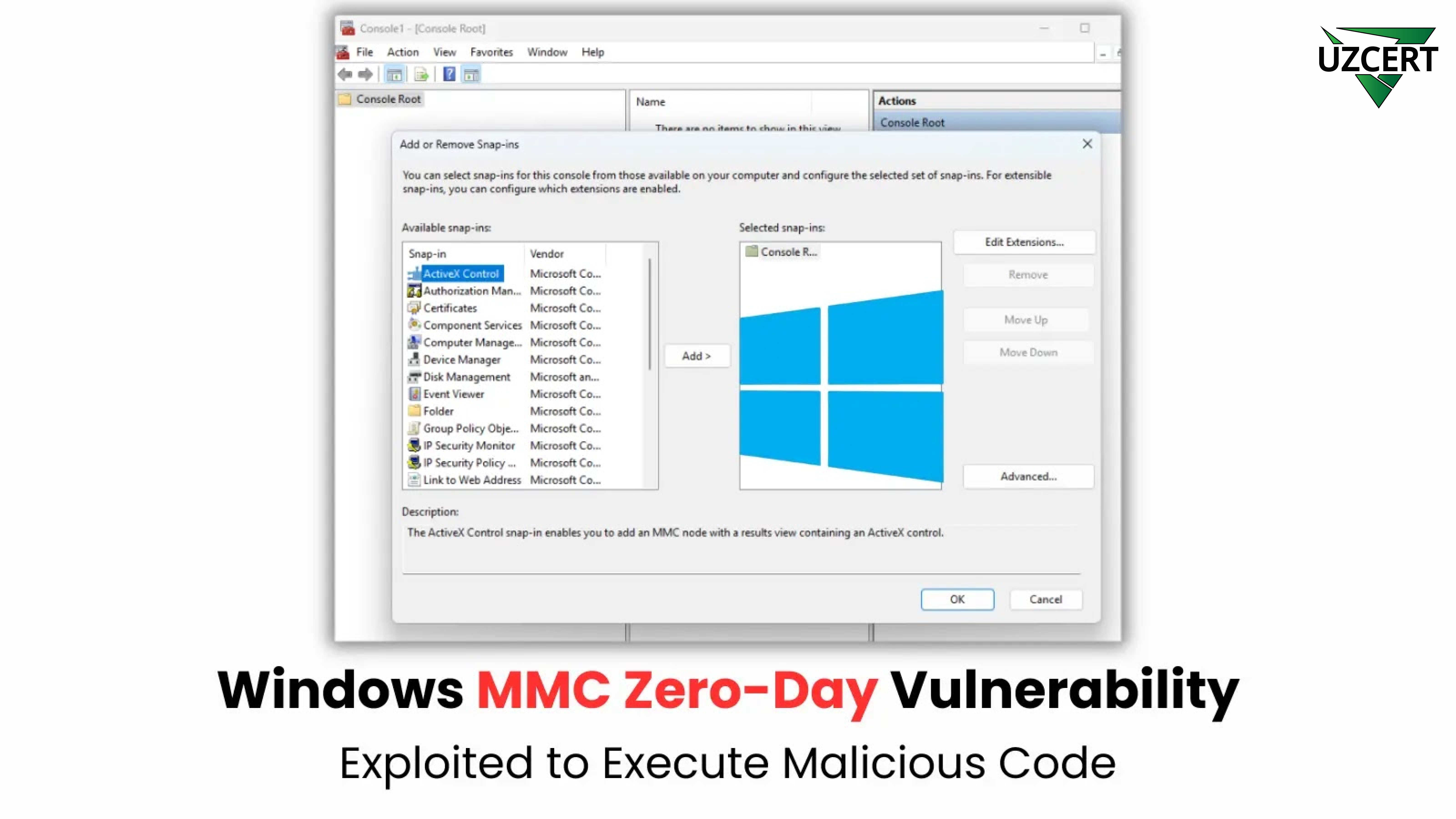

Windows MMC’da yangi xavfli zaiflik aniqlandi

Microsoft Management Console (MMC) tizimida yangi xavfsizlik zaifligi – CVE-2025-26633 aniqlangan bo‘lib, bu zaiflikni rossiyalik xakerlar guruhi Water Gamayun (shuningdek, EncryptHub va Larva-208 nomlari bilan ham tanilgan) faol ekspluatatsiya qilmoqda. Ushbu zaiflik orqali hujumchilar Windows tizimining xavfsizlik mexanizmlarini chetlab o‘tib, zararli kodlarni ishga tushirishi mumkin.

Cybersecurity va Infrastructure Security Agency (CISA) bu zaiflikni Ma’lum ekspluatatsiya qilingan zaifliklar katalogiga kiritdi va federal agentliklarga 2025-yil 1-aprelgacha ushbu zaiflikni bartaraf etishni tavsiya qildi.

CVE-2025-26633 «zero-day» zaifligi bo‘lib, Microsoft Management Console (MMC) dasturiy ta’minotida joylashgan. Hujumchilar bu zaiflikdan .msc fayllarni va Multilingual User Interface Path (MUIPath) funksiyasini manipulyatsiya qilish orqali foydalanadilar. Buning natijasida, xakerlar zararli kodni Windows tizimida administrator huquqlarida ishlata oladi.

Trend Micro tadqiqotchisi Aliakbar Zahravi ta’kidlashicha, Water Gamayun guruhi ushbu zaiflikni ekspluatatsiya qilish uchun «MSC EvilTwin» deb nomlangan usuldan foydalanmoqda. Bu usul orqali xavfsizlik tizimini aldab, qonuniy boshqaruv vositalari sifatida ko‘rinadigan zararli dasturlar ishga tushiriladi.

CVE-2025-26633 muvaffaqiyatli ekspluatatsiya qilinganda, quyidagi xavflar yuzaga keladi:

✅ Zararli dasturlarni joylashtirish – Ransomware yoki josuslik dasturlari tizimga o‘rnatilishi mumkin.

✅ Ma’lumotlarning o‘g‘irlanishi – Maxfiy hujjatlar, parollar va boshqa ma’lumotlar hujumchilar qo‘liga tushishi mumkin.

✅ Tarmoq ichida tarqalish – Hujumchilar bitta kompyuterdan boshqasiga o‘tib, butun tarmoqni egallashi mumkin.

✅ Uzoq muddatli boshqaruv – Xakerlar tizimga yashirincha kirib olib, uni uzoq vaqt davomida kuzatishi va boshqarishi mumkin.

Ushbu tahdidning qanchalik jiddiy ekanligini Microsoft’ning mart oyidagi Patch Tuesday yangilanishida CVE-2025-26633 bilan bir qatorda olti boshqa faol ekspluatatsiya qilinayotgan «zero-day» zaifliklar yamoqlangani ham ko‘rsatib turibdi.

Tashkilotlar va foydalanuvchilar CVE-2025-26633’dan kelib chiqadigan tahdidlardan himoyalanish uchun quyidagi choralarni ko‘rishlari shart:

1️⃣ Tizim yangilanishlarini o‘rnatish

Microsoft tomonidan chiqarilgan so‘nggi xavfsizlik yamalarini imkon qadar tezroq o‘rnating. Ayniqsa, MMC orqali masofaviy boshqaruv amalga oshiriladigan tizimlarda bu juda muhim.

🔗 Microsoft xavfsizlik yangilanishlari

2️⃣ MMC’ga tarmoqdan kirishni cheklash

MMC portlariga tarmoq orqali kirishni cheklang yoki butunlay o‘chiring. Bu hujumchilarning tarmoq bo‘ylab harakatlanishini qiyinlashtiradi.

3️⃣ Foydalanuvchi huquqlarini cheklash

Administrator huquqlariga ega foydalanuvchilar sonini kamaytiring. Shu bilan birga, MMC foydalanishini audit qilib, faqat zaruriy holatlarda ruxsat bering.

4️⃣ Monitoring va xavfsizlik tahlili

Xavfsizlik bo‘yicha monitoring tizimlarini yoqib, g‘ayritabiiy MMC faoliyatini va shubhali jarayonlarni kuzatib boring.

5️⃣ Masofaviy MMC kirishini o‘chirish

Agar tizimni darhol yangilash imkoni bo‘lmasa, vaqtincha masofaviy MMC kirishini o‘chirish tavsiya etiladi. Biroq, bu ayrim IT jarayonlariga ta’sir qilishi mumkin.

CVE-2025-26633 zaifligi kiberxavfsizlik uchun katta tahdid bo‘lib, uni hujumchilar faol ekspluatatsiya qilmoqda. Tashkilotlar va foydalanuvchilar tizimlarini yangilash, MMC’ni cheklash va xavfsizlik monitoringini kuchaytirish orqali ushbu tahdidlarga qarshi samarali himoyalanishi mumkin.

🔴 Esda tuting! Xavfsizlikni ta’minlash uchun doimo yangilanishlarni vaqtida o‘rnating va foydalanuvchi huquqlarini minimal darajada saqlang. Xakerlar texnologiyalarni doimiy ravishda rivojlantirayotgan bir paytda, biz ham o‘z himoyamizni mustahkamlashimiz kerak!