BitM: Brauzer orqali maxfiy ma’lumotlarni qo‘lga kirituvchi yangi xavf

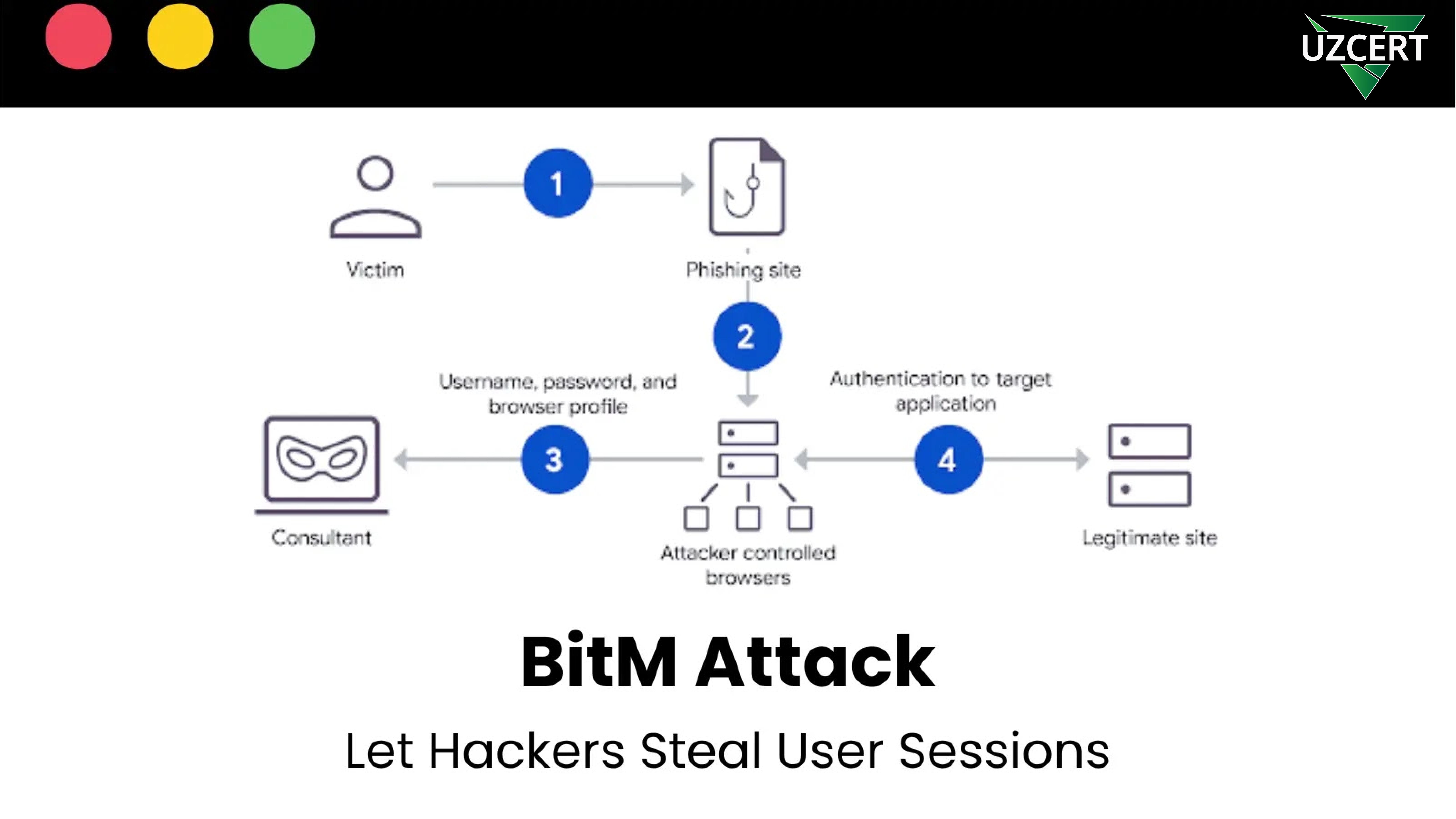

So‘nggi yillarda kiberjinoyatchilar innovatsion usullar yordamida xavfsizlik tizimlarini chetlab o‘tishda tobora mahorat kasb etmoqda. BitM (Browser-in-the-Middle) deb nomlangan yangi hujum usuli ham shular jumlasidandir. Ushbu usul orqali xakerlar bir necha soniya ichida foydalanuvchilarning seanslarini (sessiyalarini) o‘g‘irlashlari va ularning tizimlariga kirib olishlari mumkin.

Bundan ham xavflisi, BitM hujumlari ikki faktorli autentifikatsiyani (MFA) ham chetlab o‘tishga qodir, bu esa ko‘plab tashkilotlarning xavfsizlikka oid oxirgi himoya choralari samarasiz bo‘lishiga olib keladi.

BitM hujumi foydalanuvchining brauzerida sodir bo‘ladi, ya’ni xakerlar foydalanuvchining seans ma’lumotlarini (session token) qo‘lga kiritish orqali tizimga kirish imkoniyatiga ega bo‘ladilar. Buning uchun hujumchilar quyidagi texnologiyalardan foydalanadi:

🔹 1. Proxy brauzer texnologiyasi

Xakerlar qurbonni maxsus proksi (vositachi) brauzer orqali ishlashga majbur qiladi. Odatda bu quyidagi yo‘llar bilan amalga oshiriladi:

✔ Fishing havola – Jabrlanuvchi phishing (soxta) havolaga bosib, xaker boshqaruvidagi sahifaga yo‘naltiriladi.

✔ Yashirin proksi tizimi – Jabrlanuvchi maxsus tuzilgan brauzer orqali haqiqiy veb-saytga ulanayotganini o‘ylaydi.

Haqiqiy veb-saytning vizual nusxasi yaratilgan bo‘lib, foydalanuvchi login va parolini kiritganidan keyin hatto ikki faktorli autentifikatsiyadan (MFA) o‘tadi. Ammo aslida, barcha ma’lumotlar hujumchi tomonidan boshqarilayotgan proksi brauzer orqali o‘tadi va xakerlar tasdiqlangan sessiya tokenlarini qo‘lga kiritadi.

🔹 2. Seans (session) tokenlarini o‘g‘irlash

BitM hujumi har qanday MFA himoyasini bekor qiladi, chunki hujumchi foydalanuvchi sahifaga kirganidan so‘ng seansni o‘g‘irlashga muvaffaq bo‘ladi. Ushbu usul foydalanuvchidan yana parol yoki autentifikatsiya kodlarini talab qilmaydi. Hujumchi bir marta tokenni olgan bo‘lsa, u tizimga istalgan vaqtda parol va MFA kodisiz kirishi mumkin.

⚠ BitM hujumlari ayniqsa quyidagi tizimlar uchun xavfli:

✔ Korxona tizimlari – BitM yordamida xakerlar Active Directory, ma’lumotlar bazalari yoki bulut xizmatlariga kirishi mumkin.

✔ Bulut xizmatlari (Google, Microsoft 365, AWS va boshqalar) – Bulut hisoblari ko‘p hollarda tokenlarga tayanadi, bu esa BitM hujumlarini yanada xavfli qiladi.

✔ Virtual ish stoli infratuzilmalari (VDI) – Masofaviy ish muhiti uchun xavf. Xakerlar masofaviy ish stollariga seans tokenlari orqali kirib, kompaniyaning ichki tarmoqlariga ulanishlari mumkin.

BitM hujumlari quyidagi texnologiyalar yordamida amalga oshiriladi:

🔸 Evilginx2 – Seans tokenlarini o‘g‘irlash uchun ishlatiladigan mashhur fishing vositasi.

🔸 Delusion – Mandiant tomonidan ishlab chiqilgan ilg‘or BitM hujum vositasi. Ushbu vosita brauzer sessiyalarini avtomatik ravishda boshqarish, skeyl qilish va real vaqt rejimida monitoring qilish imkonini beradi.

🔸 Firefox profillarini saqlash – Hujumchilar jabrlanuvchilarning brauzer profilini nusxalab, brauzer ichidagi tokenlarni keyinchalik qayta ishlatishlari mumkin.

🔴 BitM hujumlarining xavfi nimada?

✔ Ekspress tezlikda ishlaydi – Hujum bir necha soniya ichida amalga oshiriladi.

✔ Katta hajmli hujumlarni o‘tkazish mumkin – BitM hujumlari bir vaqtning o‘zida minglab foydalanuvchilarga qarshi amalga oshirilishi mumkin.

✔ MFA (ikki faktorli autentifikatsiya) samarasiz bo‘lib qoladi – Xakerlar seans tokenlarini olib, foydalanuvchi hisobiga kirishda davom etadi.

BitM hujumlari an’anaviy xavfsizlik choralari (MFA, parol va h.k.) yetarli emasligini ko‘rsatadi. Quyidagi ilg‘or himoya usullari ushbu tahdidlardan samarali himoya qilishga yordam beradi:

✅ 1. FIDO2 xavfsizlik kalitlaridan foydalanish

FIDO2 (YubiKey, Google Titan) kabi xavfsizlik kalitlari kriptografik autentifikatsiya asosida ishlaydi va brauzerga bog‘liq holda individual seans yaratadi. Bu BitM hujumlarini deyarli imkonsiz qiladi, chunki hujumchi FIDO2 kaliti javoblarini boshqa veb-saytga ko‘chira olmaydi.

✅ 2. Qurilmaga bog‘langan mijoz sertifikatlari

Himoyani kuchaytirish uchun mijoz sertifikatlarini (client certificates) foydalanish tavsiya etiladi. Sertifikatlar ma’lum bir qurilmaga bog‘lanadi, shuning uchun hujumchi foydalanuvchining sessiyasini boshqa qurilmada takrorlay olmaydi.

✅ 3. Brauzer xatti-harakatlarini monitoring qilish

BitM hujumlarini aniqlash uchun maxsus vositalardan foydalanish zarur:

✔ Brauzer barmoq izlarini (browser fingerprinting) tekshirish

✔ Noyob seans harakatlarini monitoring qilish

✔ Kutilmagan brauzer agentlaridan foydalanish holatlarini tekshirish

✅ 4. Xavfsizlik bo‘yicha xodimlarni o‘qitish

Tashkilot xodimlari phishing va BitM hujumlarining belgilarini tanib olish bo‘yicha muntazam ravishda o‘qitilishi lozim. Xodimlarga quyidagi belgilarni tushuntirish kerak:

✔ Shubhali URL-larga e’tibor qaratish

✔ Kutilmagan autentifikatsiya so‘rovlariga (MFA) ehtiyot bo‘lish

✔ Brauzer sessiyalarining g‘ayritabiiy harakatlarini tekshirish

BitM hujumlari kiberxavfsizlikning yangi bosqichga chiqqanini ko‘rsatmoqda. Hujumchilar brauzer imkoniyatlaridan foydalanib, seans tokenlarini o‘g‘irlash orqali an’anaviy xavfsizlik choralarini chetlab o‘tmoqda. Bunday tahdidlarga qarshi kurashish uchun kompaniyalar FIDO2 xavfsizlik kalitlari, mijoz sertifikatlari va ilg‘or xavfsizlik monitoring vositalarini joriy qilishlari kerak.

💡 Unutmang: Har qanday tizim zaif bo‘lishi mumkin, lekin to‘g‘ri himoya choralari bilan BitM kabi murakkab hujumlarni oldini olish mumkin!