Kiberjinoyatchilar Fortinet zaifliklaridan foydalangan holda SuperBlack ransomware hujumlarini amalga oshirmoqda

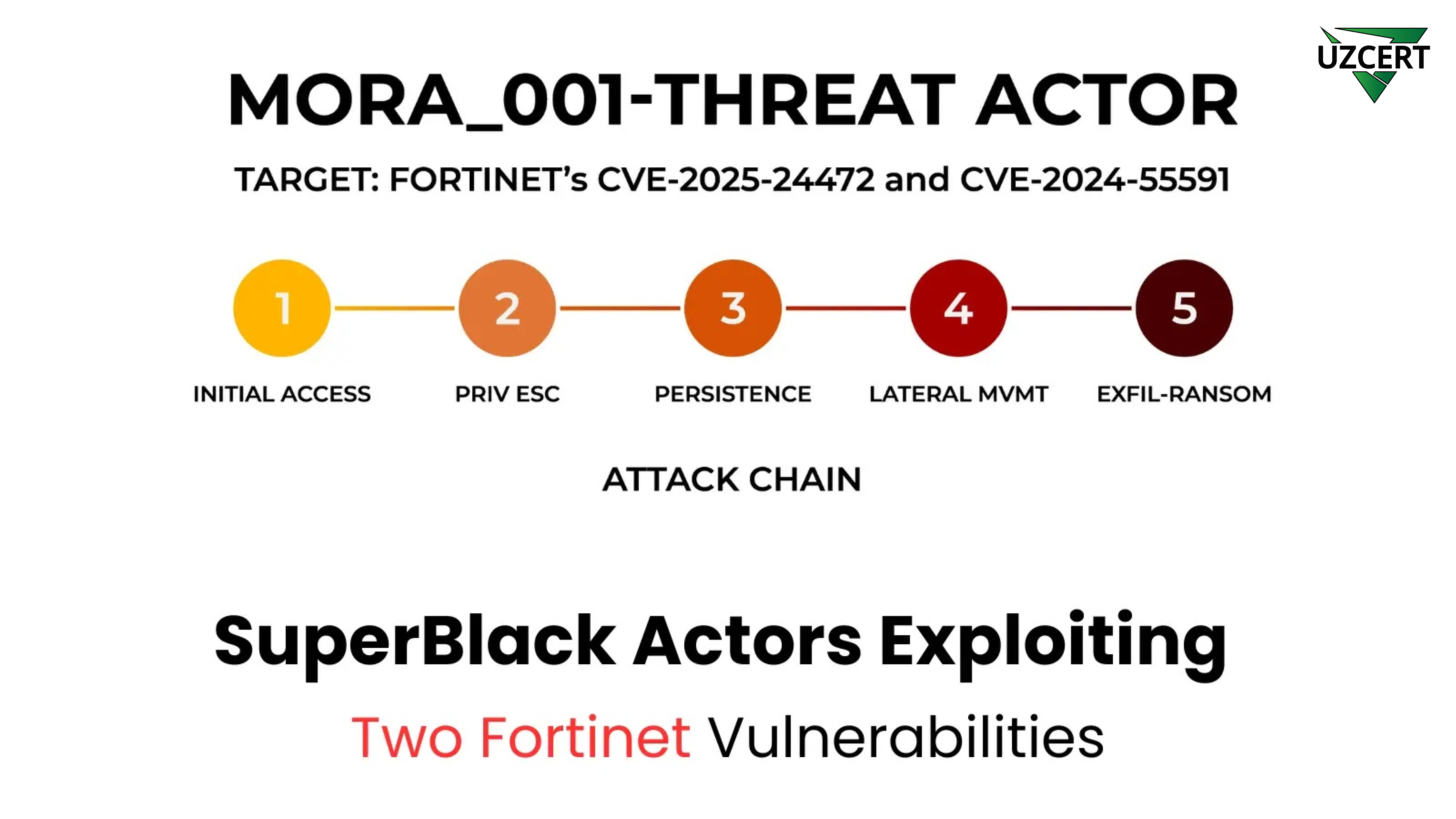

2025-yil yanvar oyining oxiridan mart oyining boshigacha bo‘lgan davrda kiberxavfsizlik tadqiqotchilari Forescout’s Vedere Labs tomonidan «Mora_001» nomi bilan kuzatilayotgan tahdid aktori tomonidan amalga oshirilgan murakkab hujumlar aniqlangan. Ushbu hujumlar Fortinet tizimlaridagi zaifliklardan foydalanib, maxsus ishlab chiqilgan SuperBlack ransomware dasturini tarqatishga qaratilgan bo‘lgan.

Mora_001 kiberjinoyatchilari tarmoqlarga hujum qilishda CVE-2024-55591 va CVE-2025-24472 identifikatorlari bilan ro‘yxatdan o‘tgan Fortinet zaifliklaridan foydalangan. Ushbu kamchiliklar FortiOS 7.0.16 versiyasidan oldingi tizimlarga ta’sir qilib, hujumchilarga autentifikatsiyasiz tarzda super_admin huquqlarini qo‘lga kiritish imkonini bergan.

Tadqiqotchilar hujumning ikki asosiy ekspluatatsiya usulini aniqlagan:

- Jsconsole interfeysi orqali WebSocket zaifligidan foydalanish – hujumchilar IP-manzillarni soxtalashtirib (127.0.0.1, 8.8.8.8 va boshqalar), tizimga kirishga muvaffaq bo‘lgan.

- HTTPS so‘rovlaridan foydalanish – to‘g‘ridan-to‘g‘ri autentifikatsiyasiz ekspluatatsiya usuli.

Muhimi, bu ekspluatatsiyalar ommaga ochiq PoC (proof-of-concept) nashr qilinganidan 96 soat o‘tib amalda ishlatilgan.

Tizimga muvaffaqiyatli kirganidan so‘ng, Mora_001 bir nechta murakkab usullar yordamida tizimda o‘zini saqlab qolishga harakat qilgan:

- Yangi foydalanuvchi hisoblarini yaratish: “forticloud-tech”, “fortigate-firewall”, “adnimistrator” (administrator so‘zining xato yozilgan versiyasi) kabi nomlar bilan yangi administrator huquqlariga ega hisoblar ochilgan.

- Avtomatlashtirilgan skriptlar yordamida barqarorlikni saqlash: Hujumchilar har kuni avtomatik ishga tushadigan skriptlarni yaratib, tizim tiklanganda ham, o‘z hisoblarini qayta tiklash imkonini qo‘lga kiritgan. Masalan, «forticloud-sync» nomli foydalanuvchi super_admin huquqlari bilan qayta yaratilgan.

- Tarmoq bo‘ylab tarqalish: Agar FortiGate qurilmalari High Availability (HA) rejimida ishlayotgan bo‘lsa, hujumchilar konfiguratsiyani sinkronizatsiya qilish orqali boshqa tizimlarga ham kirish imkoniyatiga ega bo‘lgan.

- Maxfiy razvedka yuritish: Hujumchilar FortiGate boshqaruv panellarini skanerlab, tarmoqning zaif nuqtalarini aniqlashgan.

- VPN orqali yashirin kirish: Yangi VPN foydalanuvchilari ochilib, ular haqiqiy foydalanuvchilarga o‘xshash qilib nomlangan (“xxx1” kabi kichik o‘zgarishlar bilan).

Mora_001 hujumchilari tarmoqda chuqurroq kirib borish uchun bir necha usullardan foydalangan:

✅ VPN hisoblarini ishlatib tarmoq ichiga kirish

✅ HA konfiguratsiyadan foydalanib boshqa firewall qurilmalarni boshqarish

✅ TACACS+ yoki RADIUS autentifikatsiya infratuzilmasini ekspluatatsiya qilish

✅ Windows Management Instrumentation (WMIC) orqali masofaviy tekshirish va kod ishga tushirish

✅ SSH orqali boshqa server va tarmoqli qurilmalarga ulanish

Hujumchilarning asosiy maqsadi tarmoqdagi eng muhim tizimlarni – fayl serverlari, autentifikatsiya serverlari, domen nazoratchilari va ma’lumotlar bazalarini nishonga olish bo‘lgan. Avval ma’lumotlar o‘g‘irlangan, keyin esa shifrlangan, ya’ni klassik double extortion (ikki bosqichli garov dasturi) modeli qo‘llangan.

SuperBlack garov dasturi LockBit 3.0 (LockBit Black) bilan katta o‘xshashliklarga ega bo‘lib, faqat ayrim jihatlari o‘zgartirilgan. Asosiy o‘zgarishlar:

🔹 Garov xabarnomasining tuzilishi o‘zgartirilgan

🔹 Ma’lumotlar o‘g‘irlash uchun maxsus dastur qo‘shilgan

🔹 LockBit elementlari olib tashlangan, lekin tizim strukturasiga aloqadorlik saqlanib qolgan

SuperBlack ransom notida Tox ID (DED25DCB2AAAF65A05BEA584A0D1BB1D55DD2D8BB4185FA39B5175C60C8DDD0C0A7F8A8EC815) berilgan bo‘lib, u ilgari LockBit 3.0 bilan bog‘liq bo‘lgan.

Ma’lumotlarga ko‘ra, SuperBlack garov dasturi BlackMatter, LockBit va BlackMatte ransomware’lari bilan umumiy xususiyatlarga ega bo‘lib, ehtimoliy ravishda LockBit qurilish to‘plami (builder) dan foydalanilgan bo‘lishi mumkin.

Mora_001 hujumining oldini olish va Fortinet qurilmalarini himoya qilish uchun quyidagi tavsiyalarni bajarish lozim:

✔ CVE-2024-55591 va CVE-2025-24472 zaifliklarini bartaraf etish uchun FortiOS yangilanishlarini zudlik bilan o‘rnatish

✔ Tashqi boshqaruv interfeyslarini o‘chirib qo‘yish va ularga kirishni cheklash

✔ Administrator hisoblarini muntazam tekshirib, shubhali foydalanuvchilarni o‘chirish

✔ Avtomatlashtirilgan vazifalarni (tasks) tekshirish va noma’lum jarayonlarni bartaraf etish

✔ VPN foydalanuvchilarini nazorat qilib, shubhali o‘zgarishlarni aniqlash

✔ Tarmoq trafikini doimiy kuzatish va shubhali HTTP/S, CLI va autentifikatsiya loglarini tahlil qilish

Mora_001 tomonidan amalga oshirilgan ushbu kampaniya kiberjinoyatchilar Fortinet kabi perimeter xavfsizlik qurilmalaridan foydalanib, tarmoqqa kirib borish imkoniyatiga ega ekanligini yana bir bor isbotladi. Ushbu tahdid faqatgina ma’lumotlarni shifrlash bilan cheklanmay, balki oldin ma’lumotlarni o‘g‘irlashga va keyin ulardan foydalangan holda bosim o‘tkazishga asoslangan.

Shuning uchun tizimlarni muntazam yangilash, tarmoqdagi harakatlarni kuzatish va hujum ssenariylariga oldindan tayyor turish muhim ahamiyatga ega. Aks holda, bunday murakkab hujumlar IT infratuzilmaga jiddiy zarar yetkazishi mumkin.