Juniper routerlari xakerlar tomonidan buzildi va josuslik maqsadida ishlatildi

Bugungi kunda kiberxavfsizlik bo‘yicha eng jiddiy tahdidlardan biri tarmoq infratuzilmasiga qaratilgan hujumlardir. 2024-yilning o‘rtalarida aniqlangan shunday hujumlardan biri Juniper Networks’ning Junos OS tizimiga maxsus maxfiy yo‘l bilan kirish (backdoor) o‘rnatilganini ko‘rsatdi. Ushbu hujum Xitoyga aloqador davlat homiyligidagi UNC3886 deb nomlangan josuslik guruhi tomonidan amalga oshirilgan.

Bu voqea telekommunikatsiya va milliy xavfsizlik sohalariga jiddiy xavf tug‘diruvchi holatlardan biri bo‘lib, ayniqsa, eskirgan va qo‘llab-quvvatlanmayotgan qurilmalar nishonga olingan.

🔍 Hujum tafsilotlari: kim, qanday va qaysi qurilmalarga?

🔴 Hujum qilingan qurilmalar: Juniper Networks’ning MX seriyali routerlari.

🔴 Nima sababdan ular nishonga olingan? Bu qurilmalar eskirgan apparat va dasturiy ta’minotga ega bo‘lgani sababli yangi ekspluatlar orqali buzishga moyil bo‘lgan.

🔴 Hujumni kim amalga oshirdi? Xitoyga aloqador UNC3886 josuslik guruhi.

🔴 Ular qanday qilib kira olishdi? Xakerlar yaroqli hisob ma’lumotlaridan foydalangan holda yuqori darajadagi huquqlar bilan tizimga kira olishgan.

Google kompaniyasining Mandiant xavfsizlik tadqiqotchilari tomonidan o‘tkazilgan tekshiruv natijalariga ko‘ra, TINYSHELL asosida ishlab chiqilgan bir nechta zararli dasturlar (backdoor) ushbu routerlarda topilgan. Ularning asosiy maqsadi uzoq muddatli yashirin kirish imkoniyatini ta’minlash, aniqlanishdan qochish va maxfiy ma’lumotlarni o‘g‘irlash bo‘lgan.

🛑 Eng xavfli ekspluat va zaifliklar

Bu hujumning eng xavotirli jihatlaridan biri Juniper Networks’ning xavfsizlik tizimlarini ham buzib o‘tishidir. UNC3886 xakerlari CVE-2025-21590 deb nomlangan zaiflik orqali Juniper’ning Verified Exec (veriexec) himoya tizimini chetlab o‘tishga muvaffaq bo‘lishgan.

Veriexec – bu operatsion tizimga noma’lum kodlarning kiritilishini oldini olish uchun ishlatiladigan yadro darajasidagi fayl yaxlitligini tekshiruvchi xavfsizlik tizimi. Ammo UNC3886 bu himoyani chetlab o‘tib, Junos OS operatsion tizimiga zararli kodlarni joylashtira olgan.

🔬 Zararli dasturlar (malware) va ularning imkoniyatlari

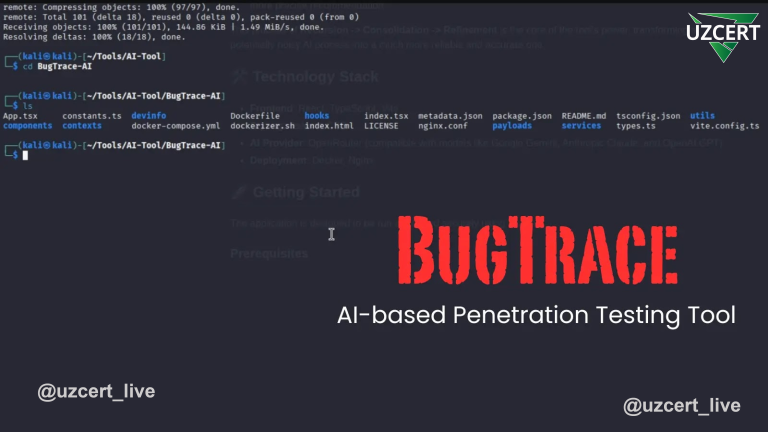

Xakerlar TINYSHELL ochiq kodli zararli dasturiy ta’minotdan foydalanib, Junos OS muhitiga moslashtirilgan maxsus backdoor yaratishgan. Eng xavfli namunalar quyidagilardir:

1️⃣ “appid” – TCP://129.126.109.50:22 va TCP://116.88.34.184:22 serverlari bilan bog‘langan va shifrlangan aloqa orqali ma’lumot uzatgan. AES algoritmidan foydalangan holda, zararli kodni yashirin ravishda tarqatish va boshqarish imkoniyatiga ega bo‘lgan.

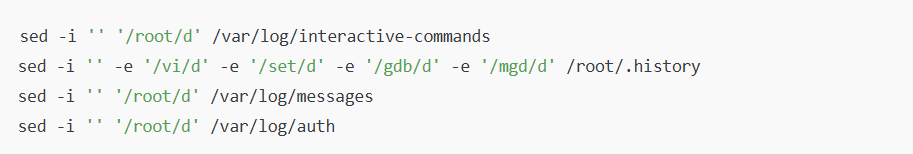

2️⃣ “lmpad” – bu zararli dastur log-fayllarni o‘chirib, operator izlarini yo‘q qilish uchun ishlatilgan. Ushbu zararli dastur quyidagi buyruqlarni ishga tushirgan:

Ushbu amallar orqali xakerlar o‘z faoliyatlarini yashirin holda olib borishgan, harakatlarini maxsus jurnallarda ko‘rinmas holga keltirishgan.

3️⃣ Boshqa zararli buyruqlar:

tshd_get_file– serverga fayl jo‘natishtshd_put_file– serverdan fayl yuklashtshd_runshell– /bin/sh muhitini ishga tushirishtshd_setproxy– ma’lum bir IP+port uchun Socks proksi o‘rnatishtshd_config– konfiguratsiyani o‘zgartirish

Ushbu hujum tarmoq infratuzilmasini nishonga oluvchi kiberjosuslik amaliyotlarining murakkablashib borayotganini ko‘rsatmoqda. Juniper MX routerlari korporativ tarmoqlarda va davlat tashkilotlarida keng qo‘llaniladi, shuning uchun ularning buzilishi juda jiddiy axborot sızıntılariga olib kelishi mumkin.

Ushbu orqadan eshiklar xakerlarga quyidagilarni ta’minlaydi:

✅ Korxonalar va davlat idoralarining maxfiy ma’lumotlariga doimiy kirish

✅ Tarmoq trafikini kuzatish va shifrlangan aloqalarni buzish

✅ Zararli kodlarni kengroq tarqatish uchun proksi sifatida foydalanish

Eng yomon holatda, bu tahdid mamlakatlararo telekommunikatsion tizimlarga zarar yetkazishi yoki davlat organlariga xos ma’lumotlarni qo‘lga kiritishga yordam berishi mumkin.

🔐 Himoyalanish bo‘yicha tavsiyalar

✅ 1. Juniper qurilmalaringizni darhol yangilang!

Juniper Networks kompaniyasi ushbu zaifliklarni yopish uchun so‘nggi yangilanishlarni chiqargan. Junos OS 6.2.0 yoki undan yangi versiyaga o‘tish tavsiya etiladi.

✅ 2. Tarmoq monitoringini yoqish!

Log-fayllardagi g‘ayritabiiy o‘zgarishlarni kuzatish, xususan, quyidagi holatlar bo‘yicha:

- To‘satdan administrator huquqlarining oshishi

- Proksi orqali shubhali tarmoqqa chiqish urinishlari

- Ma’lum bir IP manzillar bilan shifrlangan ulanishlar

✅ 3. Keraksiz hisoblar va autentifikatsiya tizimini tekshirish!

Zararli jarayonlarning oldini olish uchun:

- Keraksiz foydalanuvchi hisoblarini o‘chirib tashlash

- Ikki faktorli autentifikatsiyani yoqish (2FA)

- Routerlarga faqat VPN orqali kirish imkoniyatini berish

✅ 4. Davlat va yirik korporatsiyalar uchun maxsus tavsiyalar

Agar tashkilotingiz Juniper qurilmalaridan foydalansa:

- Tarmoq segmentatsiyasini kuchaytiring

- Zararli tarmoq trafiklarini bloklash uchun IDS/IPS tizimlarini qo‘llang

- VPN va shifrlangan kanallar orqali aloqalarni himoyalang

Ushbu hujum eskirgan qurilmalar va noto‘g‘ri xavfsizlik amaliyotlari kiberhujumlar uchun qanday imkoniyat yaratishi mumkinligini yana bir bor isbotladi. Juniper Networks routerlari himoyasi darhol yangilanmasa, natijalari juda og‘ir bo‘lishi mumkin! 🚨