Palo Alto, Cisco va Microsoft Exchange tizimlari «Black Basta» xakerlik guruhi tomonidan ekspluatatsiya qilingan 23 ta zaiflik sabab xavf ostida

So‘nggi kunlarda kiberxavfsizlik sohasida jiddiy xavotir uyg‘otgan voqealardan biri – Black Basta xakerlik guruhining ichki chat yozishmalarining oshkor bo‘lishi bo‘ldi. Ushbu ma’lumotlar GreyNoise tomonidan o‘rganilib, ularda 62 ta zaiflik sanab o‘tilgani va shulardan 23 tasi ayni damda faol ekspluatatsiya qilinayotgani tasdiqlandi.

Bu zaifliklar Palo Alto, Cisco IOS, Microsoft Exchange kabi yirik korporativ tarmoq tizimlari, xavfsizlik qurilmalari va ommaviy foydalaniladigan veb-ilovalarga taalluqlidir. Eng xavotirli jihati shundaki, ba’zi ekspluatatsiya qilinayotgan zaifliklar hali CISA’ning «Ma’lum ekspluatatsiya qilingan zaifliklar (KEV)» katalogida qayd etilmagan. Bu esa, tashkilotlarni xavfsizlikni kuchaytirishga chaqiradi.

Tahlil natijalari shuni ko‘rsatdiki, hujumchilar quyidagi tizimlarni nishonga olmoqda:

- Korporativ tarmoqlar va xavfsizlik tizimlari:

- Palo Alto PAN-OS (CVE-2024-3400)

- Cisco IOS XE (CVE-2023-20198)

- Juniper Junos OS (CVE-2023-36845, CVE-2023-36844)

- Server dasturlari va veb-ilovalar:

- Microsoft Exchange (CVE-2022-41082, CVE-2021-26855)

- Atlassian Confluence (CVE-2023-22515, CVE-2022-26134)

- Zimbra Collaboration Suite (CVE-2022-37042, CVE-2022-27925)

- Veb-platformalar va plaginlar:

- WordPress Post SMTP Mailer (CVE-2023-6875)

- JetBrains TeamCity (CVE-2024-27198, CVE-2023-42793)

Bu zaifliklar orqali hujumchilar masofaviy kod ishga tushirish (RCE), avtentifikatsiyani chetlab o‘tish, maxfiy ma’lumotlarni o‘g‘irlash, tarmoqga chuqur kirib borish imkoniyatlariga ega bo‘lmoqda.

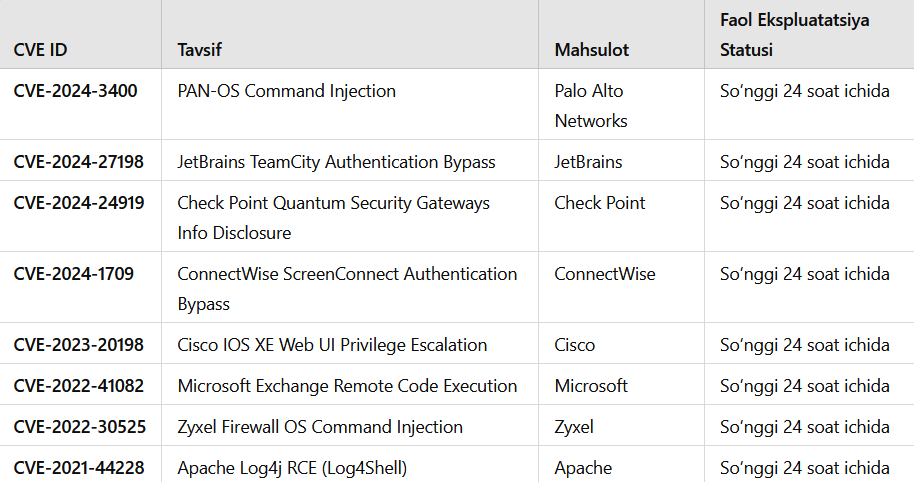

Quyida GreyNoise tomonidan so‘nggi 24 soat ichida ekspluatatsiya qilinishi tasdiqlangan zaifliklar keltirilgan:

Black Basta xakerlik guruhining ishlash usullari

🔴 Avtentifikatsiyani chetlab o‘tish – TeamCity (CVE-2024-27198) va ConnectWise ScreenConnect (CVE-2024-1709) orqali hujumchilar tizimlarga parolsiz kirishmoqda.

🔴 Masofaviy kod bajarish (RCE) – PAN-OS (CVE-2024-3400) va Microsoft Exchange (CVE-2022-41082) zaifliklaridan foydalanib, zararli kod joylashtirilmoqda.

🔴 Maxfiy ma’lumotlarni o‘g‘irlash – Citrix NetScaler ADC (CVE-2023-4966) va Check Point Quantum Security Gateways (CVE-2024-24919) orqali korporativ ma’lumotlar oshkor bo‘lishi mumkin.

Kiberhujumlardan himoyalanish uchun quyidagi muhim xavfsizlik choralari ko‘rilishi tavsiya etiladi:

✅ Tizimni muntazam yangilash – Cisco, Microsoft, Palo Alto, Juniper kabi kompaniyalar chiqarayotgan so‘nggi xavfsizlik yamalarini o‘z vaqtida o‘rnatish kerak.

✅ Internetga ochiq xizmatlarni izolyatsiya qilish – Korporativ tarmoqlardagi Exchange serverlar, VPN Gateway, Cisco IOS tizimlari internetdan to‘g‘ridan-to‘g‘ri kirish imkoniyati bo‘lmagan holda sozlanishi lozim.

✅ Tarmoq monitoringini kuchaytirish – GreyNoise kabi xavfsizlik platformalaridan foydalanib, so‘nggi 24 soat ichida ekspluatatsiya qilinayotgan zaifliklar bo‘yicha real vaqt monitoringini olib borish tavsiya etiladi.

✅ Xavfsizlikni kuchaytirish va tajovuzkorlarga qarshi kurash – Anomaliyalarni tahlil qilish, foydalanuvchi avtorizatsiyalarini qayta ko‘rib chiqish, va tarmoqdagi shubhali jarayonlarni doimiy kuzatib borish lozim.

Hozirgi kunda kiberhujumlar yanada murakkablashib bormoqda va tahdid guruhlari tobora ilg‘or ekspluatlardan foydalanmoqda. Black Basta tomonidan ekspluatatsiya qilinayotgan 23 ta zaiflik ayni paytda real tahdid tug‘dirib, yirik kompaniyalar va davlat tashkilotlarini xavf ostida qoldirmoqda.

Cisco IOS XE, Palo Alto PAN-OS va Microsoft Exchange kabi muhim tarmoq qurilmalarining zaifligi hujumchilar uchun ochiq eshik bo‘lib qolmasligi uchun barcha xavfsizlik choralarini ko‘rish zarur.