Ghost Ransomware: CISA va FBI 70 dan ortiq mamlakatdagi tashkilotlarga xavf borligi haqida ogohlantirmoqda

AQSh Federal qidiruv byurosi (FBI) va Kiberxavfsizlik va infratuzilma xavfsizligi agentligi (CISA) birgalikda chiqargan ogohlantirishda Ghost ransomware guruhi tomonidan amalga oshirilgan keng koʻlamli hujumlar haqida xabar berildi. Ushbu guruh 70 dan ortiq mamlakatlardagi turli sohalarga tegishli tashkilotlarni nishonga olgan. Ghost ransomware guruhi Cring, Crypt3r va Phantom kabi taxalluslar ostida faoliyat olib borib, ularning kelib chiqishi Xitoyga bogʻliq deb taxmin qilinmoqda. Ular eskirgan dasturiy taʼminotdagi zaifliklardan foydalanib, Ghost.exe va Cring.exe kabi ransomware turlarini tarqatmoqda.

Hujumlar sogʻliqni saqlash, davlat idoralari, taʼlim va ishlab chiqarish kabi muhim sohalarga qaratilgan boʻlib, ular xavfsizlik protokollarini oʻchirish, maʼlumotlarni shifrlash va kriptovalyutada toʻlov talab qilish kabi murakkab usullardan foydalanadi.

Ghost guruhi tarmoqlarga kirish uchun Common Vulnerabilities and Exposures (CVEs) roʻyxatiga kiritilgan zaifliklardan foydalanadi. Ular asosan yangilanmagan tizimlarni nishonga oladi. Asosiy zaifliklar quyidagilardan iborat:

- CVE-2018-13379: Fortinet FortiOS qurilmalaridagi zaiflik.

- CVE-2010-2861 va CVE-2009-3960: Adobe ColdFusion serverlaridagi zaifliklar.

- CVE-2021-34473, CVE-2021-34523, CVE-2021-31207: Microsoft Exchange serverlaridagi zaifliklar (ProxyShell hujumlari zanjiri).

Ushbu zaifliklar yordamida hujumchilar veb-shell yuklash va PowerShell yoki Command Prompt orqali zararli dasturlarni ishga tushirish imkoniyatiga ega boʻlishadi.

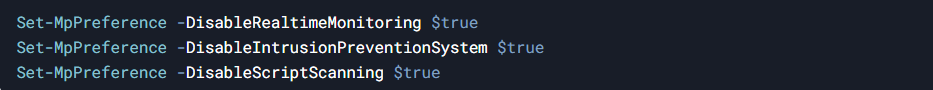

Tarmoqqa kirgandan soʻng, Ghost guruhi quyidagi buyruqlar yordamida xavfsizlik choralarini oʻchirib qoʻyadi:

Ushbu PowerShell skripti Windows Defender’ning real vaqt monitoringi, hujumlarni oldini olish va skriptlarni skanerlash kabi muhim funksiyalarini oʻchiradi. Keyin ular ElysiumO.exe yoki Locker.exe kabi ransomware dasturlarini tarqatib, fayllarni shifrlaydi. Shifrlash jarayonida tizimning muhim kataloglari chetlab oʻtiladi, qurilmalarning ishlamay qolishining oldini olish maqsadida. Shundan soʻng, Volume Shadow Copies va Windows Event Logs oʻchiriladi, bu esa maʼlumotlarni tiklashni qiyinlashtiradi.

Ghost guruhi Cobalt Strike Beacon kabi penetratsion testlash vositasidan foydalanadi. Ushbu vosita orqali HTTP/HTTPS protokollari yordamida boshqaruv serverlari bilan aloqa oʻrnatiladi. Maʼlumotlarni olish uchun Mega.nz yoki Cobalt Strike Team Servers kabi platformalardan foydalaniladi, ammo odatda ular maʼlumotlarni oshkor qilish bilan tahdid qilishadi, katta miqyosda maʼlumotlarni olishmasdan.

Ghost guruhi tezlikni ustun qoʻyadi va odatda tarmoqqa kirishdan ransomware tarqatishgacha boʻlgan jarayon bir necha soat ichida amalga oshiriladi. Tarmoq boʻylab harakatlanish uchun Windows Management Instrumentation Command-Line (WMIC) va PowerShell skriptlari qoʻllaniladi. Masalan:

Ushbu skript Cobalt Strike Beacon ni xotirada ishga tushiradi, bu esa zararli dasturni yashirin tarzda yetkazib berish imkoniyatini beradi. SharpShares va Ladon 911 kabi vositalar tarmoq resurslarini topish va SMB zaifliklarini skanerlash uchun ishlatiladi.

Himoya choralari va tavsiyalar:

- Yangilanishlarni boshqarish: CVE-2018-13379 va ProxyShell kabi zaifliklarni tezda bartaraf eting.

- Tarmoq segmentatsiyasi: Tarmoqni segmentatsiya qilish orqali buzilgan qurilmalardan lateral harakatlanishni cheklang.

- Fishingga qarshi MFA: Barcha imtiyozli hisoblar va elektron pochta xizmatlari uchun ikki bosqichli autentifikatsiyani (MFA) yoqing.

- Zaxira nusxalarni himoyalash: Oflayn va oʻzgartirib boʻlmaydigan zaxira nusxalarni saqlang, toʻlovsiz tiklash imkoniyatini taʼminlang.

Qoʻshimcha tavsiyalar:

- PowerShell faolligini kuzatish: Noqonuniy PowerShell skriptlarini aniqlash uchun tizimlarni doimiy ravishda kuzatib boring.

- Xatti-harakatlar tahlili: Massiv fayl shifrlash yoki log fayllarini oʻchirish kabi ransomware faolligi belgilarini aniqlash uchun xatti-harakatlar tahlilidan foydalaning.

- CISA tavsiyalariga rioya qiling: Cross-Sector Cybersecurity Performance Goals (CPGs) ga amal qiling va qatlamli himoya strategiyasini qoʻllang.

Ghost ransomware guruhining hujumlari global miqyosda jiddiy tahdidlarni keltirib chiqarmoqda. Tashkilotlar yuqorida keltirilgan tavsiyalarga amal qilish orqali oʻzlarini ushbu va shunga oʻxshash kiberhujumlardan himoya qilishlari mumkin. Xavfsizlikni taʼminlash uchun yangilanishlarni vaqtida oʻtkazish, tarmoq segmentatsiyasini qoʻllash va qatʼiy kirish nazoratini taʼminlash juda muhimdir. Shuningdek, #StopRansomware kabi hamkorlik dasturlari orqali xavfsizlik boʻyicha yangiliklar va tavsiyalarni kuzatib borish ham muhimdir.

Qoʻshimcha choralar:

- Xodimlarni oʻqitish: Xodimlarni phishing va boshqa kiberhujumlar haqida maʼlumotli qiling.

- Xavfsizlik vositalarini yangilang: Antivirus, tarmoq xavfsizligi va boshqa himoya vositalarini doimiy ravishda yangilang.

- Tashqi ekspertizadan foydalaning: Tashkilotlarning xavfsizlik tizimlarini tekshirish va zaifliklarni aniqlash uchun mutaxassislardan yordam oling.

Ushbu choralarni amalga oshirish orqali sizning tashkilotingiz kiberhujumlardan himoyalanishini taʼminlashingiz mumkin.