NTDS.dit o‘g‘irlanishi — Active Directory uchun eng xavfli ssenariy

Active Directory (AD) korporativ tarmoqlarda autentifikatsiya va ruxsat boshqaruvining yuragi hisoblanadi. Foydalanuvchilar, kompyuterlar, xizmatlar va ularning huquqlari aynan shu infratuzilma orqali boshqariladi. Shu sababli ham AD har doim murakkab va maqsadli kiberhujumlar markazida turadi.

So‘nggi kuzatuvlar shuni ko‘rsatmoqdaki, tajovuzkorlar endilikda oddiy ma’lumotlarni emas, balki butun domen boshqaruvini qo‘lga kiritishga qaratilgan hujumlarni amalga oshirmoqda. Bunday hujumlarning eng xavflisi — NTDS.dit faylini o‘g‘irlashdir.

NTDS.dit nima va nega u shunchalik muhim?

NTDS.dit — bu domen kontrollery (Domain Controller)da joylashgan ma’lumotlar bazasi fayli bo‘lib, u quyidagilarni o‘z ichiga oladi:

- Barcha foydalanuvchi va xizmat akkauntlari

- Parollarning shifrlangan xeshlari (password hash)

- Domen siyosatlari va konfiguratsiyalari

- Guruhlar va ularning huquqlari

- Kerberos autentifikatsiya ma’lumotlari

Agar tajovuzkor ushbu faylni qo‘lga kiritsa va unga mos SYSTEM registry hive faylini ham olsa, u parol xeshlari ustida offline tarzda ishlay oladi. Bu esa shuni anglatadiki, hujumchi tarmoqda bo‘lmagan holda ham barcha foydalanuvchilar, hatto Domain Administrator akkauntlari parollarini tiklash yoki ularning xeshlaridan foydalanib tizimga kirish imkoniyatiga ega bo‘ladi.

Bu oddiy ma’lumotlar sizib chiqishi emas — bu butun domen ishonchliligining yo‘qolishi demakdir.

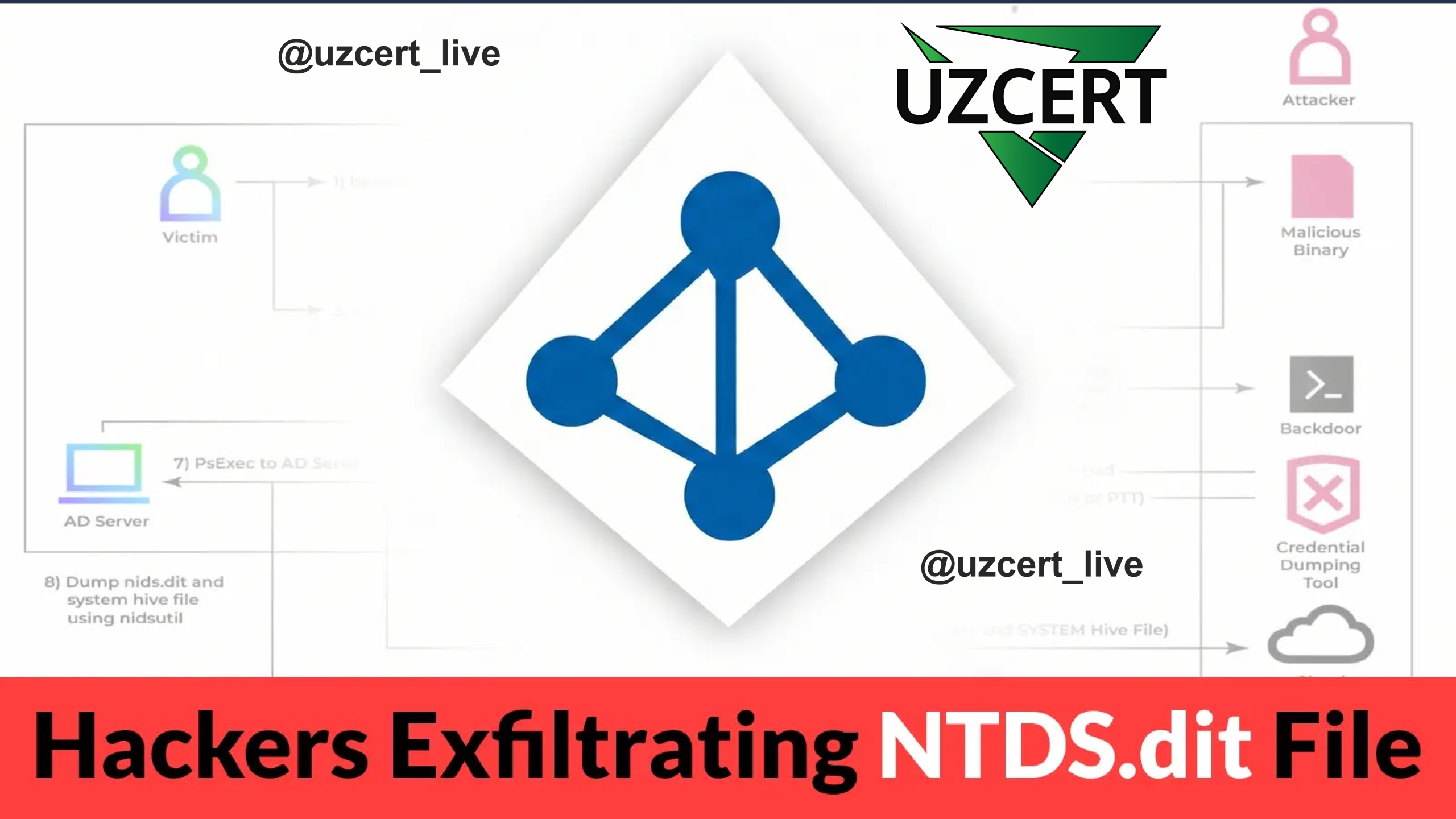

Hujum qanday amalga oshiriladi?

Trellix tahlilchilari tomonidan aniqlangan so‘nggi hodisalarda hujumchilar juda ehtiyotkor va yashirin usullarni qo‘llagan.

Ular zararli dasturlardan ko‘ra, Windows’ning o‘zida mavjud qonuniy vositalardan foydalanadi. Shu sababli ko‘plab xavfsizlik tizimlari buni oddiy administrator faoliyati deb qabul qiladi.

Hujum zanjiri odatda quyidagi bosqichlardan iborat bo‘ladi:

1. Administrator huquqlarini qo‘lga kiritish

Dastlab hujumchilar tarmoqdagi biror tizimga kiradi va lokal yoki domen administrator darajasiga chiqadi.

2. Tarmoq bo‘ylab harakatlanish (Lateral Movement)

Bunda ular PsExec kabi qonuniy masofaviy boshqaruv vositasidan foydalanib, domen kontrollery bilan aloqa o‘rnatadi.

3. Volume Shadow Copy yaratish

NTDS.dit fayli ishlayotgan tizim tomonidan doimiy band bo‘ladi va odatda nusxa olish mumkin emas. Hujumchilar esa vssadmin yordamida Volume Shadow Copy yaratadi. Bu usul faylning “muzlatilgan” nusxasini olish imkonini beradi.

4. NTDS.dit faylini ko‘chirish

Shadow copy orqali NTDS.dit va SYSTEM hive fayllari yashirin tarzda ko‘chirib olinadi.

5. Faylni tiklash va parollarni ajratib olish

Olingan fayl esentutl yordamida tiklanadi, so‘ngra Mimikatz yoki SecretsDump kabi vositalar orqali barcha parol xeshlari ajratib olinadi.

Ushbu hujum turi MITRE ATT&CK tasnifida T1003.003 — OS Credential Dumping: NTDS texnikasiga to‘g‘ri keladi.

Nega bu hujum juda xavfli?

- Antivirus yoki EDR tizimlari ko‘pincha buni zararli faoliyat sifatida aniqlamaydi

- Hamma jarayon Windows’ning o‘z vositalari orqali amalga oshiriladi

- Hujumchi tizimdan chiqib ketgandan keyin ham domen ustidan nazorat saqlanib qoladi

- Parollarni o‘zgartirish ham yetarli bo‘lmasligi mumkin

Agar NTDS.dit o‘g‘irlangan bo‘lsa, bu — domen to‘liq komprometatsiya qilingan deganidir.

Aniqlanganda darhol ko‘rilishi kerak bo‘lgan choralar

Agar NTDS.dit o‘g‘irlanganiga shubha bo‘lsa yoki aniqlansa:

- Domen kontrolleryni tarmoqdan izolyatsiya qilish

- Komprometatsiya qilingan barcha akkauntlarni bloklash

- Barcha administrator parollarini zudlik bilan o‘zgartirish

- KRBTGT akkaunti parolini ikki marotaba, ma’lum vaqt oralig‘ida yangilash

- Tarmoqda PsExec, vssadmin va shunga o‘xshash vositalar loglarini chuqur tahlil qilish

- Shadow copy faoliyatini audit qilish

Oldini olish uchun tavsiyalar

Bunday hujumlarning oldini olish uchun quyidagilar muhim:

- Domain Controller’larda Credential Guard va LSA Protection ni yoqish

- Administrator huquqlarini minimal darajada cheklash (Least Privilege)

- PsExec va masofaviy boshqaruv vositalaridan foydalanishni nazorat qilish

- Admin share (C$, ADMIN$) larni cheklash

- Application Whitelisting (AppLocker yoki WDAC) joriy qilish

- VSS va NTDS.dit bilan bog‘liq hodisalarni monitoring qilish

- SIEM orqali administrator faoliyatiga bazaviy xulq-atvor profili (baseline) o‘rnatish

NTDS.dit o‘g‘irlanishi oddiy kiberhujum emas. Bu — tashkilotning butun identifikatsiya tizimi, ishonch modeli va xavfsizlik arxitekturasining qulashi demakdir.

Bugungi kunda tajovuzkorlar zararli dastur yozishdan ko‘ra, tizimning o‘z imkoniyatlaridan foydalanib, izsiz hujum qilishni afzal ko‘rmoqda. Shuning uchun ham zamonaviy himoya faqat antivirus yoki firewall bilan cheklanib qolmasligi, balki administrator faoliyatini chuqur tahlil qiladigan, xulq-atvorga asoslangan nazorat mexanizmlariga tayanishi lozim.

Active Directory xavfsizligi — bu butun tashkilot xavfsizligidir. NTDS.dit esa uning eng muhim kalitidir.