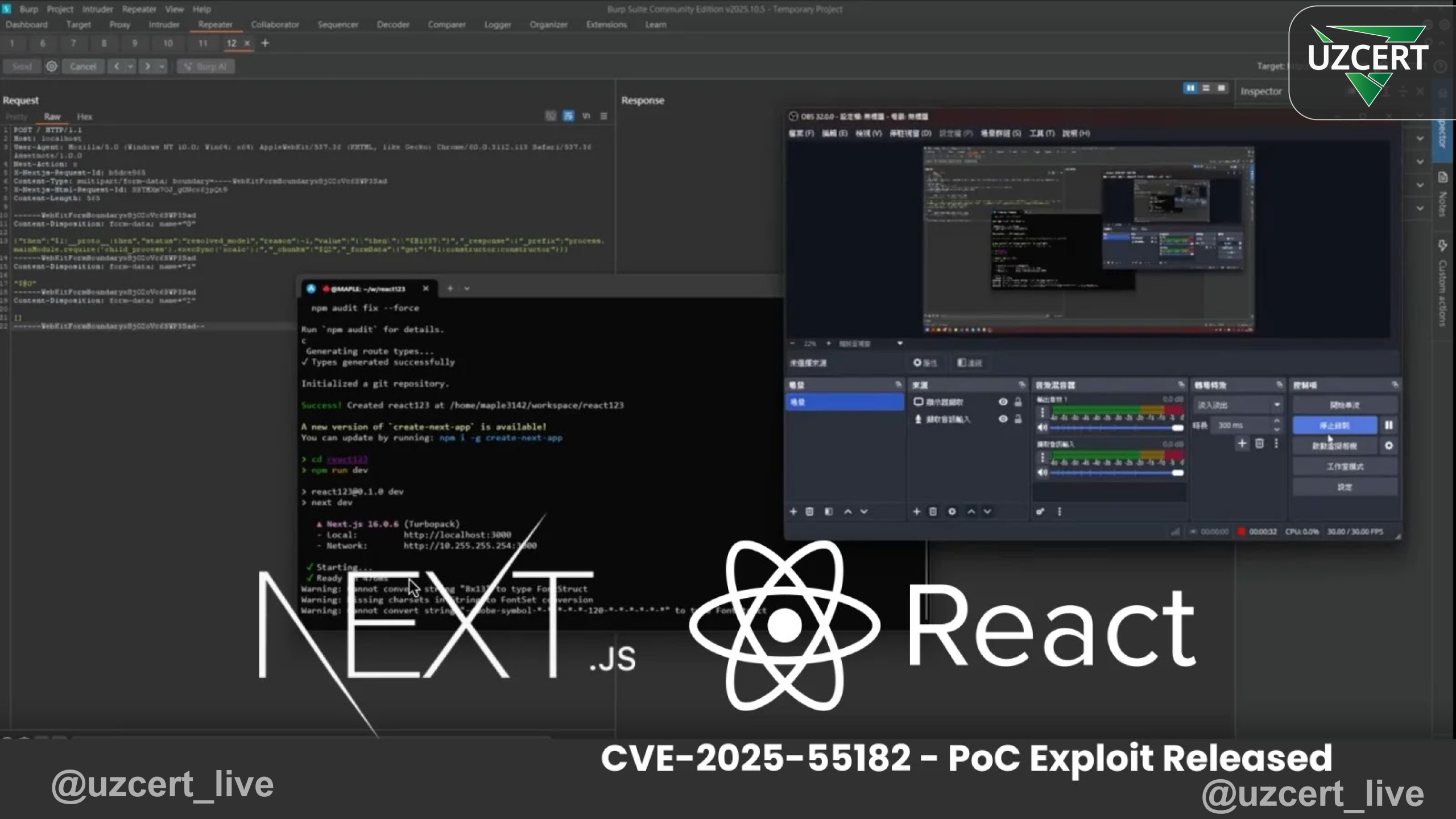

React va Next.js’da topilgan xavfli zaiflik: PoC chiqishi global xavotirni kuchaytirdi

Dunyo bo‘ylab millionlab saytlar va web-ilovalar React va Next.js’dan foydalanadi. Shu sababli ularda aniqlangan CVE-2025-55182 nomli yangi zaiflik dasturchilar orasida katta xavotir uyg‘otdi. Chunki ushbu xato serverga masofadan turib buyruq bajarish imkonini beradi (RCE) va eng yuqori daraja — CVSS 10.0 bilan baholangan.

Zaiflik React’ning 19.0.0–19.2.0 versiyalarini, shuningdek Next.js 15 va 16 versiyalarini qamrab oladi. Eng xavflisi — ilova server funksiyalarini bevosita ishlatmasa ham, agar React Server Components yoqilgan bo‘lsa, baribir hujumga ochiq bo‘lib qoladi.

PoC eksploit nimani ko‘rsatdi?

Tadqiqotchi @maple3142 oddiy ko‘p qismli (multipart) HTTP so‘rovi orqali serverda Node.js kodini ishga tushirish mumkinligini amalda namoyish qildi. Uning demosida hujum serverda child process ishga tushiradi va autentifikatsiyasiz Linux kalkulyatorini ochadi.

Hujum React’ning Flight deb nomlanuvchi protokolidagi xavfsiz bo‘lmagan deserializatsiya jarayonidan foydalanadi. Ya’ni, yaroqsiz yoki ataylab buzilgan obyektlar serverga “to‘g‘ri” ko‘rinishda uzatiladi va natijada server kodini o‘zgartirish yoki o‘g‘irlash mumkin bo‘ladi.

Zaiflik qanday topilgan?

Ushbu muammoni tadqiqotchi Lachlan Davidson aniqlagan va 29-noyabr kuni Meta va Vercel’ga rasmiy tarzda xabar bergan. 3-dekabr kuni ma’lumotlar jamoatchilikka oshkor etildi va ishlab chiquvchilar darhol yamalar chiqara boshladi.

Zaif ilovalarni topish uchun maxsus skanerlash vositasi ham taqdim qilindi.

Haqiqiy hujumlar boshlanganmi?

Amazon Threat Intelligence ma’lumotlariga ko‘ra, zaiflik ochiqlanganining bir necha soat ichida Xitoy bilan bog‘liq Earth Lamia guruhlari ekspluatatsiya urinmalarini boshlagan.

Wiz Research 968 mingdan ortiq serverni tekshirib, 39 foizi ushbu zaiflikka ta’sirchanligini aniqladi. Palo Alto Networks esa hujumni bitta oddiy POST so‘rovi bilan deyarli 100% muvaffaqiyat bilan bajarish mumkinligini ta’kidlamoqda.

Nima uchun bu juda xavfli?

- Hujum uchun autentifikatsiya shart emas.

- React/Next.js’ning standart sozlamalarida ham zaiflik mavjud.

- Katta miqdorda ilovalarda RSC ishlatilgani sabab ta’sir doirasi juda keng.

- Serverni to‘liq egallash, ma’lumot o‘g‘irlash, zararli kod o‘rnatish kabi oqibatlarga olib kelishi mumkin.

Tavsiya etilgan choralar

Ishlab chiquvchilar va tizim ma’murlari quyidagilarni tezda bajarishi lozim:

- React’ni 19.2.1 yoki undan yuqori versiyaga, Next.js’ni esa eng so‘nggi relizga yangilash.

- RSC bilan bog‘liq barcha endpointlarni tekshirish.

- Server loglarida shubhali multipart POST so‘rovlari va noodatiy Flight obyektlarini tekshirish.

- WAF/IDS/IPS tizimlarida Flight protokoli uchun qo‘shimcha himoya qoidasini yoqish.

- CI/CD tizimlarida avtomatik zaiflik skanerlashni majburiy qilish.

CVE-2025-55182 zaifligi React va Next.js ekotizimida so‘nggi yillarda kuzatilgan eng jiddiy muammolardan biri bo‘lib, PoC’ning ochiq e’lon qilinishi xavfni bir necha baravar oshirdi. Server-tomon renderlash jarayonlarining murakkabligi va noto‘g‘ri deserializatsiya xavfi modern JavaScript muhitida kuchli nazorat va muntazam xavfsizlik tekshiruvlari zarurligini yana bir bor ko‘rsatdi.