Active Directoryga hujumlar: vositalar, zaifliklar va zamonaviy himoya usullari

Active Directory (AD) — korporativ infratuzilmadagi ko‘rinmas boshqaruv markazi. U foydalanuvchi hisoblari, ruxsatlar, siyosatlar va autentifikatsiya jarayonlarini bir butun tizimga bog‘lab turadi. Hamma narsa odatdagidek ishlayotganida, foydalanuvchi AD mavjudligini sezmaydi. Ammo tizimdagi bitta noto‘g‘ri sozlama yoki e’tiborsiz qoldirilgan parametr butun domen xavfsizligini xavf ostida qoldirishi mumkin.

Bugungi kunda Active Directory’ga qaratilgan hujumlar professional pentesterlar doirasidan chiqib, kiberjinoyatchilar arsenalining ajralmas qismiga aylangan. Avtomatlashtirilgan vositalar tarmoqni skanerlab, xeshlarni o‘g‘irlab, huquq eskalatsiyasi yo‘llarini vizual tarzda chizib beradi. Shu bois zamonaviy tizim administratorining asosiy vazifasi — faqat “patch o‘rnatish” emas, balki Kerberos mexanizmlarini, delegatsiya siyosatlarini va zaif ACL’larni chuqur tushunishdan iborat.

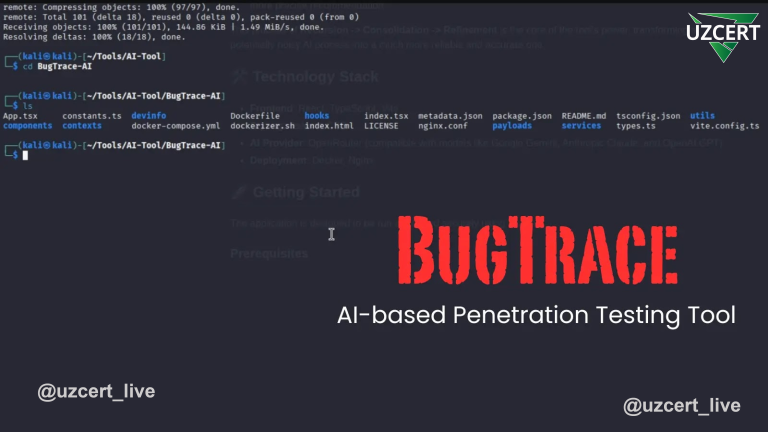

Hujumchilar quroli: eng mashhur vositalar

Mimikatz va Rubeus — Kerberosni “qulfdan chiqaruvchi” duet

Mimikatz bugungi kunda deyarli har bir kiberhujum ssenariysining bir bo‘lagi. U LSASS jarayonidan parollarni ochiq holda olish, “golden ticket” yoki “silver ticket” yaratish, Pass-the-Hash hujumini amalga oshirish imkonini beradi.

Rubeus esa Kerberoasting va AS-REP Roasting hujumlarini yanada “toza” va yashirin tarzda bajarishga mo‘ljallangan.

BloodHound va SharpHound — huquqlar grafi

SharpHound yordamida AD’dagi SPNlar, guruhlar, ob’ektlar va ruxsatlar haqida ma’lumot to‘planadi. BloodHound esa bu ma’lumotlardan kuchli vizual graf hosil qilib, privilege escalation yo‘llarini bir necha soniyada ko‘rsatadi. Bu vosita nafaqat hujumchi, balki himoyachi uchun ham ko‘zgu vazifasini bajaradi.

Impacket va CrackMapExec — Windows xizmatlariga chuqur kirib borish

Impacket kutubxonasi secretsdump, ntlmrelayx, wmiexec kabi kuchli skriptlar to‘plamini taqdim etadi. CrackMapExec esa ularga avtomatlashtirilgan “kombayn” sifatida xizmat qilib, yuzlab hostlarni bir buyruq bilan tekshirish, ekspluatatsiya qilish yoki relay-hujumlarni amalga oshirishga imkon beradi.

PowerView va ADRecon — PowerShell asosidagi razvedka

PowerView tarmoqdagi barcha huquqlar, delegatsiya, xizmat akkauntlari va ishonch munosabatlarini aniqlaydi. ADRecon esa butun domen konfiguratsiyasini yig‘ib, auditor uchun qulay hisobot shaklida taqdim etadi.

Zaifliklar: ADdagi eng xatarli “ochiq eshiklar”

Kerberosdagi noto‘g‘ri sozlamalar

Kerberoasting — SPN o‘rnatilgan xizmat akkaunti parollarini oflayn bruteforce qilish imkonini beradi.

AS-REP Roasting esa PREAUTH talab qilinmaydigan akkauntlardan xeshlarni bevosita olish imkonini yaratadi.

Zararli ACL va noto‘g‘ri delegatsiya siyosati

HelpDesk yoki servis guruhlari ba’zan sezilmaydigan darajada keng huquqlarga ega bo‘lib qolishi mumkin. Resource-Based Constrained Delegation (RBCD) noto‘g‘ri sozlangan bo‘lsa, hujumchi istalgan SPN nomidan soxta tiket yaratishi mumkin.

Legasi protokollar va eski xeshlar

SMBv1, LM va NetNTLMv1 kabi protokollarni “haligacha ishlayapti” degan sabab bilan o‘chirib qo‘ymagan tizimlarda lateral movement juda oson amalga oshiriladi. Eski printerlar yoki xizmat serverlari ko‘pincha ana shunday riskni tug‘diradi.

DNSAdmins zaifligi

DNSAdmins guruhidagi foydalanuvchilar DNS serveri orqali custom DLL yuklab, controllerda SYSTEM darajasida kod bajarishi mumkin — bu esa tez-tez e’tibordan chetda qoladi.

Hujum jarayoni: Domain Admingacha bo‘lgan yo‘l

- Razvedka

SharpHound orqali barcha ishonch bog‘lanmalari, SPNlar, guruhlar, ACL’lar xaritalanadi. - Ma’lumot o‘g‘irlash

Mimikatz orqali LSASS’dagi sessiya ma’lumotlari, NTLM-xeshlar yoki Kerberos chiptalari olinadi. - Eskalatsiya

DCSync yordamida domenning barcha xeshlarini olish yoki DCShadow orqali yashirin ACL o‘zgarishi kiritish. - Mustahkamlash

Zararli GPO’lar, SIDHistory manipulyatsiyalari, Scheduled Tasks orqali barqaror orqa eshik o‘rnatish.

Ko‘p bosqichli himoya: amaliy tavsiyalar

1. Tiering modeli va minimal huquqlar

Tarmoqni uch qatlamga ajrating:

Tier 0 — DC, PKI;

Tier 1 — serverlar;

Tier 2 — ish stansiyalar.

Har bir qatlamda alohida admin akkauntlar va alohida segmentlar bo‘lishi shart.

2. Zamonaviy autentifikatsiya siyosatlari

- LDAP-signing va Channel Binding’ni yoqing.

- LM/NetNTLMv1 ni to‘liq bloklang.

- gMSA akkauntlaridan foydalaning.

3. Patchesiz AD — xavfli AD

Microsoftning har oylik Kerberos, NTLM yoki LSASS bilan bog‘liq CVE’larini doimiy ravishda kuzating. Kerberos PAC validatsiyasiga ta’sir qiluvchi xatoliklar (masalan, CVE-2024-20677) ustuvor ahamiyatga ega.

4. Monitoring va tarmoq analitikasi

- Event 4662, 4742, 4720, 4728 — majburiy nazorat ostida bo‘lishi kerak.

- Sysmon EventID 11 — shubhali DLL yuklanishini ko‘rsatadi.

- Zeek/Suricata SMB relay yoki Kerberos anomaliyalarini aniqlashda samarali.

5. Just-in-Time (JIT) admin huquqlari

Administratorlar vaqtinchalik vakolat olsin, masalan, 30 daqiqaga Domain Admin roli. Muddat tugashi bilan vakolat avtomatik o‘chiriladi.

6. Tarmoqni segmentlash

SMB, RPC va DNS transferlar qat’iy cheklansin. VLAN chegaralari aniqlansin. Lokal admin parollari LAPS orqali boshqarilsin.

Favqulodda vaziyat: hujum boshlangan bo‘lsa

- Deteksiya: Kerberos 65535 — soxta TGT; 4768 oqimi — Roasting belgilari.

- Sizib kirishni cheklash: Shubhali DC’ni izolyatsiya qiling, KRBTGT ikki bosqichda rotatsiya qilinsin.

- Tozalash: AdminSDHolder, SIDHistory, GPO tizimlari chuqur tekshirilsin.

- Tiklash: System State’dan toza nusxa, trust-munosabatlarini qayta yaratish, sertifikatlarni yangilash.

Active Directory — zamonaviy korporativ identifikatsiya tizimining asosiy tayanchi. Tarmoq kengaygan sayin, unga bo‘lgan talab ham ortadi, hujumchilar esa eng kichik xatolikni ham ekspluatatsiya qilish imkonini qo‘ldan boy bermaydi.

Zaifliklarni butunlay yo‘q qilish imkonsiz, ammo xavf doirasini sezilarli qisqartirish mumkin:

to‘g‘ri segmentlash, qat’iy siyosatlar, zamonaviy autentifikatsiya, doimiy monitoring va avtomatlashtirilgan tahlil vositalari yordamida.

Active Directory administratorining eng kuchli quroli — tizimning o‘zi unga loglar, ogohlantirishlar va tahliliy hisobotlar orqali “gapira olishiga” erishishdir. Aks holda, bitta ekspluatatsiya — va tinch juma oqshomi uzoq davom etadigan forenzik ishlariga aylanib ketishi hech gap emas.

Active Directory administratorining eng asosiy ustunligi — tizimni shunday sozlashki, u loglar, ogohlantirishlar va tahliliy hisobotlar orqali o‘zi haqida vaqtida xabar berib tursin. Aks holda, bitta ekspluatatsiya tinch juma oqshomini uzoq davom etadigan forenzik tekshiruvlarga aylantirishi mumkin.