WSUS Zaifligi: 8530/8531-portlarga hujumlar keskin kuchaydi – tashkilotlar zudlik bilan choralar ko‘rishi shart

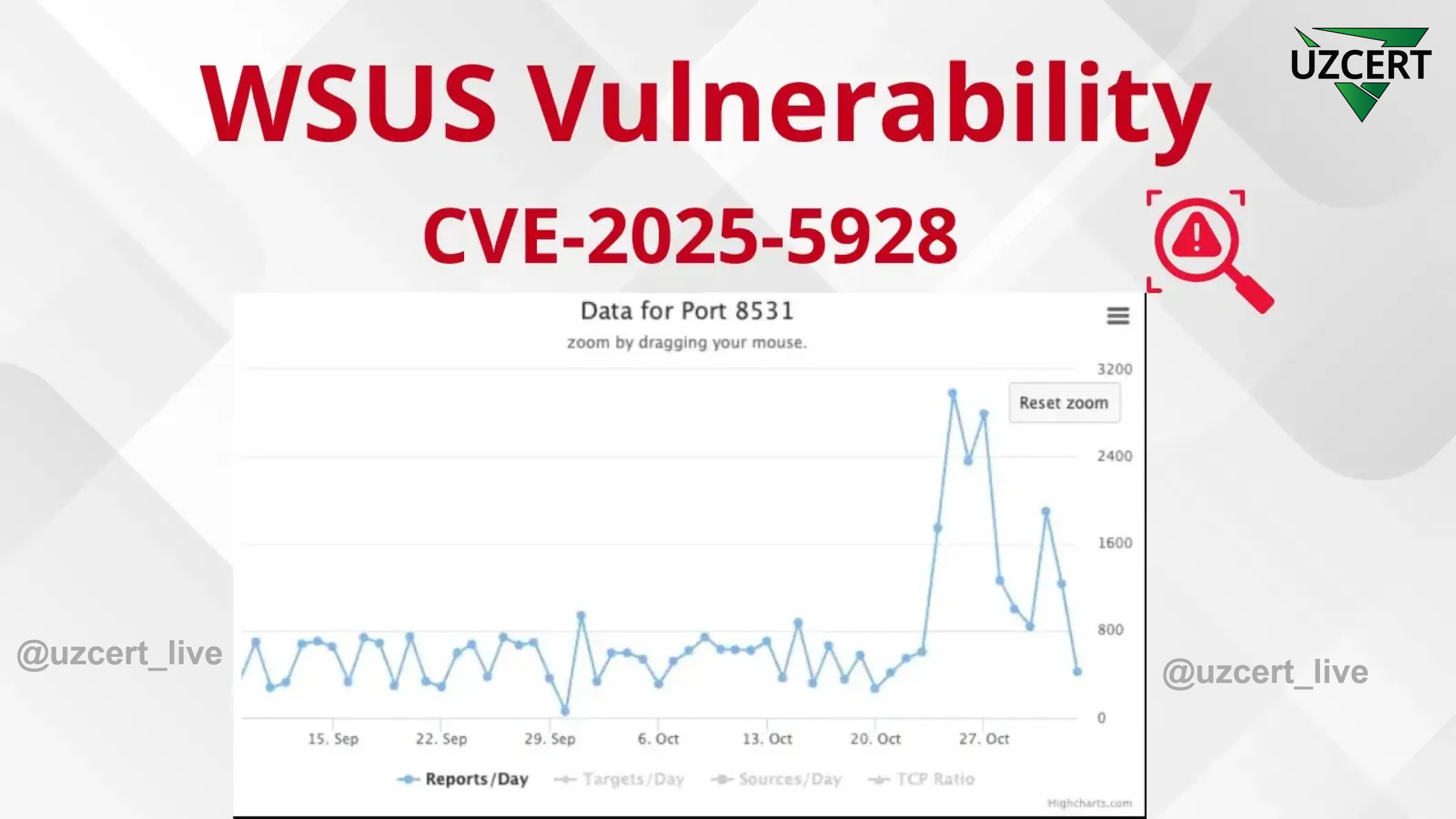

So‘nggi kunlarda kiberxavfsizlik hamjamiyati Windows Server Update Services (WSUS) infratuzilmasiga qaratilgan g‘ayrioddiy darajada kuchli skanerlash faolligini qayd etmoqda. Mutaxassislar kuzatuviga ko‘ra, ayniqsa TCP 8530 va 8531 portlari bo‘ylab amalga oshirilayotgan tarmoq razvedkalari keskin ko‘paygan. Bu esa WSUS serverlarida aniqlangan CVE-2025-59287 zaifligi bilan bevosita bog‘liq.

Tahdid manzarasi: razvedkadan to‘liq tizim egallashgacha

Shadowserver va boshqa xavfsizlik markazlari ma’lumotlariga tayanilsa, tarmoqlardagi skanerlashlar dastlab “ilmiy tadqiqot” ko‘rinishida kuzatilgan bo‘lsa-da, tez orada noma’lum va shubhali manzillardan kelayotgan faol harakatlar soni keskin oshgan. Mutaxassislar bunday harakatlarni ehtimoliy ekspluatatsiya urinishlarining boshlanishi sifatida baholamoqda.

CVE-2025-59287 – WSUS’dagi juda xavfli nuqson bo‘lib, tajovuzkorlarga masofadan turib, hech qanday autentifikatsiyasiz o‘zboshimchalik skriptlarni ishga tushirish imkonini beradi. Zaif infratuzilma bilan bog‘lanish uchun tajovuzkorlar:

- 8530-port (shifrlanmagan trafik) yoki

- 8531-port (TLS bilan himoyalangan trafik)

orqali serverga ulanishi kifoya.

Agar bog‘lanish muvaffaqiyatli amalga oshsa, xakerlar serverni to‘liq boshqarish darajasiga chiqishi, zararli skriptlar yuklab, butun infratuzilmani egallashi mumkin.

Hujum bosqichlari: SANS tahlili

SANS mutaxassislari ushbu zaiflik nishoniga olingan WSUS serverlariga hujum odatda ikki bosqichda kechishini ta’kidlaydi:

1️⃣ Razvedka va skanerlash — internetga yuzlanib turgan WSUS serverlar aniqlanadi.

2️⃣ Ekspluatatsiya va egallash — aniqlangan zaif serverlarga zararli skriptlar joylanadi, so‘ng tizim boshqaruvi qo‘lga olinadi.

Bugun kuzatilayotgan port skanerlash to‘lqini aynan hujumning birinchi bosqichi boshlanganidan darak beradi.

Mutaxassislarning ogohlantirishicha:

Agar WSUS serveringiz internet orqali ochiq bo‘lsa, uni allaqachon buzilgan deb hisoblash kerak.

Zaiflikning xavf darajasi

| CVE ID | Zaiflik turi | Ta’sirlangan mahsulotlar | CVSS bahosi |

|---|---|---|---|

| CVE-2025-59287 | WSUS orqali masofiy skript ishga tushirish | Windows Server Update Services (turli versiyalar) | 9.8 / Kritic |

Mazkur zaiflik bo‘yicha yetarlicha texnik tafsilotlar ommaga oshkor qilinganligi sababli, hatto o‘rtacha tajribaga ega xakerlar ham ekspluatatsiya kodini yaratishi yoki mavjud koddan foydalanishi osonlashdi.

Tashkilotlar nima qilmog‘i kerak?

CVE-2025-59287 xavfi shunchalik jiddiyki, WSUS boshqaruvchilaridan zudlik bilan quyidagi choralarni ko‘rish talab etiladi:

✅ 1. Perimetrni auditdan o‘tkazish

- Internetga ochiq WSUS xizmatlari bor-yo‘qligini tekshiring.

- Agar topilsa — uni darhol tarmoqdan izolyatsiya qiling.

🚧 2. Serverni ichki tarmoq bilan cheklash

- WSUS faqat mahalliy yoki himoyalangan ichki tarmoqlar orqali ishlashi kerak.

- VPN, Zero Trust yoki segmentatsiya orqali kirishni cheklang.

🔥 3. Forensika tekshiruvini o‘tkazish

- Loglarda quyidagilarga e’tibor qarating:

- Noma’lum IP-lardan ulanishlar

- WSUS protsessi orqali ishga tushgan skriptlar

- G‘ayrioddiy outbound ulanishlar

🛡 4. Monitoringni kuchaytirish

- Xususan WSUS bilan bog‘liq skript ishlashi va tashqi manzillarga chiqayotgan aloqalarga signalizatsiya o‘rnating.

- Xavf aniqlansa — tizimni darhol offline rejimga o‘tkazish tavsiya etiladi.

WSUS — tashkilotning Windows yangilanishlarini markazlashgan holda boshqaruvchi yadro tizimi. Undagi CVE-2025-59287 zaifligi esa bunday muhim infratuzilmani to‘liq egallab olishga yo‘l ochadi. Port 8530 va 8531 orqali amalga oshirilayotgan faol razvedka harakatlari esa tajovuzkorlar “karta tayyorlayotganini” anglatadi.

Bugungi vaziyatda “kutib turish” — xatodir. Hujumlar har qanday daqiqada ekspluatatsiya bosqichiga o‘tishi mumkin.

Zudlik bilan tekshiring, cheklang, himoyalang.

Kechikkan harakat — butun infratuzilmani boy berish bilan yakunlanishi mumkin.