2024-yilning eng mashhur 3 ta taktikalar, texnikalar va protseduralar (TTP): Kiberhujumlarning yangi usullari

Kiberxavfsizlik dunyosida tahdidlar tez sur’atlar bilan rivojlanmoqda. Biroq, baʼzi hujum usullari keng qoʻllanilishi va yuqori samaradorligi bilan ajralib turadi. ANY.RUN kompaniyasining 2024-yilgi hisobotida kiberhujumchilar tomonidan eng koʻp qoʻllanilgan Taktikalar, Texnikalar va Protseduralar (TTP) aniqlangan. Ushbu maqolada biz eng mashhur 3 ta TTPni, ularning qanday ishlashi va haqiqiy hayotdagi misollarini interaktiv sandbox (sandbox – bu zararli dasturlarni (malware) xavfsiz tarzda ochish, ishga tushirish va ularning harakatlarini kuzatish uchun moʻljallangan maxsus muhitdir. U real tizimdan ajratilgan boʻlib, zararli dasturlarning asosiy tizimga zarar yetkazishining oldini oladi. Sandbox yordamida kiberxavfsizlik mutaxassislari zararli dasturlarning qanday ishlashini, qanday fayllarni oʻzgartirishini yoki qanday maʼlumotlarni oʻgʻirlashini tahlil qilishlari mumkin) yordamida tahlil qilamiz.

1. Command and Scripting Interpreter: PowerShell va CMD

TTP: T1059.001 (PowerShell) va T1059.003 (CMD)

PowerShell va Command Prompt (CMD) Windows tizimlarida mavjud boʻlgan kuchli vositalardir. Ular odatda tizimni boshqarish va skriptlar yozish uchun ishlatiladi. Biroq, hakerlar ularni yomon maqsadlarda ishlatib, zararli buyruqlar va skriptlarni bajarish uchun foydalanadi.

Nima uchun bu vositalar hakerlar uchun samarali?

- Bu vositalar Windows tizimi tomonidan ishonchli deb hisoblanadi, shuning uchun ular xavfsizlik dasturlarini chetlab oʻtish imkonini beradi.

- Tashqi dasturlarsiz buyruqlarni bajarish, fayllarni yuklash va jarayonlarni boshqarish imkoniyatini beradi.

Hakerlar bu vositalardan qanday foydalanadi?

- Zararli skriptlarni bajarish: Hakerlar PowerShell yordamida xotirada toʻgʻridan-toʻgʻri skriptlarni ishga tushiradi, bu esa antivirus dasturlarini chetlab oʻtish imkonini beradi. CMD esa fayllarni boshqarish yoki tarmoq ulanishlarini oʻrnatish uchun ishlatiladi.

- «Living Off the Land» (LOLBins): Hakerlar PowerShell va CMD kabi ishonchli vositalardan foydalanib, zararli faoliyatni oddiy tizim operatsiyalari bilan aralashtiradi. Bu esa ularni aniqlashni qiyinlashtiradi.

- Obfuskatsiya va avtomatlashtirish: Skriptlar koʻpincha aniqlanishdan qochish uchun shifrlanadi (obfuskatsiya qilinadi) va tarmoq boʻylab harakatlanish yoki maʼlumotlarni oʻgʻirlash kabi vazifalarni avtomatlashtirish uchun ishlatiladi.

Haqiqiy misol:

Hakerlar foydalanuvchiga phishing elektron xati orqali parol bilan himoyalangan ZIP faylini yuboradi. Fayl ichida «Hisob-faktura» deb nomlangan hujjat boʻlib, unda makrolarni (makrolar – bu dasturlar (masalan, Microsoft Word, Excel yoki PowerPoint) ichida muayyan vazifalarni avtomatlashtirish uchun ishlatiladigan kichik skriptlar yoki dasturlardir. Ular odatda foydalanuvchilarga takrorlanadigan jarayonlarni tezlashtirish va soddalashtirish uchun yaratiladi. Biroq, hakerlar makrolarni zararli maqsadlarda ham ishlatishi mumkin) yoqish talab qilinadi. Foydalanuvchi makrolarni yoqqanida, PowerShell skripti ishga tushadi va uzoq serverdan zararli fayl yuklab olinadi. Keyin bu fayl bajariladi va hujumning keyingi bosqichlari boshlanadi.

2. Virtualizatsiya/Sandboxdan qochish: Vaqtga asoslangan usul

TTP: T1497.003

Vaqtga asoslangan qochish usuli – bu zararli dastur sandbox muhitida aniqlanishdan qochish uchun ataylab kechikishlar kiritishi. Bu usul orqali zararli dastur qisqa muddatli tahlil muhitlarida faol boʻlmasligini taʼminlaydi.

Nima uchun samarali?

- Sandboxlar koʻpincha qisqa muddatli tahlil uchun moʻljallangan, shuning uchun zararli dastur kechikishlar orqali tahlil vaqtini oʻtkazib yuborishi mumkin.

- Bu usul zararli harakatlarni yashirishga yordam beradi.

Hakerlar qanday foydalanadi?

- Kechikishlar kiritish: Zararli dastur «sleep» buyrugʻi yordamida maʼlum vaqt davomida faoliyatini toʻxtatadi.

- Boshqa qochish usullari bilan birlashtirish: Vaqtga asoslangan qochish obfuskatsiya kabi boshqa usullar bilan birga ishlatiladi.

Haqiqiy misol:

DarkCrystal RAT zararli dasturi hujumning keyingi bosqichiga oʻtishdan oldin 10 soniya davomida kechikish kiritadi. Bu esa qisqa muddatli sandbox tahlillaridan qochishga yordam beradi.

3. Masquerading: Ishonchli binariyalardan foydalanish

TTP: T1036.003

Masquerading – bu zararli fayllarni ishonchli dasturlar sifatida kamuflyaj (kamuflyaj – bu zararli dasturlar yoki hakerlar oʻzlarini ishonchli dasturlar yoki fayllar sifatida koʻrsatish usuli. Bu usul orqali hakerlar xavfsizlik choralarini chetlab oʻtishga harakat qiladi) qilish usuli. Hakerlar tizimning ishonchli binariyalarini (Binariyalar – bu kompyuter tomonidan toʻgʻridan-toʻgʻri bajariladigan dasturlar yoki fayllar. Ular odatda .exe, .dll yoki .sys kabi kengaytmalarga ega boʻladi. Binariyalar dastur kodi (source code) kompilyatsiya qilingan holda tayyorlanadi) oʻzgartirib, ularni zararli maqsadlarda ishlatadi.

Nima uchun samarali?

- Ishonchli binariyalar operatsion tizim va xavfsizlik dasturlari tomonidan ishonchli deb hisoblanadi.

- Antivirus dasturlari va tizim imtiyozlari odatda bunday fayllarni tekshirmaydi.

Hakerlar qanday foydalanadi?

- Fayllarni nusxalash va nomini oʻzgartirish: Hakerlar ishonchli fayllarni nusxalab, ularni %temp% kabi vaqtinchalik papkalarga joylashtiradi va zararli kodni kiritadi.

- Imtiyozlarsiz bajarish: Oʻzgartirilgan fayllar yuqori imtiyozlarsiz bajarilishi mumkin, bu esa tizim va foydalanuvchi darajasidagi tekshiruvlardan qochish imkonini beradi.

Haqiqiy misol:

Lokibot zararli dasturi tizimning ishonchli fayli boʻlgan RegSvcs.exe ni nusxalab, uni boshqa papkaga joylashtiradi va nomini oʻzgartirib, zararli kodni kiritadi. Bu esa zararli dasturni tizim papkalaridan tashqarida bajarish imkonini beradi, chunki tizim papkalaridagi fayllarni bajarish uchun yuqori imtiyozlar talab qilinadi.

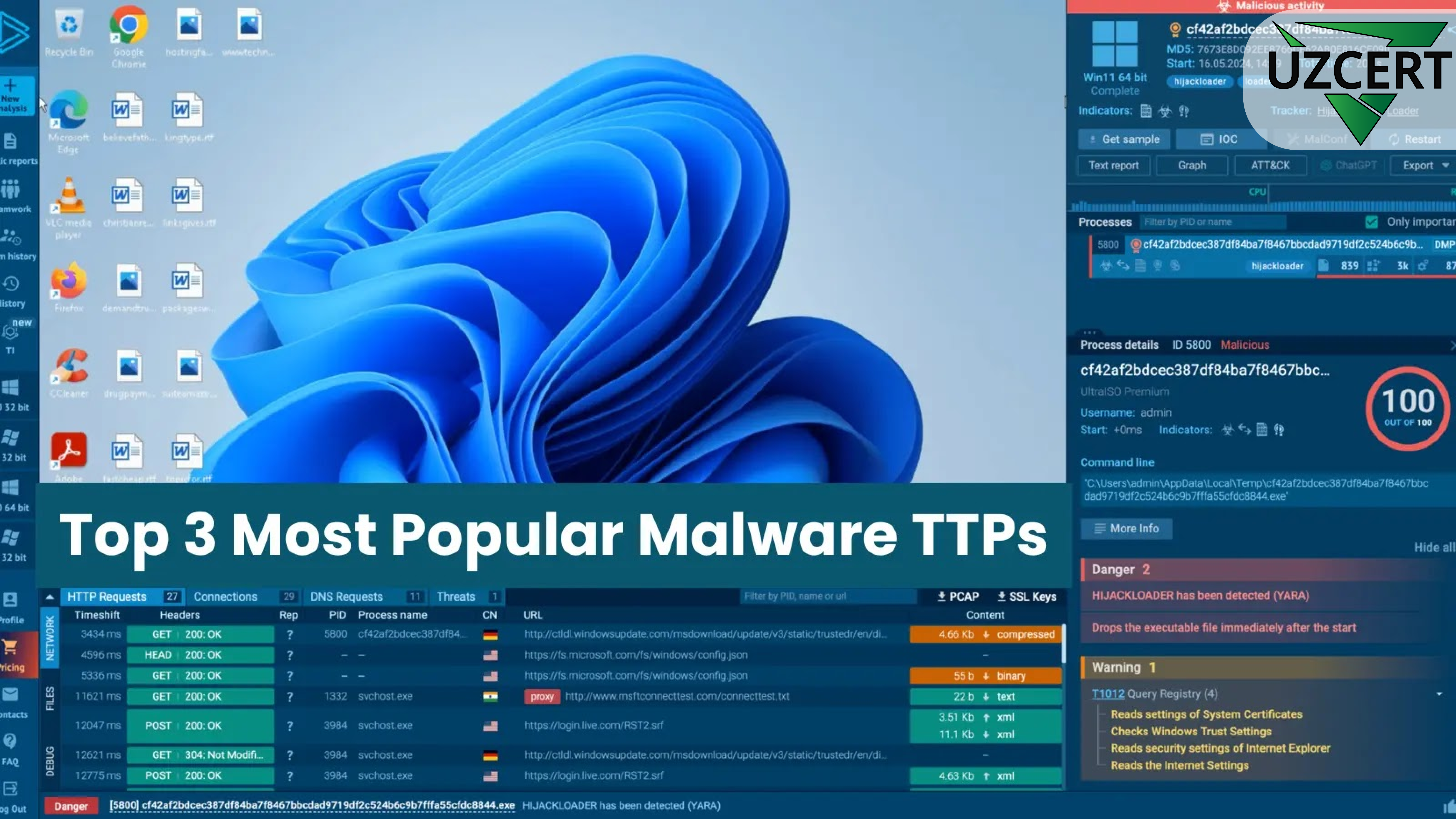

TTPlarni tezda aniqlash va himoya choralari

Kiberhujumlarning taktikalarini (TTP) tushunish va ularni tezda aniqlash tashkilotlarning himoyasini mustahkamlash va tahdidlarga qarshi kurashish imkonini beradi. ANY.RUN kabi interaktiv sandbox yechimlari yordamida zararli dasturlarning harakatlarini real vaqtda kuzatish va TTPlarni aniqlash mumkin. Bu esa kiberxavfsizlik mutaxassislariga tahdidlarni oldindan sezish va ularga qarshi kurashish imkoniyatini beradi.

Eslatma: Kiberxavfsizlikda proaktiv yondashuv – bu muvaffaqiyatning kalitidir. Tizimlarni muntazam yangilash, xodimlarni oʻqitish va ilgʻor xavfsizlik yechimlaridan foydalanish orqali tashkilotlar oʻzlarini kiberhujumlardan himoya qilishlari mumkin.