100 000 dan ortiq WordPress saytlarida xavf: MCP AI Engine plaginidagi jiddiy zaiflik orqali to‘liq nazorat qo‘lga olinmoqda

2025-yil may oyida WordPress ekotizimida xavfsizlik sohasidagi eng jiddiy zaifliklardan biri aniqlandi. AI Engine nomli mashhur WordPress plagini orqali 100 000 dan ortiq saytlar (privilege escalation) hujumlariga ochiq bo‘lib qolgan.

Zaiflik CVE-2025-5071 raqami bilan ro‘yxatga olingan bo‘lib, unga CVSS reytingida 8.8 ball berilgan — bu esa uni yuqori xavfli toifadagi zaiflik deb baholashga asos beradi.

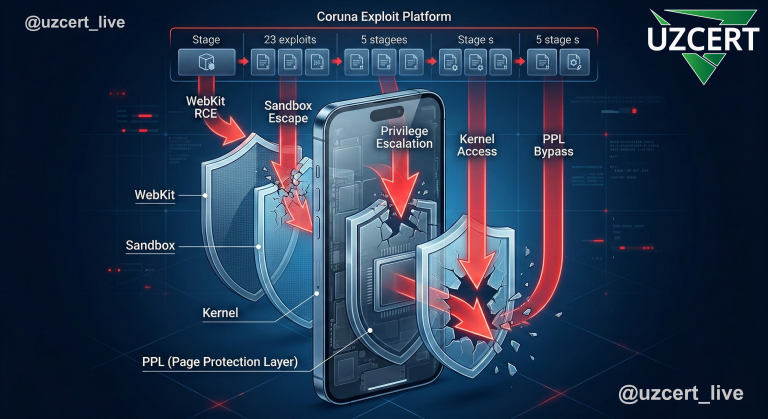

Mazkur zaiflik AI Engine plaginining Model Context Protocol (MCP) funksionalligi bilan bog‘liq. Aynan shu mexanizm orqali plagin ChatGPT, Claude kabi sun’iy intellekt agentlariga saytni boshqarish uchun buyruqlar yuborish imkonini beradi.

Muammo shundaki, MCP imkoniyatlari ustidan to‘liq nazoratni ta’minlaydigan can_access_mcp() funksiyasi yetarlicha ruxsat (permission) tekshiruvlarini bajarmaydi. Buning oqibatida, oddiy “subscriber” darajasidagi foydalanuvchi ham to‘liq administrator huquqlarini qo‘lga kiritishi mumkin.

Wordfence xavfsizlik tahlilchilari bu zaiflikni 2025-yil 21-may kuni aniqlashdi va darhol ishlab chiquvchilarga xabar berishdi.

Agar ushbu zaiflik muvaffaqiyatli ekspluatatsiya qilinsa, xaker quyidagi buyruqlarni bajarishi mumkin:

wp_update_user()— mavjud foydalanuvchi ma’lumotlarini o‘zgartirishwp_create_user()— yangi foydalanuvchi yaratishwp_update_option()— sayt sozlamalarini o‘zgartirish

Bu esa saytga to‘liq egalik qilish, zararli plaginlar o‘rnatish, kontentni o‘zgartirish va backdoor orqali doimiy kirish imkoniyatini yaratishga olib keladi.

Yaxshi tomoni shundaki, bu zaiflik faqat MCP funksiyasi qo‘lda yoqilgan bo‘lsa faollashadi. Ya’ni:

- Foydalanuvchi AI Engine plaginidagi Dev Tools menyusini yoqqan bo‘lishi kerak

- So‘ngra, MCP modulini qo‘shimcha tarzda faollashtirgan bo‘lishi kerak

Standart holatda ushbu modul foyda holatda o‘chirilgan bo‘ladi.

Zaiflikning asosiy ildizi auth_via_bearer_token() funksiyasida yotadi. Ushbu funksiya quyidagicha noto‘g‘ri ishlaydi:

public function auth_via_bearer_token( $allow, $request ) {

if ( empty( $this->bearer_token ) ) {

return false;

}

$hdr = $request->get_header( 'authorization' );

if ( $hdr && preg_match( '/Bearer\s+(.+)/i', $hdr, $m ) &&

hash_equals( $this->bearer_token, trim( $m[1] ) ) ) {

return true;

}

return $allow;

}Ushbu kodda $allow qiymati true bo‘lsa, token bo‘lmasa ham foydalanuvchiga ruxsat beriladi. Ya’ni, bo‘sh token yuborish orqali autentifikatsiya jarayoni chetlab o‘tiladi.

Wordfence kompaniyasi quyidagi xavfsizlik choralarini ko‘rdi:

- 🧱 Wordfence Premium, Care, Response foydalanuvchilari 2025-yil 22-mayda yangi firewall qoidalarini olishdi

- 🆓 Bepul foydalanuvchilar esa bu himoyani 2025-yil 21-iyundan boshlab olishadi

Yangi yamoq (patch) quyidagilarni amalga oshiradi:

- ✅

auth_via_bearer_token()funksiyasida bo‘sh qiymatlarni qat’iy tekshiradi - ✅ Har qanday MCP buyruqlari uchun admin-level huquqlarni talab qiladi

📌 Tavsiyalar: saytingizni qanday himoyalash mumkin?

- 🔄 AI Engine plaginini eng so‘nggi versiyaga yangilang

- 🛠️ Dev Tools va MCP modulini faollashtirmagan bo‘lsangiz — shunchaki tekshirib, ularni o‘chirilgan holatda qoldiring

- 🔒 Admin panelga faqat ishonchli foydalanuvchilar kirishini ta’minlang

- 🧰 Xavfsizlik plaginlaridan (masalan, Wordfence yoki Sucuri) foydalaning

- 🗂️ Ruxsat huquqlarini (permissions) muntazam ko‘rib chiqing

CVE-2025-5071 — WordPress hamjamiyatidagi yirik xavfsizlik tahdidlaridan biridir. Ayniqsa, AI Engine kabi zamonaviy plaginlar orqali sun’iy intellekt bilan integratsiyalashgan saytlar uchun bu zaiflik ogohlantiruvchi signal bo‘lishi kerak.

📢 Saytingiz xavfsizligini ta’minlash uchun plagin sozlamalarini diqqat bilan tekshiring, vaqti-vaqti bilan yangilab turing hamda ruxsatlar nazoratini kuchaytiring.