Опасная уязвимость в React и Next.js: публикация PoC усилила глобальную тревогу

По всему миру миллионы сайтов и веб-приложений используют React и Next.js. Поэтому обнаружение новой уязвимости CVE-2025-55182 вызвало серьёзное беспокойство среди разработчиков. Ошибка позволяет удалённо выполнять команды на сервере (RCE) и получила максимальную оценку опасности — CVSS 10.0.

Уязвимость затрагивает React версий 19.0.0–19.2.0, а также Next.js 15-й и 16-й веток. Самое опасное — даже если приложение напрямую не использует серверные функции, но React Server Components включены, оно всё равно остаётся уязвимым.

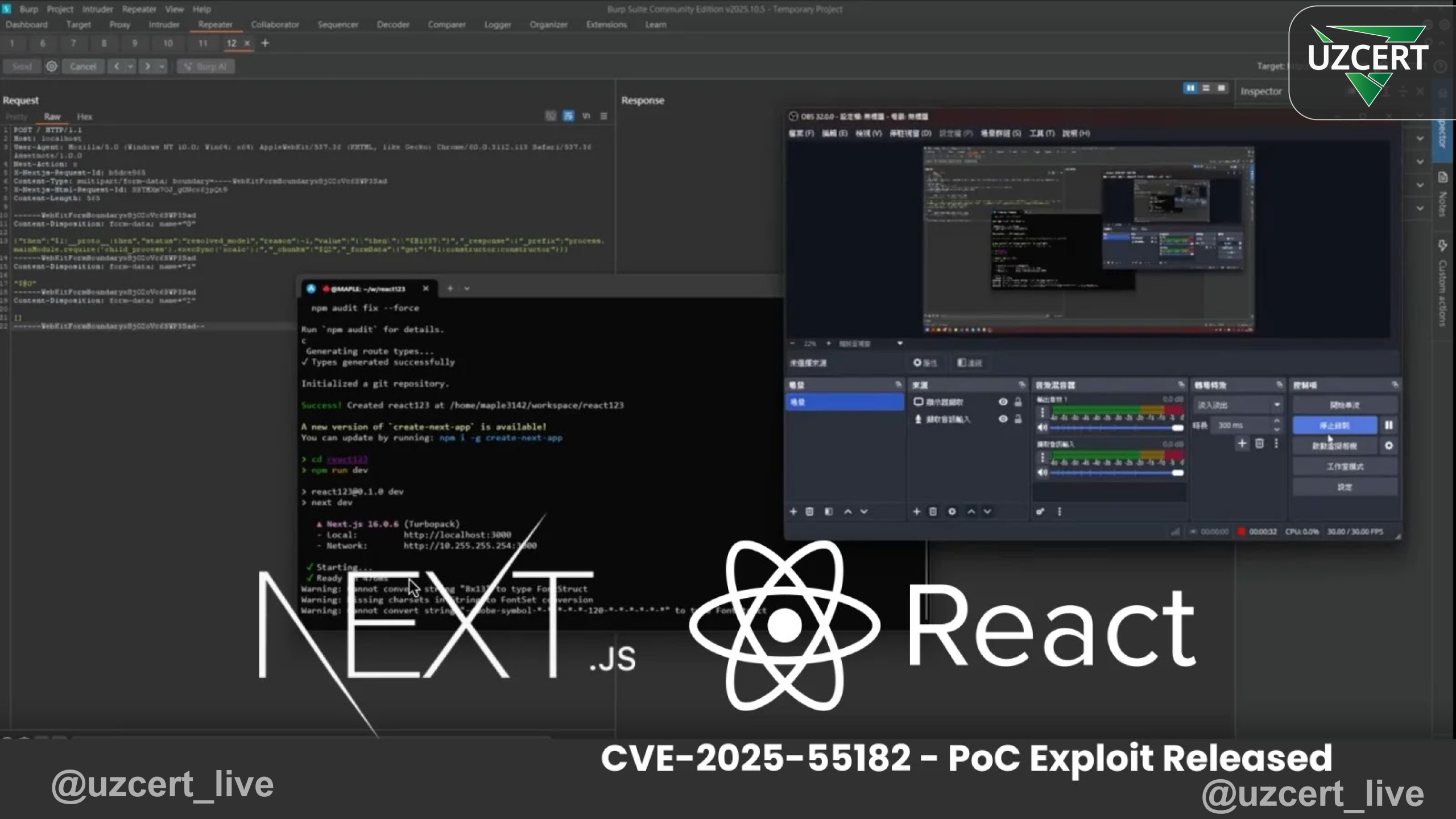

Что показал PoC-эксплойт?

Исследователь @maple3142 продемонстрировал, что с помощью обычного multipart-HTTP-запроса можно запустить выполнение Node.js-кода на сервере. В его демонстрации эксплойт создаёт дочерний процесс и открывает калькулятор Linux без какой-либо аутентификации.

Атака использует небезопасный процесс десериализации в протоколе React Flight. То есть намеренно повреждённые объекты передаются серверу как корректные, что позволяет злоумышленнику выполнять произвольный код и вмешиваться в работу приложения.

Как обнаружили эту уязвимость?

Исследователь Lachlan Davidson выявил проблему и 29 ноября официально уведомил Meta и Vercel.

3 декабря информация была раскрыта публично, после чего разработчики оперативно выпустили обновления.

Также был представлен специальный сканер для поиска уязвимых эндпоинтов.

Начались ли реальные атаки?

По данным Amazon Threat Intelligence, уже через несколько часов после публикации информации о CVE-2025-55182 китайская группа Earth Lamia приступила к попыткам эксплуатации.

Wiz Research проверила более 968 000 серверов и обнаружила, что 39% из них подвержены данной уязвимости.

Palo Alto Networks отмечает, что атака выполняется с помощью одного предпринятого POST-запроса с почти 100-процентной успешностью.

Почему это так опасно?

- Эксплуатация не требует аутентификации.

- Уязвимость присутствует даже в стандартной конфигурации React/Next.js.

- React Server Components широко используются, что увеличивает масштаб воздействия.

- Возможны полное захватывание сервера, кража данных, внедрение вредоносного кода и другие тяжёлые последствия.

Рекомендованные меры

Разработчикам и системным администраторам необходимо срочно выполнить следующие действия:

- Обновить React до версии 19.2.1+, а Next.js — до последнего доступного релиза.

- Проверить все эндпоинты, связанные с RSC.

- Изучить серверные логи на наличие подозрительных multipart-POST-запросов и аномальных объектов Flight.

- Включить дополнительные правила защиты Flight-протокола в WAF/IDS/IPS.

- Настроить обязательное автоматическое сканирование на уязвимости в CI/CD-процессах.

Уязвимость CVE-2025-55182 стала одной из самых серьёзных проблем в экосистеме React и Next.js за последние годы, а публичный релиз PoC многократно усилил риски. Серверная рендеризация…