ZeroLogon Эксплуатация: Угроза Active Directory и Доменным Контроллерам

Эксплуатация ZeroLogon на сегодняшний день является одной из самых опасных киберугроз, использующихся вредоносными программами для атак на среды Microsoft Active Directory. Эта эксплуатация зарегистрирована под идентификатором CVE-2020-1472 и представляет серьезную угрозу для доменных контроллеров Microsoft.

Ключевая особенность ZeroLogon заключается в том, что злоумышленники могут получить полный доступ к доменному контроллеру без какой-либо аутентификации. Это позволяет им управлять всеми учетными записями пользователей в сети, создавать новые, изменять существующие и распространять вредоносные программы.

ZeroLogon использует уязвимость в протоколе Netlogon Remote Protocol (MS-NRPC), который предназначен для управления процессами аутентификации и авторизации в среде Active Directory. Нарушение работы этого протокола делает доменный контроллер уязвимым.

По данным исследователей кибербезопасности из Group-IB, злоумышленники могут использовать эту уязвимость, отправляя специально сформированные запросы Netlogon, которые позволяют изменить пароль доменного контроллера. Это дает им возможность получить права администратора.

В феврале 2024 года после закрытия инфраструктуры хакерской группы ALPHV появилась новая операция Ransomware-as-a-Service (RaaS) под названием RansomHub. Закрытие ALPHV произошло после масштабной атаки на систему Change Healthcare.

На фоне усиленных действий правоохранительных органов против крупных групп, таких как ALPHV и LockBit, RansomHub быстро развернул свою деятельность и запустил новые партнерские программы. Это позволило киберпреступникам продолжить свою деятельность.

Последствия эксплуатации ZeroLogon

Последствия этой атаки могут быть крайне серьезными, так как злоумышленники получают возможность:

- Перехватить управление сетью – создавать новые учетные записи пользователей и изменять существующие.

- Распространять вредоносные программы – загружать ransomware и другие вредоносные коды в корпоративную сеть.

- Шифровать данные и шантажировать – злоумышленники могут зашифровать критически важные бизнес-данные и требовать крупные суммы за их расшифровку.

Чтобы эффективно защититься от угрозы ZeroLogon, организациям необходимо принять следующие меры:

- Обновление доменных контроллеров – установка последних патчей безопасности от Microsoft.

- Мониторинг активности Netlogon – отслеживание неизвестных или подозрительных попыток аутентификации в сети.

- Внедрение многофакторной аутентификации (MFA) – дополнительная защита учетных записей администраторов.

- Сегментация сети – размещение критически важных серверов в отдельных сетевых сегментах для предотвращения распространения вредоносных программ.

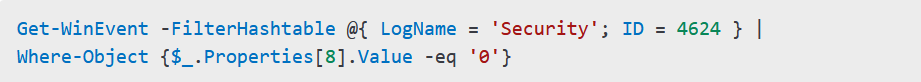

- Использование PowerShell-скриптов для мониторинга активности:

Этот скрипт помогает обнаружить попытки входа без аутентификации.

Эксплуатация ZeroLogon является одной из самых серьезных кибератак на сегодняшний день. Организации должны усилить меры защиты, чтобы предотвратить возможные атаки и защитить свои доменные контроллеры. В борьбе с новыми угрозами ransomware критически важно оставаться бдительными и регулярно мониторить безопасность своих систем.