Palo Alto, Cisco и Microsoft Exchange под угрозой из-за 23 уязвимостей, эксплуатируемых хакерской группой Black Basta

В последние дни одной из самых тревожных новостей в сфере кибербезопасности стало раскрытие внутренних чатов хакерской группы Black Basta. Аналитики GreyNoise изучили утечку данных и подтвердили, что из 62 упомянутых уязвимостей 23 активно эксплуатируются в данный момент.

Эти уязвимости затрагивают корпоративные сетевые системы, средства защиты, а также широко используемые веб-приложения, такие как Palo Alto PAN-OS, Cisco IOS и Microsoft Exchange. Самое тревожное — некоторые из них до сих пор не внесены в каталог CISA «Известные эксплуатируемые уязвимости» (KEV), что подчеркивает необходимость более оперативного реагирования на киберугрозы.

🔍 Какие системы находятся под атакой?

Корпоративные сети и системы безопасности:

- Palo Alto PAN-OS (CVE-2024-3400)

- Cisco IOS XE (CVE-2023-20198)

- Juniper Junos OS (CVE-2023-36845, CVE-2023-36844)

Серверные приложения и веб-сервисы:

- Microsoft Exchange (CVE-2022-41082, CVE-2021-26855)

- Atlassian Confluence (CVE-2023-22515, CVE-2022-26134)

- Zimbra Collaboration Suite (CVE-2022-37042, CVE-2022-27925)

Веб-платформы и плагины:

- WordPress Post SMTP Mailer (CVE-2023-6875)

- JetBrains TeamCity (CVE-2024-27198, CVE-2023-42793)

Эти уязвимости позволяют хакерам обходить аутентификацию, выполнять удаленный код (RCE), похищать конфиденциальные данные и глубже проникать в корпоративные сети.

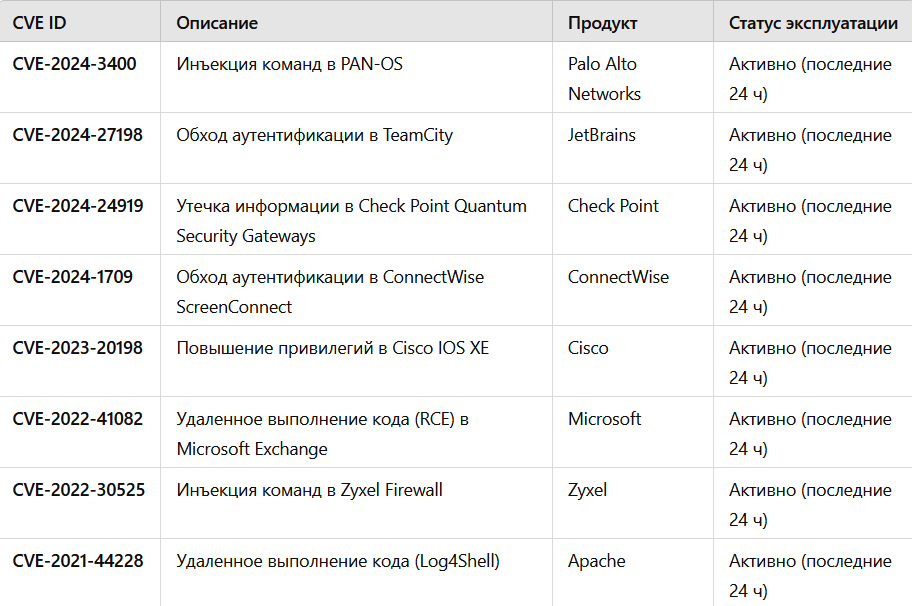

📊 Уязвимости, подтвержденные GreyNoise в течение последних 24 часов:

⚠ Методы атаки, используемые Black Basta:

🔴 Обход аутентификации – Использование уязвимостей TeamCity (CVE-2024-27198) и ConnectWise ScreenConnect (CVE-2024-1709) для входа в системы без пароля.

🔴 Удаленное выполнение кода (RCE) – Внедрение вредоносных программ через PAN-OS (CVE-2024-3400) и Microsoft Exchange (CVE-2022-41082).

🔴 Кража конфиденциальных данных – Использование уязвимостей в Citrix NetScaler ADC (CVE-2023-4966) и Check Point Quantum Security Gateways (CVE-2024-24919) для получения корпоративной информации.

Кибербезопасность требует комплексного подхода. GreyNoise рекомендует следующие меры защиты:

✅ Регулярные обновления ПО – Установка последних патчей безопасности от Cisco, Microsoft, Palo Alto, Juniper и других производителей.

✅ Изоляция уязвимых сервисов – Exchange-серверы, VPN-шлюзы и другие критически важные сервисы не должны быть доступны напрямую из интернета.

✅ Мониторинг сетевой активности – Использование платформ GreyNoise, которые в реальном времени отслеживают активные атаки и позволяют реагировать на угрозы.

✅ Повышение уровня безопасности – Пересмотр политики доступа, усиленный контроль над аутентификацией пользователей и регулярный анализ сетевых аномалий.

Современные кибератаки становятся всё более сложными, а хакерские группировки используют автоматизированные инструменты для массовой эксплуатации уязвимостей. Black Basta уже активно использует 23 критические уязвимости, что представляет реальную угрозу для бизнеса и государственных организаций.

Особенно опасны уязвимости в Cisco IOS XE, Palo Alto PAN-OS и Microsoft Exchange, которые могут стать «открытой дверью» для злоумышленников. Чтобы минимизировать риски, организациям необходимо срочно усилить защиту своих сетей и внедрить проактивные меры кибербезопасности.