GhostSocks: Новый вредоносный софт, обходящий системы безопасности через прокси SOCKS5

Сфера кибербезопасности сталкивается с постоянно развивающимися угрозами. Недавно был обнаружен новый вредоносный софт под названием GhostSocks, который использует технологию прокси SOCKS5 для обхода систем безопасности и анонимного перемещения в сети. Этот вредоносный инструмент был детально изучен компанией Infrawatch, которая выяснила, что он угрожает финансовым учреждениям и ценным данным.

GhostSocks впервые появился в октябре 2023 года на русскоязычных хакерских форумах. Впоследствии он также получил распространение среди англоязычных киберпреступников. Вредоносный софт написан на языке программирования Golang и работает в связке с LummaC2 infostealer, который не только крадет персональные данные пользователей, но и превращает их системы в прокси-серверы.

GhostSocks распространяется по модели «Malware-as-a-Service» (MaaS). Хакеры могут приобрести специальные версии этой программы за $150 в Bitcoin. Кроме того, GhostSocks использует технологии обфускации, такие как Garble и Gofuscator, чтобы затруднить анализ кода.

Основная функция GhostSocks — создание обратного подключения через прокси SOCKS5, что позволяет киберпреступникам направлять вредоносный трафик через зараженные системы. Этот метод скрывает их реальные IP-адреса и облегчает обход систем безопасности финансовых организаций.

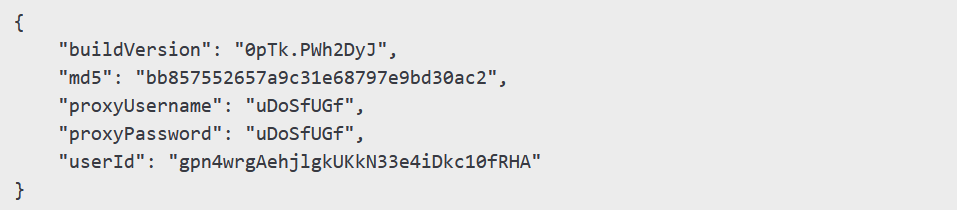

Исследователи Infrawatch обнаружили образец вредоносного ПО, относящийся к февралю 2024 года. В нем содержалась следующая конфигурация:

GhostSocks использует серверы командного управления (C2) с двухуровневой архитектурой (Tier 1 и Tier 2) для скрытия трафика. Начальные соединения осуществляются через HTTP GET-запросы по следующему URL-адресу:

/api/helper-first-registerКаждый запрос содержит заголовок X-Api-Key с 8-значным буквенно-цифровым кодом (например, Fm2qKy29). При неверной аутентификации сервер возвращает ошибку 403 Forbidden.

GhostSocks подключается к следующим IP-адресам для продолжения вредоносной активности:

91.142.74[.]28195.200.28[.]33

Кроме того, программа включает бэкдор-модули, которые позволяют атакующим:

- Выполнять команды на системе (

cmd.exe /C); - Красть конфиденциальные данные;

- Загружать и запускать дополнительные вредоносные файлы.

Методы обнаружения и меры предосторожности

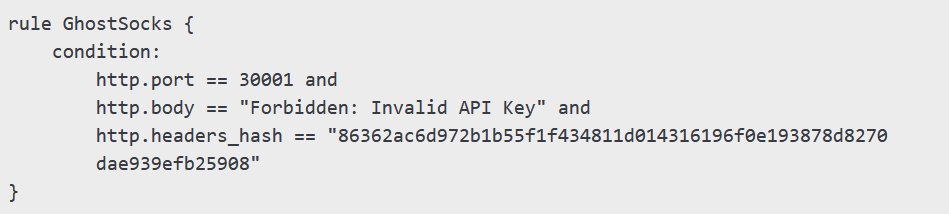

Исследователи Infrawatch разработали специальные правила YARA для обнаружения трафика GhostSocks. Вот пример такого правила:

Организации могут защитить себя от угрозы GhostSocks, приняв следующие меры:

- Мониторинг сети: Использование правил YARA для обнаружения вредоносного трафика.

- Блокировка IP-адресов: Отключение IP-адресов, связанных с GhostSocks, и серверов AS216071 (VDSina).

- Повышение осведомленности сотрудников: Информирование специалистов по кибербезопасности о новой угрозе.

- Обновление антивирусных систем: Использование современных антивирусных решений и систем EDR (Endpoint Detection and Response).

- Анализ подозрительной активности: Мониторинг аномальных подключений через прокси и подозрительных HTTP-запросов.

GhostSocks — это опасный вредоносный софт, активно используемый киберпреступниками. Он использует технологию SOCKS5 для обхода систем обнаружения и не только похищает данные, но и предоставляет злоумышленникам возможность скрытого перемещения по сети. Организации и пользователи должны предпринять все возможные меры для защиты своих сетей и систем от этой угрозы.