CoinLurker: Новое поколение инструментов, используемое в современных кибератаках

CoinLurker – это сложное и продвинутое вредоносное ПО для кражи данных, которое вывело кампании с фальшивыми обновлениями на новый уровень. Написанный на языке программирования Go, CoinLurker использует технологии скрытия кода и противодействия анализу, что позволяет ему оставаться незаметным и осуществлять скрытые кибератаки.

Согласно отчёту Morphisec, CoinLurker стал ключевым оружием киберпреступников для атаки на криптовалютные кошельки, конфиденциальные данные пользователей и финансовые приложения.

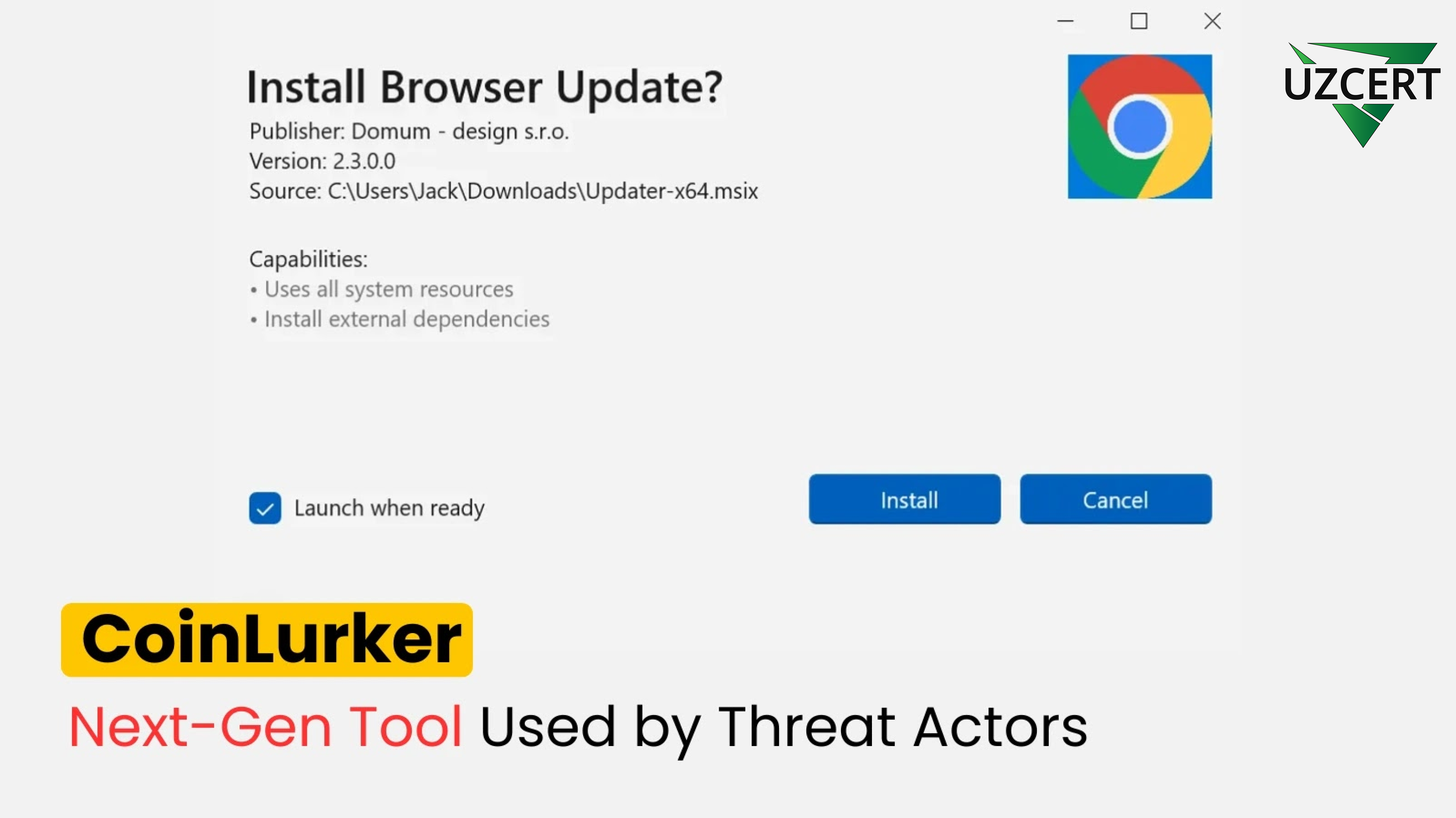

CoinLurker, как и предшествующие угрозы, использует фальшивые обновления и обманные уведомления для заражения устройств. Основные методы заражения:

- Фальшивые обновления программного обеспечения:

Вредоносные веб-сайты предлагают пользователю загрузить «обновление», замаскированное под легальный патч. - Malvertising (вредоносная реклама):

Взломанные рекламные объявления перенаправляют пользователей на сайты с фальшивыми обновлениями. - Фишинговые электронные письма:

Ссылки в письмах ведут на поддельные страницы обновлений. - Социальные сети:

Опасные ссылки, распространяемые на платформах социальных сетей, направляют пользователей на ложные страницы подтверждений или обновлений.

CoinLurker использует продвинутые технологии, чтобы избегать обнаружения и наносить максимальный ущерб. Его ключевые методы включают:

- Технология EtherHiding:

CoinLurker скрывает вредоносные загрузки в инфраструктуре блокчейна, что позволяет обойти механизмы обнаружения. - Многоэтапный процесс доставки:

- Binance Smart Contracts: Атакующие встраивают инструкции для вредоносного ПО в Binance Smart Contracts, используя децентрализованное хранилище блокчейна для защиты данных от изменений.

- Серверы C2: Вредоносное ПО динамически загружает команды с серверов, находящихся под контролем атакующих, избегая статических индикаторов.

- Bitbucket-репозитории: Сначала в них размещаются безопасные файлы, которые позже заменяются на вредоносные версии.

- Microsoft Edge WebView2:

Этот компонент используется в качестве загрузчика и маскируется под легитимный инструмент обновления браузера, отвлекая внимание пользователей. - Шифрование строк и выполнение в памяти:

CoinLurker расшифровывает и запускает вредоносный код в оперативной памяти, оставляя минимальные следы на диске, что затрудняет его обнаружение.

CoinLurker нацелен на криптовалютные кошельки и финансовые приложения.

- Он собирает информацию о системе с помощью команд systeminfo, ipconfig /all, и route print.

- Собранные данные передаются на C2-серверы.

- Заражённые файлы сохраняются в скрытых папках, загружая дополнительный вредоносный код.

Для эффективной защиты от CoinLurker необходимо соблюдать следующие меры безопасности:

- Обновляйте антивирусное ПО и системы защиты:

Используйте современные антивирусы и регулярно устанавливайте обновления. - Обучайте сотрудников:

Проводите тренинги по распознаванию фишинговых писем и фальшивых обновлений. - Мониторинг подозрительного трафика:

Анализируйте сетевой трафик и используйте DNS-фильтрацию для блокировки известных вредоносных доменов. - Используйте системы DLP:

Инструменты для предотвращения утечки данных (DLP) помогут выявить несанкционированную передачу информации.

CoinLurker демонстрирует высокий уровень сложности современных кибератак, особенно против пользователей криптовалют. Способность скрывать вредоносные компоненты через блокчейн и динамически доставлять вредоносный код делает его серьёзной угрозой.

Организациям и пользователям необходимо быть бдительными и принимать проактивные меры, чтобы защититься от таких угроз. Важно повышать осведомлённость, регулярно обновлять системы и использовать надёжные механизмы защиты.