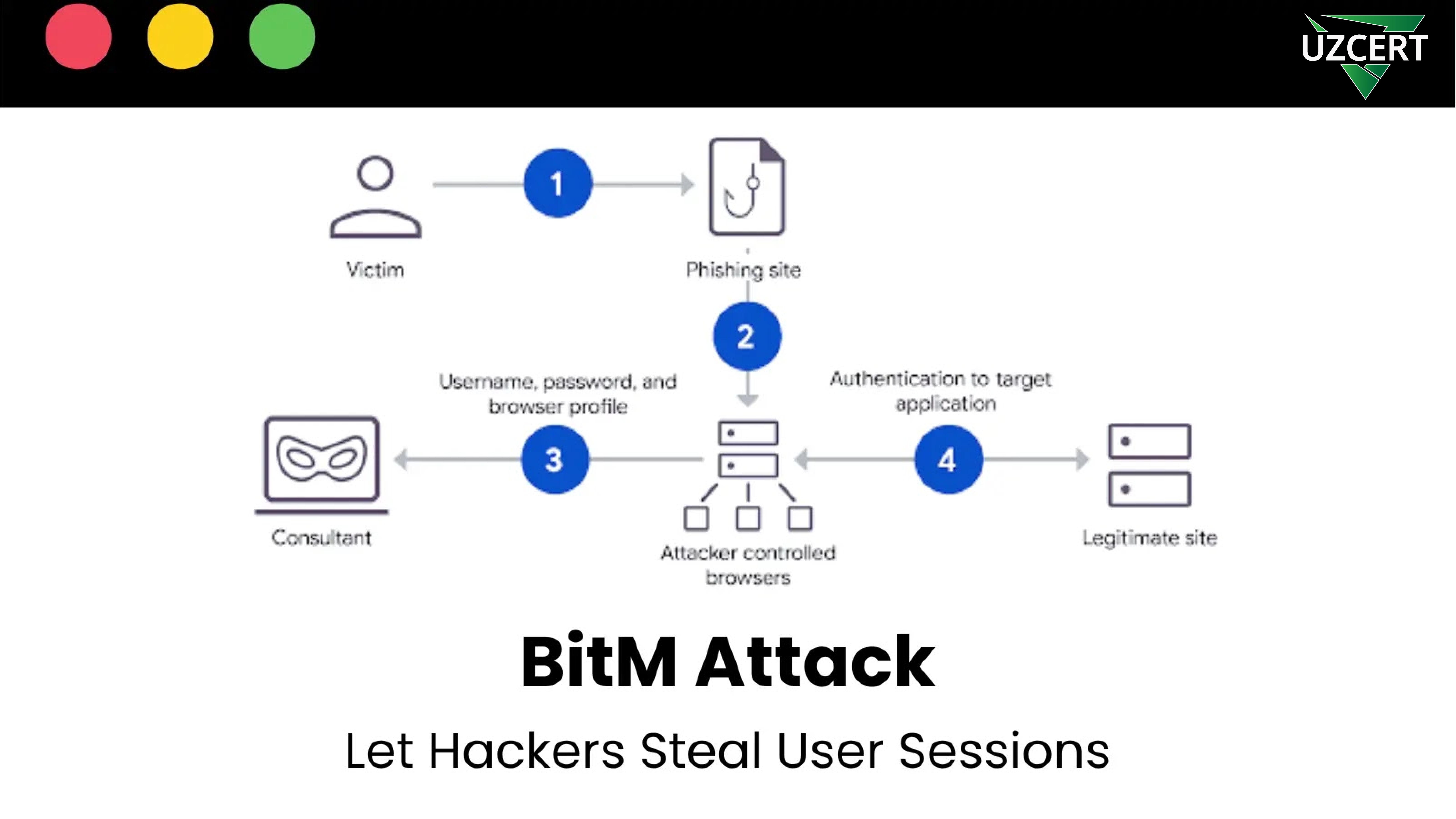

BitM: Новый киберугроза, крадущая конфиденциальные данные через браузер

В последние годы киберпреступники совершенствуют методы обхода систем безопасности с использованием инновационных технологий. Одним из таких методов является BitM (Browser-in-the-Middle) – новая тактика атаки, позволяющая хакерам всего за несколько секунд похищать пользовательские сеансы (сессии) и получать доступ к их системам.

Еще более опасно то, что атаки BitM способны обходить двухфакторную аутентификацию (MFA), что делает их особенно критичной угрозой для организаций, полагающихся на этот метод защиты.

🔹 Как работает атака BitM?

Атака BitM происходит непосредственно в браузере пользователя. Хакеры перехватывают данные сеанса (session token), что позволяет им войти в систему от имени жертвы. Для этого злоумышленники используют следующие технологии:

1. Проксирование браузера

Хакеры заставляют жертву использовать специальный прокси-браузер, управляемый атакующими. Это достигается следующими методами:

✔ Фишинговая ссылка – жертва переходит по вредоносной ссылке и оказывается на управляемом хакерами сайте.

✔ Скрытая прокси-система – жертва думает, что заходит на реальный сайт, хотя на самом деле взаимодействует с поддельной страницей через прокси-браузер.

Этот сайт выглядит идентично реальному, и когда пользователь вводит свои учетные данные и проходит MFA, злоумышленники получают его сессионный токен.

2. Кража сеансовых токенов

Атака BitM делает MFA неэффективной, поскольку после успешной аутентификации хакер может украсть токен сеанса. После этого ему больше не нужно вводить логин, пароль или MFA-код — он получает постоянный доступ к учетной записи жертвы.

⚠ Какие системы наиболее уязвимы?

✔ Корпоративные сети – BitM позволяет хакерам проникнуть в Active Directory, базы данных и другие внутренние системы.

✔ Облачные сервисы (Google, Microsoft 365, AWS и др.) – поскольку облачные платформы используют токены для аутентификации, атаки BitM представляют для них особую угрозу.

✔ Виртуальные рабочие столы (VDI) – злоумышленники могут использовать украденные сеансы для доступа к внутренним корпоративным ресурсам.

🔹 Какие инструменты используют хакеры?

🔸 Evilginx2 – известный инструмент для перехвата сеансовых токенов через фишинг.

🔸 Delusion – продвинутый BitM-инструмент, разработанный Mandiant. Позволяет управлять браузерными сессиями, масштабировать атаки и отслеживать их в режиме реального времени.

🔸 Сохранение профилей Firefox – хакеры копируют браузерный профиль жертвы, чтобы позже использовать его токены.

🔴 В чем опасность атак BitM?

✔ Сверхбыстрая атака – хакеры получают полный доступ всего за несколько секунд.

✔ Масштабируемость – атаки BitM могут затрагивать тысячи пользователей одновременно.

✔ Бесполезность MFA – злоумышленники крадут сеансовые токены, и жертва даже не замечает компрометации.

✅ Как защититься от атак BitM?

✔ FIDO2-токены (YubiKey, Google Titan)

Эти ключи создают криптографическую аутентификацию, привязанную к домену. Хакеры не могут перенести ответ FIDO2 на другой сайт, что делает атаку BitM невозможной.

✔ Клиентские сертификаты

Аутентификация, привязанная к устройству пользователя, предотвращает повторное использование сессии на другом устройстве.

✔ Мониторинг поведения браузера

Специальные инструменты должны проверять:

✔ Отпечатки браузера (browser fingerprinting).

✔ Необычные шаблоны входа в систему.

✔ Подозрительное поведение браузера.

✔ Обучение сотрудников киберграмотности

Важно научить пользователей:

✔ Проверять URL-адреса перед вводом учетных данных.

✔ Осторожно относиться к неожиданным запросам на аутентификацию.

✔ Следить за аномалиями в работе браузера.

🚨 Вывод

Атаки BitM представляют собой новый уровень киберугроз, позволяя злоумышленникам перехватывать пользовательские сессии прямо в браузере. Чтобы эффективно защищаться, компаниям необходимо внедрять FIDO2-ключи, клиентские сертификаты и системы поведенческого мониторинга.

💡 Помните: любая система может быть уязвима, но правильные меры безопасности помогут предотвратить даже самые сложные атаки, такие как BitM!