AWS Key Hunter: Инструмент с открытым исходным кодом для обнаружения ключей AWS

Сегодня широкое использование облачных (cloud) технологий увеличивает угрозы безопасности. Случайное раскрытие ключей доступа AWS (Amazon Web Services) может привести к серьезным последствиям.

Чтобы предотвратить такие ситуации, инженер по кибербезопасности Анмол Сингх Ядав разработал инструмент с открытым исходным кодом под названием AWS Key Hunter. Это средство автоматически сканирует публичные репозитории GitHub и выявляет утечки ключей AWS.

AWS Key Hunter использует непрерывный мониторинг, уведомления в реальном времени через Discord и точные детекторы, что помогает находить случайно раскрытые ключи в системах управления версиями кода.

Раскрытие ключей AWS может привести к следующим последствиям:

- Несанкционированный доступ к системе – хакеры могут обойти защитные механизмы и атаковать ресурсы AWS.

- Кража данных – конфиденциальная информация может попасть в руки злоумышленников.

- Сбой сервисов – серверы AWS могут быть скомпрометированы, что приведет к остановке бизнес-процессов.

Этот инструмент использует многоэтапный подход для поиска и проверки ключей AWS в коммитах GitHub:

- Анализ коммитов – отслеживает активность репозиториев через API GitHub.

- Структурный анализ – проверяет изменения в файлах и анализирует их с помощью регулярных выражений, соответствующих форматам ключей AWS.

- Подтверждение – найденные ключи проверяются через API AWS STS GetCallerIdentity.

Инструмент интегрируется с Discord Webhook API для автоматической отправки уведомлений. Если обнаружен действительный ключ AWS, система отправляет службе безопасности следующие данные:

- Название репозитория

- ID коммита

- Частично замаскированный ключ

Кроме того, команда безопасности может использовать эти уведомления для автоматической ротации или удаления ключей.

Чем этот инструмент превосходит другие решения?

✅ Обнаружение Base64-зашифрованных ключей – декодирует зашифрованные переменные окружения в файлах YAML и JSON.

✅ Контекстный анализ – сопоставляет обнаруженные ключи с уровнями разрешений IAM, оценивая их потенциальную угрозу.

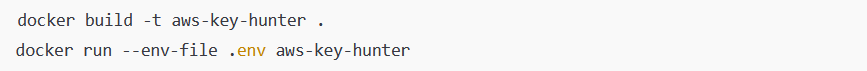

✅ Поддержка Docker – AWS Key Hunter можно запускать в контейнерах Docker, что облегчает управление зависимостями.

Этот инструмент легко развернуть и настроить:

- Создать персональный токен доступа GitHub – для работы с API GitHub необходимо сгенерировать токен с правами

repo. - Настроить Webhook в Discord – добавить URL вебхука в файл

.env. - Создать образ Docker – запустить AWS Key Hunter с помощью Docker:

Использование AWS Key Hunter следует дополнить следующими мерами:

🔹 Включить AWS CloudTrail – для мониторинга активности API.

🔹 Ограничить IAM-разрешения – предоставлять минимально необходимые права доступа.

🔹 Настроить автоматическую ротацию ключей через AWS Secrets Manager.

AWS Key Hunter – мощный инструмент для автоматического обнаружения и мониторинга утечек ключей AWS в репозиториях GitHub. Его совместимость с Docker, поддержка анализа в реальном времени и проверка подлинности ключей делают его более эффективным по сравнению с аналогами.

Компании могут интегрировать AWS Key Hunter с CloudTrail, IAM и Secrets Manager, чтобы повысить безопасность своей облачной инфраструктуры. Это важное решение для предотвращения утечек данных и защиты учетных данных AWS.