Apple предупреждает об угрозе: три новых уязвимости нулевого дня активно эксплуатируются!

Компания Apple сообщила о выявлении трех новых уязвимостей нулевого дня (zero-day), которые уже используются киберпреступниками. Эти уязвимости зарегистрированы под кодами CVE-2025-24200, CVE-2025-24201 и CVE-2025-24085 и представляют угрозу для iPhone, iPad, Mac и других устройств Apple.

Злоумышленники могут использовать данные уязвимости для физического доступа к устройству или выполнения атак через вредоносный веб-контент. В связи с этим Apple настоятельно рекомендует всем пользователям немедленно обновить свои устройства и принять дополнительные меры безопасности.

Подробности об уязвимостях

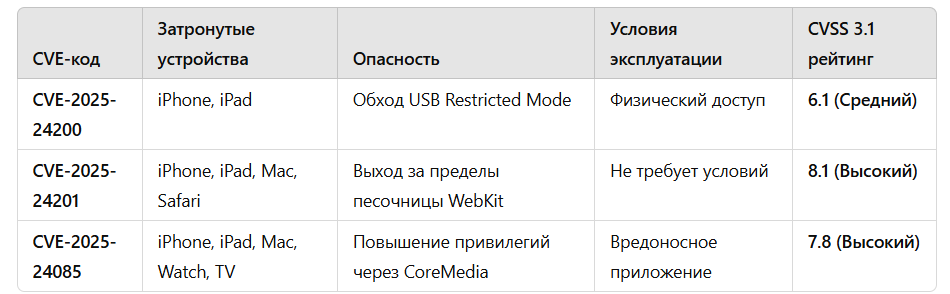

1. CVE-2025-24200 – обход режима USB Restricted Mode

✅ Затронутые устройства: iPhone, iPad (iOS 18.3.1, iPadOS 18.3.1, iPadOS 17.7.5)

✅ Опасность: злоумышленник может отключить USB Restricted Mode, даже если устройство заблокировано.

✅ Условия эксплуатации: требуется физический доступ к устройству.

✅ Возможные последствия: доступ к данным устройства с помощью судебно-криминалистических инструментов и хакерских средств.

➡️ Комментарий: Apple отмечает, что эта уязвимость использовалась в «чрезвычайно сложных атаках на конкретных лиц». Уязвимость была обнаружена специалистом Citizen Lab Биллом Марчаком (The Munk School, Университет Торонто).

2. CVE-2025-24201 – обход песочницы WebKit

✅ Затронутые устройства: iOS, iPadOS, macOS Sequoia, visionOS, Safari

✅ Опасность: позволяет злоумышленникам выйти за пределы песочницы WebKit и обойти механизмы безопасности.

✅ Условия эксплуатации: не требует специального доступа – атака возможна через интернет.

✅ Возможные последствия: заражение устройства вредоносным кодом через вредоносные веб-страницы.

➡️ Комментарий: эта уязвимость является дополнением к патчу, который блокировал атаки в iOS 17.2. Однако устройства с более ранними версиями системы остаются уязвимыми.

3. CVE-2025-24085 – повышение привилегий через CoreMedia

✅ Затронутые устройства: iOS, iPadOS, macOS, watchOS, tvOS, visionOS

✅ Опасность: использование уязвимости use-after-free в CoreMedia для повышения привилегий.

✅ Условия эксплуатации: требуется наличие вредоносного приложения на устройстве.

✅ Возможные последствия: злоумышленник получает административный контроль над устройством.

➡️ Комментарий: Apple подтвердила, что эта уязвимость активно использовалась в атаках на устройства с iOS версий до 17.2.

Обзор уязвимостей

Как защититься?

Apple уже выпустила обновления, исправляющие данные уязвимости:

🔹 iPhone и iPad: обновитесь до iOS 18.3 / iPadOS 18.3.

🔹 Mac: установите macOS Sequoia 15.3.

🔹 Apple Watch: обновитесь до watchOS 11.3.

🔹 Apple TV: обновитесь до tvOS 18.3.

🔹 Apple Vision Pro: установите обновление visionOS 2.3.

📌 Как обновить устройство:

1️⃣ Перейдите в Настройки → Основные → Обновление ПО.

2️⃣ Включите автоматические обновления для своевременного получения патчей.

Дополнительные меры безопасности

🔹 Не устанавливайте сомнительные приложения – вредоносное ПО может использовать уязвимости в системе.

🔹 Включите режим Lockdown Mode – это снизит вероятность эксплуатации уязвимостей.

🔹 Не переходите по подозрительным ссылкам – атака через WebKit может быть осуществлена через зараженные веб-страницы.

🔹 Создавайте резервные копии данных – это поможет избежать потери информации при возможных атаках.

Эти три уязвимости представляют серьезную угрозу для пользователей Apple. Обход режима USB Restricted Mode, эксплуатация уязвимости WebKit и повышение привилегий через CoreMedia – все это может привести к компрометации устройств.

Apple оперативно выпустила обновления, исправляющие эти уязвимости, но пользователи должны немедленно обновить свои устройства. В противном случае их данные и устройства останутся уязвимыми для атак хакеров.

📢 Обеспечьте безопасность своего устройства – обновите ПО прямо сейчас! 🚀