Уязвимость в плагине WordPress ставит под угрозу более 4 миллионов сайтов

Недавно обнаруженная критическая уязвимость в одном из самых популярных плагинов WordPress — Really Simple Security — подвергла риску более 4 миллионов веб-сайтов. Эта серьезная уязвимость особенно обеспокоила пользователей плагина.

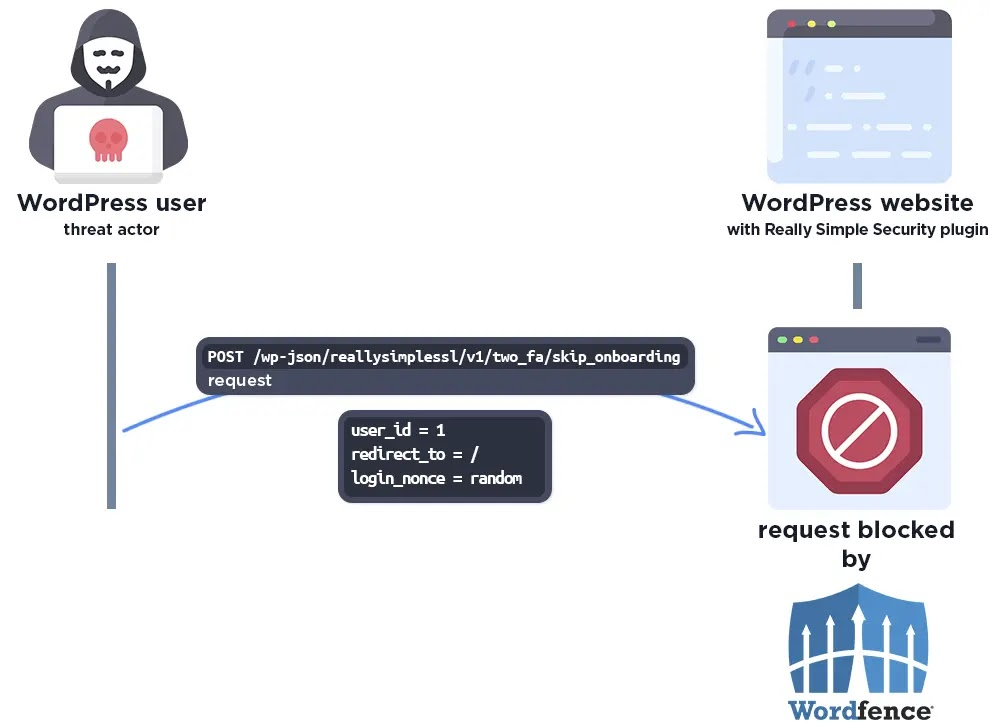

Уязвимость, зарегистрированная под номером CVE-2024-10924, затрагивает все версии плагина с 9.0.0 по 9.1.1.1, включая бесплатные, профессиональные (Pro) и многосайтовые версии. Ошибка в функции двухфакторной аутентификации (2FA) позволяет злоумышленникам обходить проверку аутентификации и входить на сайт с правами администратора, что может привести к полной компрометации сайта.

Компания Really Simple Plugins, получив сообщение об уязвимости 6 ноября, незамедлительно приступила к работе над её устранением. Исправления для профессиональных версий были выпущены 12 ноября, а для бесплатной версии — 14 ноября. Команда WordPress[.]org приняла решение о принудительном обновлении всех затронутых установок плагина до версии 9.1.2 или выше, учитывая серьезность проблемы.

Администраторам веб-сайтов WordPress настоятельно рекомендуется немедленно обновить свои плагины, так как автоматическое обновление может не сработать для пользователей Pro-версий без действующей лицензии. Эксперты по безопасности подчеркивают важность регулярного обновления плагинов и проверки на наличие известных уязвимостей.

Этот случай ещё раз напоминает о необходимости постоянной бдительности, оперативного обновления и применения надежных методов безопасности для защиты сайтов от возможных угроз.