Топ-3 самых популярных тактик, техник и процедур (TTP) 2024 года: Новые методы кибератак

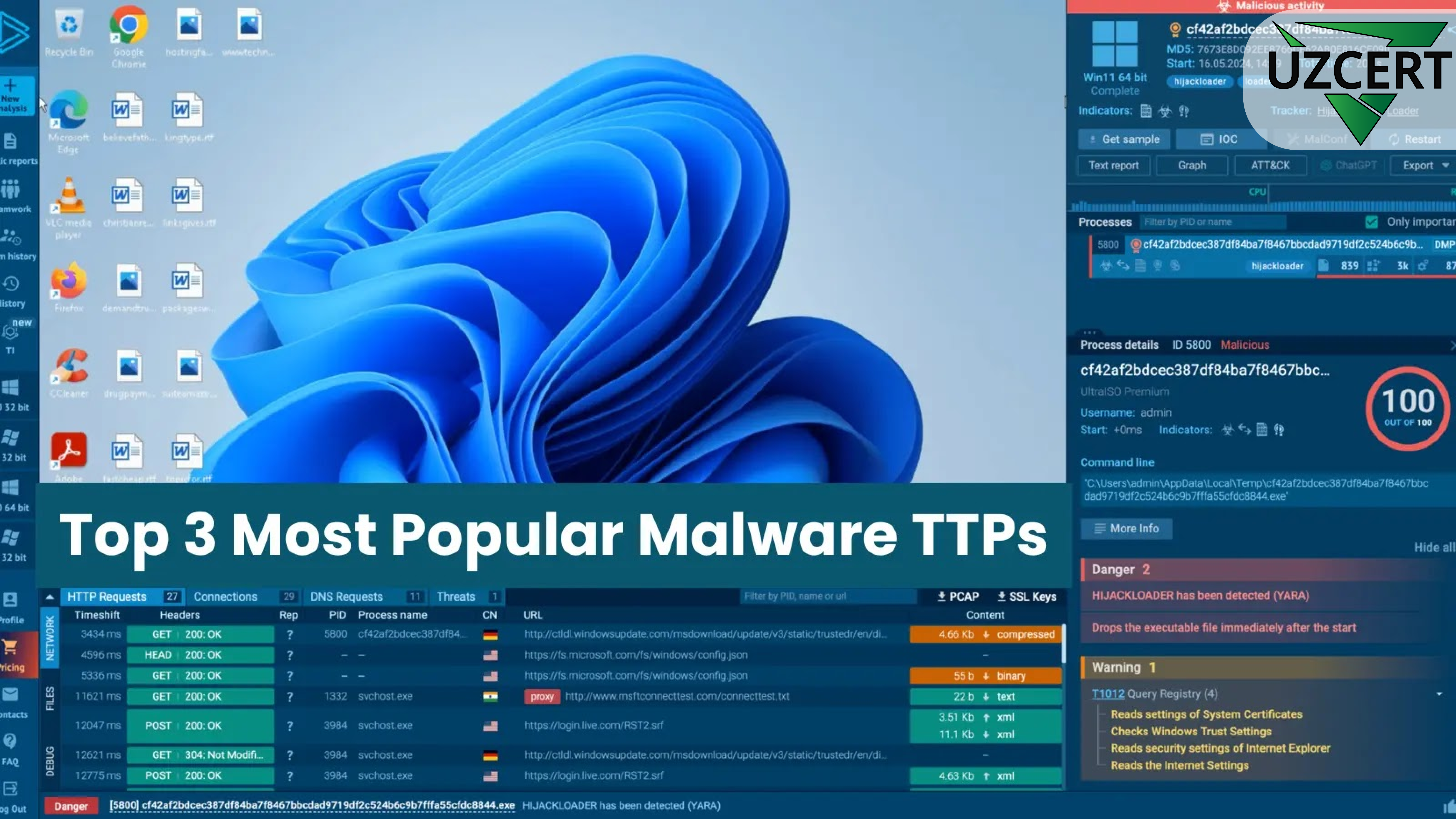

В мире кибербезопасности угрозы развиваются с огромной скоростью. Однако некоторые методы атак выделяются своей распространенностью и высокой эффективностью. В отчете компании ANY.RUN за 2024 год были определены наиболее часто используемые злоумышленниками Тактики, Техники и Процедуры (TTP). В этой статье мы рассмотрим три самых популярных TTP, их принципы работы и реальные примеры с использованием интерактивной песочницы (sandbox).

1. Command and Scripting Interpreter: PowerShell и CMD

TTP: T1059.001 (PowerShell) и T1059.003 (CMD)

PowerShell и Command Prompt (CMD) – это мощные инструменты, встроенные в Windows. Они обычно используются для управления системой и написания скриптов. Однако хакеры используют их в злонамеренных целях для выполнения вредоносных команд и скриптов.

Почему эти инструменты эффективны для хакеров?

- Эти инструменты считаются доверенными операционной системой, что позволяет обходить меры безопасности.

- Они позволяют выполнять команды, загружать файлы и управлять процессами без необходимости использования внешних программ.

Как хакеры их используют?

- Выполнение вредоносных скриптов: Хакеры используют PowerShell для запуска скриптов непосредственно в памяти, что позволяет обходить антивирусные программы. CMD используется для управления файлами или установки сетевых соединений.

- «Living Off the Land» (LOLBins): Хакеры используют доверенные инструменты, такие как PowerShell и CMD, чтобы смешать вредоносную активность с обычными операциями системы.

- Обфускация и автоматизация: Скрипты часто шифруются, чтобы избежать обнаружения, и используются для автоматизации задач, таких как перемещение по сети или кража данных.

Реальный пример:

Хакеры отправляют пользователю фишинговое письмо с ZIP-файлом, защищенным паролем. Внутри файла находится документ «Счет-фактура», который требует включения макросов. Когда пользователь включает макросы, запускается скрипт PowerShell, который загружает вредоносный файл с удаленного сервера. Затем этот файл выполняется, и начинается следующий этап атаки.

2. Уклонение от виртуализации/песочницы: Временные задержки

TTP: T1497.003

Метод временных задержек используется вредоносными программами для избежания обнаружения в песочнице. Вредоносное ПО «засыпает» на определенное время, чтобы переждать короткий период анализа в песочнице, оставаясь незамеченным.

Почему это эффективно?

Песочницы часто работают в течение ограниченного времени для анализа поведения программ. Вредоносное ПО, используя задержки, может оставаться неактивным до завершения анализа, скрывая свои вредоносные действия.

Как хакеры это используют?

- Введение задержек: Вредоносное ПО использует команды, такие как

sleep, чтобы приостановить выполнение на несколько секунд или минут. - Комбинация с другими методами: Временные задержки часто сочетаются с обфускацией или другими методами уклонения.

Реальный пример:

Вредоносная программа DarkCrystal RAT использует команду sleep на 10 секунд перед переходом к следующему этапу атаки. Это помогает ей избежать обнаружения в песочницах с коротким временем анализа.

3. Маскировка: Использование доверенных бинарных файлов

TTP: T1036.003

Маскировка – это метод, при котором вредоносные файлы маскируются под легитимные программы. Хакеры изменяют доверенные бинарные файлы системы, чтобы использовать их в злонамеренных целях.

Почему это эффективно?

- Доверенные бинарные файлы считаются безопасными операционной системой и антивирусными программами.

- Антивирусы и системные проверки часто пропускают такие файлы, если не обнаруживают подозрительного поведения.

Как хакеры это используют?

- Копирование и переименование файлов: Хакеры копируют легитимные файлы (например,

regsvr32.exe) во временные папки, такие как%temp%, и добавляют в них вредоносный код. - Запуск без повышенных привилегий: Измененные файлы могут быть запущены без необходимости административных прав, что позволяет обходить проверки.

Реальный пример:

Вредоносная программа Lokibot копирует легитимный системный файл RegSvcs.exe в папку C:\Users\admin\AppData\Roaming\F3F363\ и переименовывает его в 3C28B3.exe. Затем она запускает этот файл с внедренным вредоносным кодом, чтобы избежать обнаружения.

Понимание тактик, техник и процедур (TTP), используемых злоумышленниками, помогает организациям укреплять свою защиту и оперативно реагировать на угрозы. С помощью интерактивных решений, таких как ANY.RUN, можно легко и быстро выявлять TTP. Песочница позволяет в реальном времени отслеживать поведение вредоносных программ, а инструменты, такие как ATT&CK, помогают анализировать атаки и принимать меры для защиты.

Совет: В кибербезопасности proactive подход – это ключ к успеху. Регулярное обновление систем, обучение сотрудников и использование передовых решений безопасности помогут организациям защититься от кибератак.