Передовая система против угроз APT: знаете ли вы об EARLYCROW?

На сегодняшний день одной из самых серьезных угроз в области кибербезопасности являются атаки APT (Advanced Persistent Threats – Продвинутые устойчивые угрозы). Они нацелены на государственные учреждения, крупные корпорации, научные центры и военные организации, проводя скрытые и долгосрочные атаки.

APT-угрозы используют сложные вредоносные программы, такие как:

🔹 Remote Access Trojan (RAT) – трояны удаленного доступа

🔹 Руткиты (Rootkits) – скрытые программы, глубоко интегрирующиеся в систему

🔹 Spyware – шпионское ПО, собирающее конфиденциальные данные

🔹 Keyloggers – программы, записывающие нажатия клавиш пользователя

Эти инструменты позволяют злоумышленникам похищать конфиденциальные данные компаний, взламывать системы и контролировать их.

Такие вредоносные программы связываются с управляющими серверами C&C (Command and Control) через HTTPS-трафик. Из-за использования зашифрованных соединений обнаружить их с помощью традиционных систем обнаружения вторжений (NIDS) крайне сложно.

Исследователи Имперского колледжа Лондона, Альмутанна Алагил и Серджио Маффеис, разработали систему EARLYCROW, предназначенную для обнаружения APT-угроз, использующих HTTPS для связи.

EARLYCROW применяет контекстный анализ сетевого трафика для выявления подозрительных активностей без расшифровки HTTPS.

Эта система использует новый многофункциональный формат сетевого потока PairFlow, который анализирует характеристики и поведение трафика, выявляя скрытые C&C-коммуникации.

Как работает EARLYCROW?

🔹 Контекстный анализ (Contextual Summaries)

EARLYCROW анализирует HTTPS-трафик, не нарушая его шифрование, и преобразует данные в формат PairFlow, выявляя подозрительные шаблоны.

🔹 Модель угроз (Threat Model)

Подход основан на анализе тактик, техник и процедур (TTPs), характерных для APT-групп.

🔹 Высокая точность (High Accuracy)

Система достигает точности 93,02% и имеет низкий уровень ложных срабатываний – всего 0,74% (FPR).

Процесс обнаружения угроз с помощью EARLYCROW

1️⃣ Захват сетевого трафика в формате PCAP

2️⃣ Преобразование данных в PairFlow

3️⃣ Анализ PairFlow с помощью алгоритмов машинного обучения

4️⃣ Обнаружение подозрительных C&C-активностей и уведомление системы безопасности

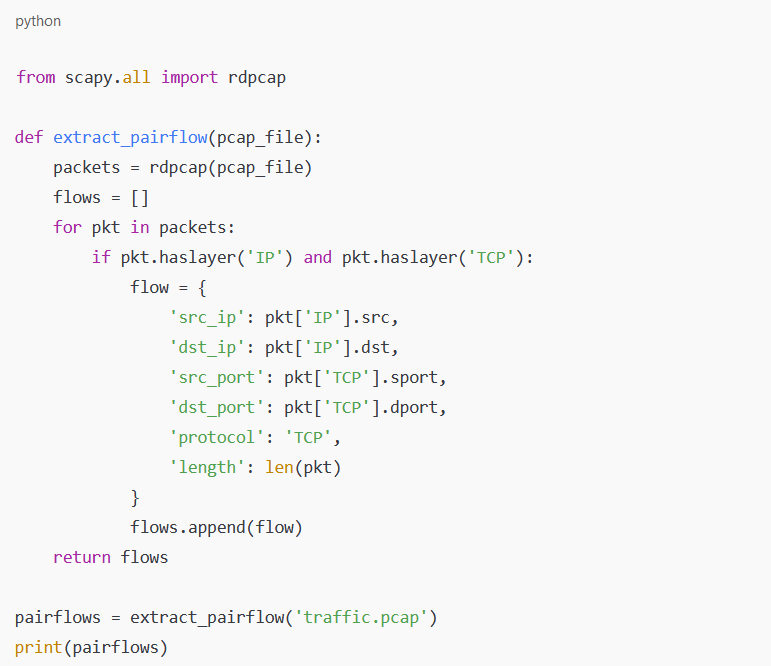

Пример кода для преобразования PCAP в PairFlow (Python)

Этот код извлекает ключевые характеристики сетевого трафика для дальнейшего анализа в формате PairFlow.

Как EARLYCROW влияет на кибербезопасность?

✅ Раннее выявление APT-угроз – система способна обнаруживать зашифрованные C&C-коммуникации, которые традиционные NIDS могут пропустить.

✅ Обнаружение новых атак – машинное обучение позволяет выявлять неизвестные ранее APT-атаки.

✅ Безопасный анализ HTTPS-трафика – выявляет вредоносную активность без расшифровки данных, что обеспечивает конфиденциальность информации.

Перспективы развития EARLYCROW

🔹 Поддержка других зашифрованных протоколов – разработчики планируют расширить возможности системы для анализа TLS 1.3, QUIC и VPN-трафика.

🔹 Интеграция с существующими NIDS-системами – например, Snort, Suricata и Zeek.

🔹 Адаптация для облачных платформ – возможность анализа трафика в AWS, Azure и Google Cloud Platform.

Вывод

EARLYCROW – это инновационный метод обнаружения APT-угроз в HTTPS-трафике, который:

✅ Способен выявлять скрытые C&C-коммуникации, недоступные для обычных систем безопасности.

✅ Позволяет обнаруживать APT-атаки на ранних стадиях, защищая организации от сложных киберугроз.

✅ Обеспечивает точный анализ зашифрованного трафика, не нарушая его конфиденциальность.

В современном мире киберпреступлений, где ведущие компании, такие как Check Point и Wiz, разрабатывают передовые системы безопасности, EARLYCROW обещает стать важной частью инфраструктуры киберзащиты и ключевым инструментом в борьбе с APT-группировками.