Опасная уязвимость в Splunk: злоумышленники могут загружать вредоносные файлы и управлять системой

🔍 Специалисты по кибербезопасности обнаружили серьезную уязвимость в системе Splunk. Она позволяет злоумышленникам загружать вредоносные файлы и выполнять произвольный код в системе.

Компания Splunk выявила удаленную уязвимость выполнения кода (RCE) CVE-2025-20229 в своих продуктах Splunk Enterprise и Splunk Cloud Platform. Данная уязвимость позволяет пользователям с низкими привилегиями загружать вредоносные файлы в систему и выполнять произвольные команды.

Как это работает?

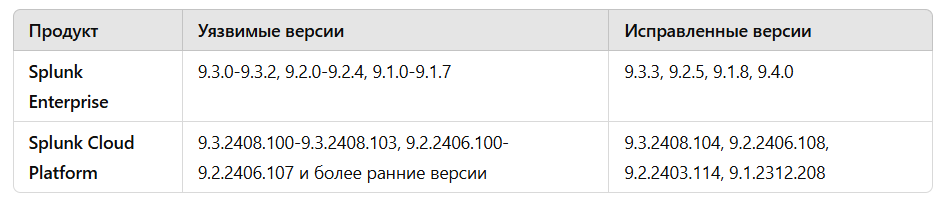

- Уязвимость присутствует в старых версиях Splunk Enterprise и необновленных системах Splunk Cloud Platform.

- Злоумышленник может загрузить специально созданный файл в каталог $SPLUNK_HOME/var/run/splunk/apptemp, чтобы обойти аутентификацию.

- Это дает ему неавторизованный доступ и возможность управления системой.

Компания Splunk оценила уровень опасности уязвимости по шкале CVSSv3.1 в 8.0 баллов, что свидетельствует о ее высокой критичности.

🔴 Подвержены следующие версии:

Кроме того, выявлена еще одна уязвимость CVE-2025-20231, связанная с приложением Splunk Secure Gateway.

В чем опасность этой уязвимости?

- Злоумышленник может использовать учетную запись с низкими привилегиями, чтобы отправлять запросы от имени пользователя с более высоким уровнем доступа.

- Это может привести к утечке конфиденциальной информации в системе.

- Уязвимость связана с тем, что в файле splunk_secure_gateway.log хранятся сессионные данные и авторизационные токены в открытом виде.

Эта уязвимость также обладает высоким уровнем опасности, ее оценка по CVSSv3.1 составляет 7.1 балла.

Рекомендации по защите

🔹 Что должны сделать пользователи Splunk Enterprise?

✅ Обновить систему:

- Пользователи Splunk Enterprise должны обновить систему до одной из следующих версий:

- 9.4.0, 9.3.3, 9.2.5, 9.1.8 или более поздних.

- Пользователи Splunk Cloud Platform должны дождаться автоматического обновления, выполняемого компанией.

✅ Дополнительные меры защиты:

- Ограничение доступа пользователей без администраторских прав.

- Мониторинг и ограничение загрузки файлов.

- Использование систем безопасности IDS/IPS.

🔹 Что должны сделать пользователи Splunk Secure Gateway?

✅ Обновить приложение:

- Необходимо обновить Splunk Secure Gateway до версии 3.8.38 или 3.7.23.

✅ Временные меры защиты:

- Временно отключить приложение Splunk Secure Gateway (это может повлиять на работу Splunk Mobile, Spacebridge и Mission Control).

Уязвимости CVE-2025-20229 и CVE-2025-20231 представляют серьезную угрозу для пользователей Splunk. Злоумышленники могут использовать их для выполнения вредоносного кода и получения несанкционированного доступа к конфиденциальным данным.

Поэтому пользователям Splunk необходимо срочно установить обновления и принять дополнительные меры защиты. Злоумышленники постоянно ищут новые уязвимости, поэтому системы должны регулярно обновляться. 🚨

📢 Напоминание: Основной принцип кибербезопасности – профилактика и оперативное реагирование на угрозы!