Новая волна хакерских атак на устройства Cisco: выявлено более 100 вредоносных IP-адресов

На сегодняшний день одной из актуальных проблем кибербезопасности являются масштабные атаки на сетевое оборудование Cisco. Согласно последним данным, сотни устройств подвергаются риску из-за активной эксплуатации уязвимостей CVE-2023-20198 и CVE-2018-0171.

По результатам анализа экспертов, 110 вредоносных IP-адресов участвуют в эксплуатации данных уязвимостей. Особенно тревожным является тот факт, что эти хакерские кампании активно используются группами, поддерживаемыми государственными структурами.

1. CVE-2023-20198: Критическая уязвимость в Cisco IOS XE

Эта уязвимость связана с повышением привилегий (privilege escalation), позволяя злоумышленникам получить полный контроль над устройствами Cisco через веб-интерфейс.

География вредоносных IP-адресов, эксплуатирующих CVE-2023-20198:

🔴 Болгария – 38%

🔴 Бразилия – 27%

🔴 Сингапур – 19%

С октября 2024 года количество атак выросло в три раза.

2. CVE-2018-0171: Эксплуатация Smart Install

Несмотря на то, что эта уязвимость была выявлена семь лет назад, она все еще присутствует в устаревших устройствах Cisco.

За последние годы крупные утечки данных в телекоммуникационных сетях связаны именно с этой уязвимостью, и недавние случаи показали, что атаки снова активизировались.

🔹 Два вредоносных IP-адреса (из Швейцарии и США) использовали эту уязвимость с декабря 2024 года по январь 2025 года.

Атаки группы Salt Typhoon

По данным расследования, китайская хакерская группировка Salt Typhoon (известная также как RedMike), поддерживаемая государством, с 2021 года систематически атакует глобальных телекоммуникационных провайдеров.

🔹 Основной метод атак – кража учетных данных в сочетании с эксплуатацией уязвимостей.

Эксплуатируемые уязвимости:

✔ CVE-2023-20198 – полный контроль над устройствами через веб-интерфейс Cisco.

✔ CVE-2023-20273 – выполнение команд с повышенными привилегиями (command injection).

✔ CVE-2018-0171 – эксплуатация уязвимости Smart Install.

Основные цели атак:

📌 Интернет-провайдер в США

📌 Телекоммуникационная компания в Великобритании

📌 Провайдеры в Южной Африке и Таиланде

Аналитики Cisco Talos выявили, что Salt Typhoon использует сетевые протоколы для перехвата учетных данных SNMP/TACACS, что позволяет им перемещаться по инфраструктуре компаний.

Официальные рекомендации CISA по защите

Агентство по кибербезопасности и защите инфраструктуры США (CISA) выпустило рекомендации по устранению уязвимостей в Cisco IOS XE. CVE-2023-20198 затрагивает все устройства Cisco с включенным HTTP или HTTPS Server.

🔴 РЕКОМЕНДАЦИИ ПО ЗАЩИТЕ:

✅ Немедленно установите все обновления – патчи безопасности от Cisco должны применяться без задержек.

✅ Ограничьте доступ к интерфейсу управления – запретите прямой доступ к устройствам Cisco из интернета.

✅ Используйте надежную аутентификацию – включите двухфакторную аутентификацию (2FA) для защиты управления устройствами.

✅ Сегментируйте сеть – разделите Cisco-устройства на сегменты, чтобы снизить риск распространения атак.

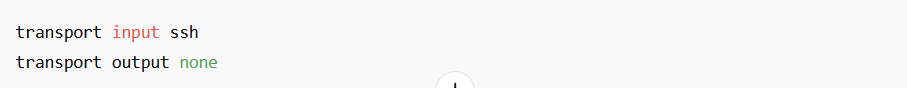

✅ Отключите сервис Smart Install, выполнив команду:

✅ Отключите Telnet, заменив его на SSH. Настройки для VTY:

✅ Отключите сервис guestshell, если он не используется:

Хакерские атаки на устройства Cisco стали глобальной угрозой. Особенно опасны уязвимости, которые активно эксплуатируют государственные хакерские группировки.

Если вы используете оборудование Cisco, немедленно примите меры для усиления защиты и установки всех необходимых обновлений.

📌 Помните: несвоевременные меры безопасности могут привести к катастрофическим последствиям!